この記事では、Azure portal を使って Azure Resource Manager ExpressRoute 回線のルーティング構成を作成および管理する方法について説明します。 また、ExpressRoute 回線の状態確認、ピアリングの更新、または削除およびプロビジョニング解除を行うこともできます。 別の方法を使用して回線を操作する場合は、次の一覧から記事を選択してください。

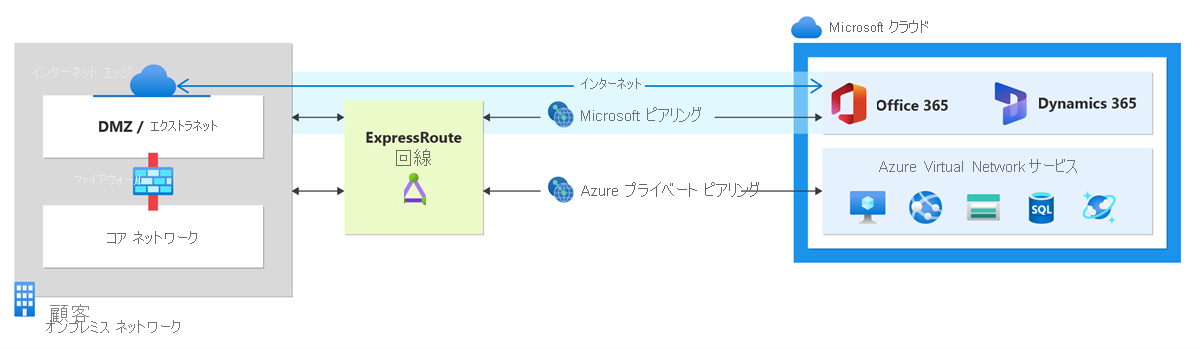

ExpressRoute 回線にプライベート ピアリングおよび Microsoft ピアリングを構成できます。 ピアリングは、任意の順序で構成できます。 ただし、各ピアリングの構成は必ず一度に 1 つずつ完了するようにしてください。 ルーティング ドメインとピアリングの詳細については、ExpressRoute のルーティング ドメインに関する記事をご覧ください。

Prerequisites

- 構成を開始する前に、次のページを確認してください。

- アクティブな ExpressRoute 回線が必要です。 手順に従って、ExpressRoute 回線を作成し、接続プロバイダー経由で回線を有効にしてから続行してください。 ピアリングを構成するには、ExpressRoute 回線がプロビジョニングされて有効な状態になっている必要があります。

- 共有キーまたは MD5 ハッシュの使用を計画している場合は、必ずトンネルの両側でキーを使用してください。 制限は、最大 25 文字の英数字です。 特殊文字はサポートされていません。

次の手順は、サービス プロバイダーが提供するレイヤー 2 接続サービスで作成された回線にのみ適用されます。 サービス プロバイダーが提供するマネージド レイヤー 3 サービス (MPLS など、通常は IPVPN) を使う場合、接続プロバイダーがユーザーに代わってルーティングを構成して管理します。

Important

現在のところ、サービス管理ポータルでは、サービス プロバイダーが構成したピアリングをアドバタイズしていません。 できるだけ早くこの機能を提供できるように取り組んでいます。 BGP ピアリングを構成する前に、ご利用のサービス プロバイダーにお問い合わせください。

Microsoft ピアリング

このセクションでは、ExpressRoute 回線用の Microsoft ピアリング構成を作成、取得、更新、および削除します。

Important

2017 年 8 月 1 日より前に構成された ExpressRoute 回線の Microsoft ピアリングでは、すべての Microsoft Office サービス プレフィックスが Microsoft ピアリングを通してアドバタイズされることになります。これは、たとえルート フィルターが定義されていない場合でも同様です。 2017 年 8 月 1 日以降に構成された ExpressRoute 回線の Microsoft ピアリングでは、ルート フィルターが回線に接続されるまで、プレフィックスはアドバタイズされません。 詳しくは、「Configure a route filter for Microsoft peering」(Microsoft ピアリング用にルート フィルターを構成する) をご覧ください。

Microsoft ピアリングを作成するには

ExpressRoute 回線を構成します。 [プロバイダーの状態] をチェックして、続行する前に、接続プロバイダーが回線を完全にプロビジョニングしていることを確認します。

接続プロバイダーが管理対象レイヤー 3 サービスを提供する場合は、Microsoft ピアリングを有効にするように接続プロバイダーに依頼できます。 次のセクションにリストされている手順に従う必要はありません。 ただし、お使いの接続プロバイダーがお客様に代わってルーティングを管理しない場合は、回線を作成した後、次の手順を続行してください。

回線 - プロバイダーの状態: 未プロビジョニング

![ExpressRoute デモ回線の [概要] ページを示すスクリーンショット。赤い枠によって、[未プロビジョニング] に設定されたプロバイダーの状態が強調表示されています。](media/expressroute-howto-routing-portal-resource-manager/not-provisioned.png)

回線 - プロバイダーの状態: プロビジョニング済み

![ExpressRoute デモ回線の [概要] ページを示すスクリーンショット。赤い枠によって、[プロビジョニング済み] に設定されたプロバイダーの状態が強調表示されています。](media/expressroute-howto-routing-portal-resource-manager/provisioned.png)

回路の Microsoft ピアリングを構成する 続行する前に、次の情報を確認してください。

- 自分が所有し、RIR/IRR に登録されているサブネットのペア。 1 つのサブネットはプライマリ リンクに使われ、もう 1 つはセカンダリ リンクに使われます。 これらの各サブネットから、ユーザーは最初に使用可能な IP アドレスを自分のルーターに割り当て、Microsoft は 2 番めに使用可能な IP アドレスをそのルーターに使用します。 このサブネットのペアには、3 つのオプションがあります。

- IPv4: 2 つの /30 サブネット。 これらは有効なパブリック IPv4 プレフィックスである必要があります。

- IPv6: 2 つの /126 サブネット。 これらは有効なパブリック IPv6 プレフィックスである必要があります。

- 両方: 2 つの /30 サブネットと 2 つの /126 サブネット。

- Microsoft ピアリングを使用すると、Microsoft ネットワーク上のパブリック IP アドレスと通信できます。 そのため、オンプレミス ネットワーク上のトラフィック エンドポイントもパブリックにする必要があります。 これは多くの場合、SNAT を使用して行われます。

Note

SNAT を使用する場合、プライマリまたはセカンダリ リンクに割り当てられた範囲のパブリック IP アドレスはお勧めしません。 代わりに、自分に割り当てられ、地域インターネット レジストリ (RIR) またはインターネット ルーティング レジストリ (IRR) に登録されている別の範囲のパブリック IP アドレスを使用する必要があります。 呼び出し量によっては、この範囲は 1 つの IP アドレスと同じくらい小さくできます (IPv4 の場合は '/32'、IPv6 の場合は '/128' として表される)。

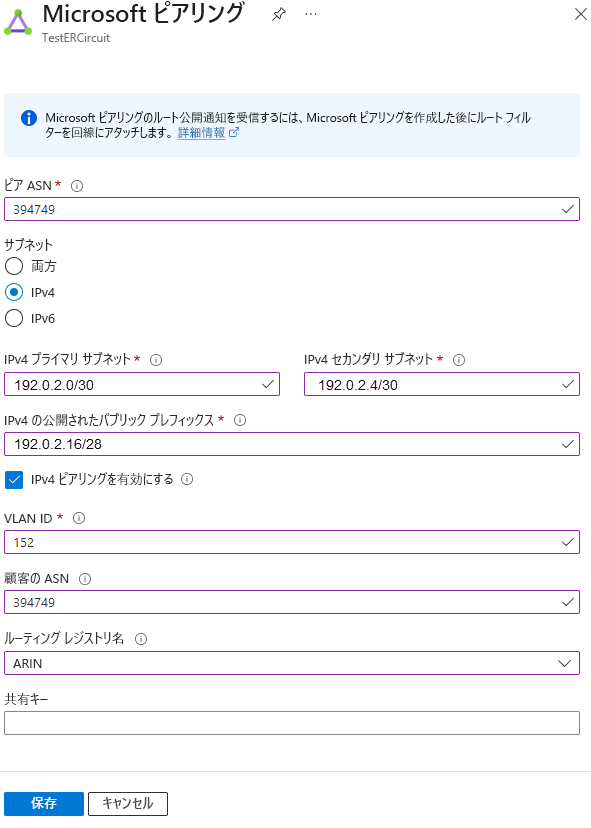

このピアリングを確立するための有効な VLAN ID。 回線の他のピアリングが同じ VLAN ID を使用しないようにしてください。 プライマリとセカンダリの両方のリンクに対し、同じ VLAN ID を使用する必要があります。

ピアリングの AS 番号。 2 バイトと 4 バイトの AS 番号の両方を使用することができます。

アドバタイズされたプレフィックス: BGP セッションを介してアドバタイズする予定のすべてのプレフィックスのリストを指定します。 パブリック IP アドレス プレフィックスのみが受け入れられます。 一連のプレフィックスを送信する場合は、コンマ区切りのリストを送信できます。 これらのプレフィックスは、RIR/IRR に登録する必要があります。

Note

構成されたプレフィックスごとに、検証 ID が生成されます。 プレフィックスを所有する組織は、この ID を使用して、プレフィックスをアドバタイズする権限を確認します。 詳細な検証手順については、次のセクションで説明します。

省略可能 - 顧客 ASN: ピアリング AS 番号に登録されていないプレフィックスをアドバタイズしている場合は、それらが登録されている AS 番号を指定できます。

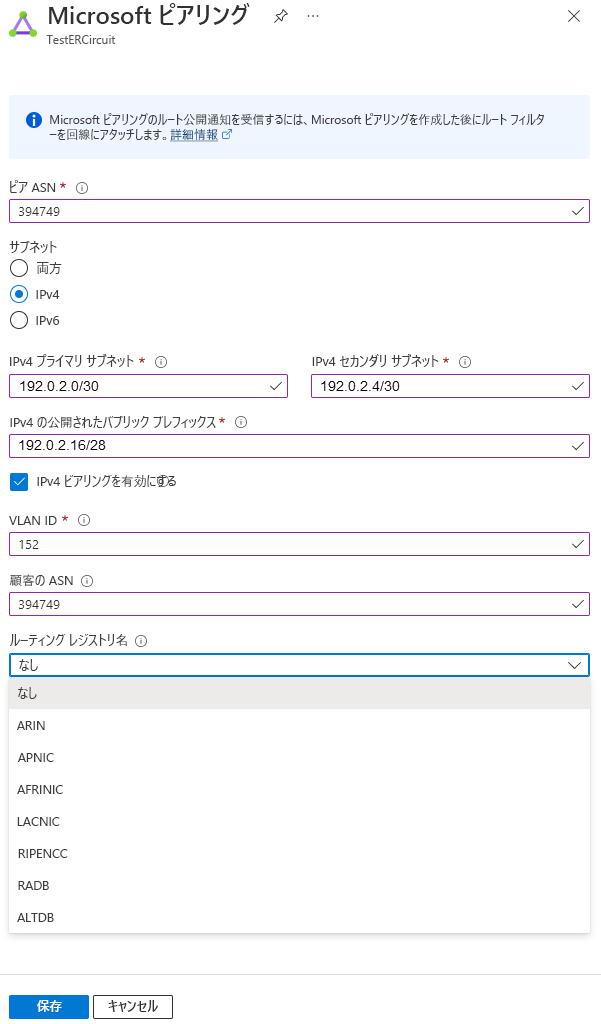

ルーティング レジストリ名: AS 番号とプレフィックスを登録する RIR/IRR を指定することができます。

省略可能 - MD5 を使用する場合には、パスワードを準備します。

- 自分が所有し、RIR/IRR に登録されているサブネットのペア。 1 つのサブネットはプライマリ リンクに使われ、もう 1 つはセカンダリ リンクに使われます。 これらの各サブネットから、ユーザーは最初に使用可能な IP アドレスを自分のルーターに割り当て、Microsoft は 2 番めに使用可能な IP アドレスをそのルーターに使用します。 このサブネットのペアには、3 つのオプションがあります。

次の例のように、構成するピアリングを選ぶことができます。 Microsoft ピアリング行を選択します。

Microsoft ピアリングを構成します。 すべてのパラメーターを指定したら、構成を保存します。 次の図は構成例です。

広告されたパブリック プレフィックスを検証するために (パブリック プレビュー)

BGP 経由でアドバタイズするようにパブリック IP アドレス プレフィックスを構成すると、Microsoft はそれらのプレフィックスを読み上げる権限を確認します。 IP アドレスは、組織が所有している場合や、使用およびアドバタイズするアクセス許可を持つサード パーティからリースされている場合があります。 検証は、各プレフィックスに関連付けられている署名付きデジタル証明書を、関連する RIR または IRR レコードと照合することによって実行されます。

Prerequisites

プレフィックスを所有する組織は、セキュリティで保護された秘密キーを使用して自己署名証明書を生成する必要があります。 OpenSSL を使用してこの証明書を作成できます。 証明書は、IP 範囲に関連付けられている関連する RIR/IRR のコメント セクションに含める必要があります。

# Generate a private key using openssl: openssl.exe genpkey -algorithm rsa -out privkey.pem -pkeyopt rsa_keygen_bits:4096 # Generate the corresponding public key: openssl rsa -in privkey.pem -outform PEM -pubout -out pubkey.pem # Generate a Certificate Signing Request (CSR): openssl req -new -key privkey.pem -out request.csr # Generate a self signed public certificate: openssl x509 -req -days 365 -in request.csr -signkey privkey.pem -out certificate.crtImportant

Microsoft は、検証のために秘密キーを要求することはありません。また、共有してはなりません。

証明書には次のものが含まれている必要があります。

- 組織名

- AS 番号

- IP 範囲

プレフィックスを承認する

秘密キーと 検証 ID を 使用して、[アドバタイズされたプレフィックス] の下に一覧表示されている各プレフィックスに Base64 でエンコードされた署名を生成します。 UTF-8 エンコードを使用して検証 ID をファイルに保存し、スペースや特殊文字がないことを確認します。

![ExpressRoute Microsoft ピアリング用の Azure portal の [検証 ID] フィールドを示すスクリーンショット。](media/expressroute-howto-routing-portal-resource-manager/validation-id.png)

生成された署名を Azure portal にアップロードし、構成を保存します。

Note

検証 が必要 なメッセージで示される自動検証が失敗した場合は、ルーティング レジストリに登録されているパブリック プレフィックスの組織の所有権を証明するドキュメントを収集します。 手動検証のサポート チケットを開いて、これらのドキュメントを送信します。

Microsoft ピアリングの詳細を表示するには

Microsoft ピアリングの行を選択して、そのピアリングのプロパティを表示できます。

Microsoft ピアリング構成を更新するには

変更するピアリングの行を選択し、次にピアリング プロパティを変更して変更内容を保存できます。

Azure プライベート ピアリング

このセクションでは、ExpressRoute 回線用の Azure プライベート ピアリング構成を作成、取得、更新、および削除します。

Azure プライベート ピアリングを作成するには

ExpressRoute 回線を構成します。 続行する前に、接続プロバイダーが回線を完全にプロビジョニングしていることを確認します。

接続プロバイダーが管理対象レイヤー 3 サービスを提供する場合は、Azure プライベート ピアリングを有効にするように接続プロバイダーに依頼できます。 次のセクションにリストされている手順に従う必要はありません。 ただし、お使いの接続プロバイダーがお客様に代わってルーティングを管理しない場合は、回線を作成した後、次の手順を続行してください。

回線 - プロバイダーの状態: 未プロビジョニング

![ExpressRoute デモ回線の [概要] ページを示すスクリーンショット。赤い枠によって、[未プロビジョニング] に設定されたプロバイダーの状態が強調表示されています。](media/expressroute-howto-routing-portal-resource-manager/not-provisioned.png)

回線 - プロバイダーの状態: プロビジョニング済み

![ExpressRoute デモ回線の [概要] ページを示すスクリーンショット。赤い枠によって、[プロビジョニング済み] に設定されたプロバイダーの状態が強調表示されています。](media/expressroute-howto-routing-portal-resource-manager/provisioned.png)

回線用に Azure プライベート ピアリングを構成します。 次の手順に進む前に、以下のものがそろっていることを確認します。

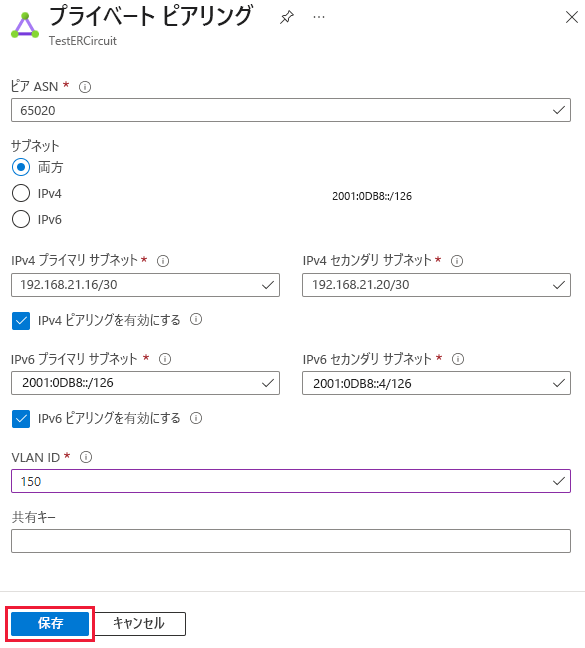

- 仮想ネットワーク用に予約されたアドレス空間の一部ではないサブネットのペア。 1 つのサブネットはプライマリ リンクに使われ、もう 1 つはセカンダリ リンクに使われます。 これらの各サブネットから、ユーザーは最初に使用可能な IP アドレスを自分のルーターに割り当て、Microsoft は 2 番めに使用可能な IP アドレスをそのルーターに使用します。 このサブネットのペアには、3 つのオプションがあります。

- IPv4: 2 つの /30 サブネット。

- IPv6: 2 つの /126 サブネット。

- 両方: 2 つの /30 サブネットと 2 つの /126 サブネット。

- このピアリングを確立するための有効な VLAN ID。 回線の他のピアリングが同じ VLAN ID を使用しないようにしてください。 プライマリとセカンダリの両方のリンクに対し、同じ VLAN ID を使用する必要があります。

- ピアリングの AS 番号。 2 バイトと 4 バイトの AS 番号の両方を使用することができます。 このピアリングではプライベート AS 番号を使用できます (ただし、65515 ~ 65520 までの番号を除きます)。

- プライベート ピアリングを構成するときに、オンプレミスの Edge ルーターから BGP 経由で Azure にルートをアドバタイズする必要があります。

- 省略可能 - MD5 を使用する場合には、パスワードを準備します。

- 仮想ネットワーク用に予約されたアドレス空間の一部ではないサブネットのペア。 1 つのサブネットはプライマリ リンクに使われ、もう 1 つはセカンダリ リンクに使われます。 これらの各サブネットから、ユーザーは最初に使用可能な IP アドレスを自分のルーターに割り当て、Microsoft は 2 番めに使用可能な IP アドレスをそのルーターに使用します。 このサブネットのペアには、3 つのオプションがあります。

次の例で示すように、Azure プライベート ピアリング行を選択します。

プライベート ピアリングを構成します。 すべてのパラメーターを指定したら、構成を保存します。

Azure プライベート ピアリングの詳細を表示するには

ピアリングを選択して、Azure プライベート ピアリングのプロパティを表示することができます。

Azure プライベート ピアリングの構成を更新するには

ピアリングの行を選択し、ピアリングのプロパティを変更できます。 更新後、変更を保存します。

リソースをクリーンアップする

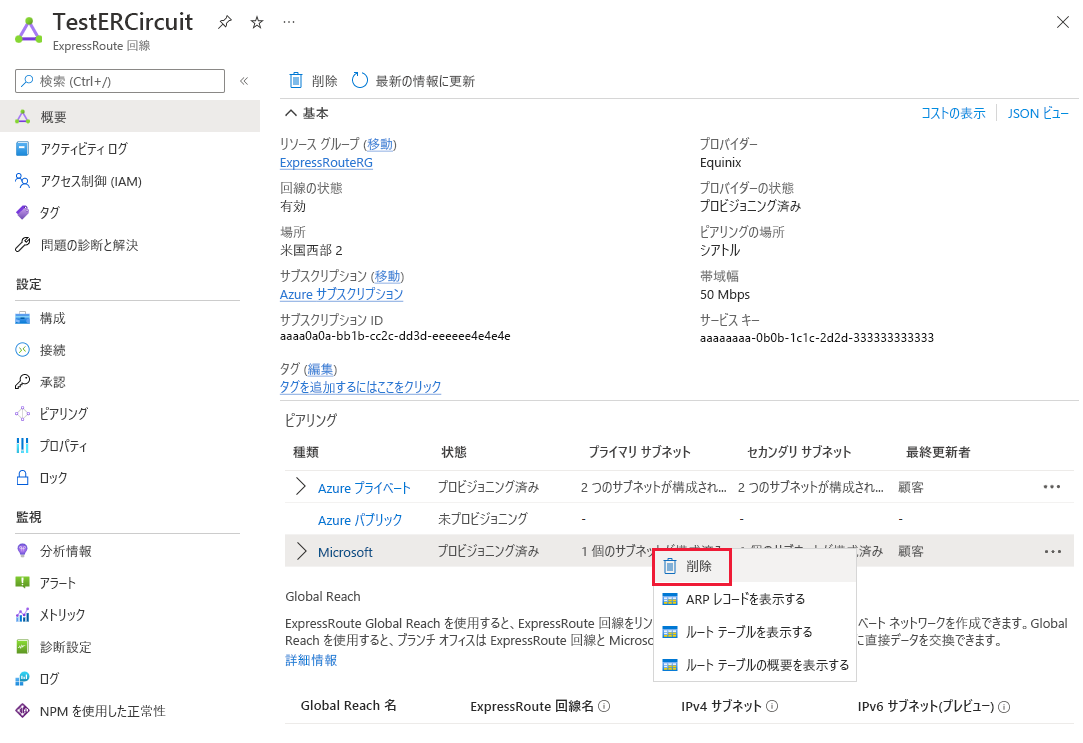

Microsoft ピアリングを削除するには

次の図に示すように、ピアリングを右クリックし、[削除] を選択することで、Microsoft ピアリングの構成を削除できます。

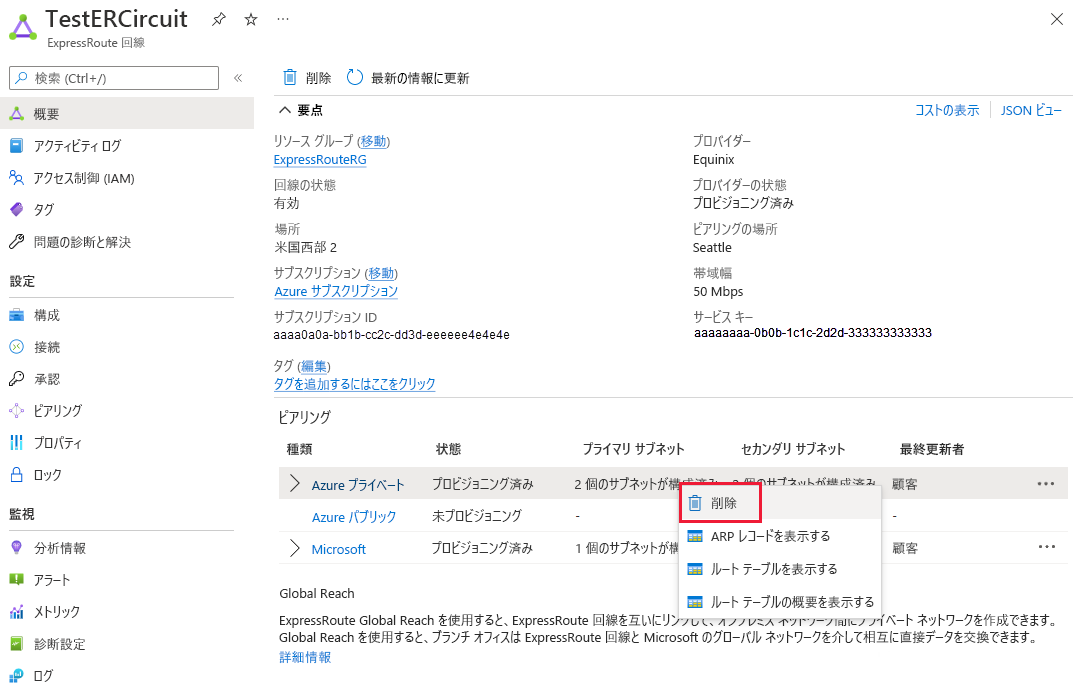

Azure プライベート ピアリングを削除するには

次の図に示すように、ピアリングを右クリックし、[削除] を選択することで、プライベート ピアリングの構成を削除できます。

Warning

この操作を実行する前に、すべての仮想ネットワーク接続と ExpressRoute Global Reach 接続が削除されていることを確認する必要があります。

次のステップ

Azure プライベート ピアリングを構成すると、ExpressRoute ゲートウェイを作成して、仮想ネットワークを回線にリンクすることができます。