Microsoft Entra 用户可以在其智能卡上使用 X.509 证书直接在 Windows 登录时对 Microsoft Entra ID 进行身份验证。 Windows 客户端无需进行特殊配置即可接受智能卡身份验证。

用户体验

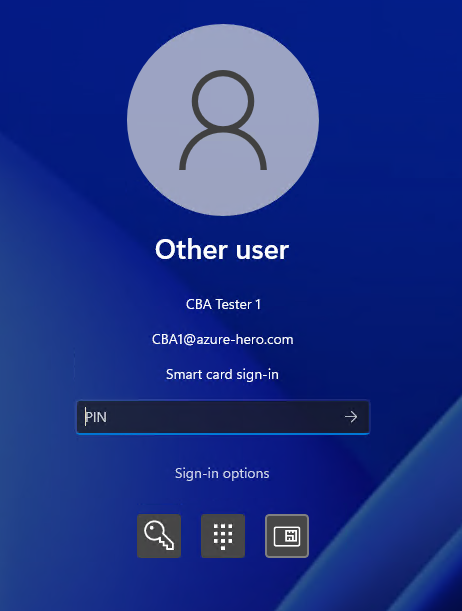

按照以下步骤设置 Windows 智能卡登录:

将计算机联接到 Microsoft Entra ID 或混合环境(混合联接)。

如配置 Microsoft Entra CBA 中所述,在租户中配置 Microsoft Entra CBA。

确保用户使用托管身份验证或使用分阶段推出。

将物理或虚拟智能卡呈现给测试计算机。

选择智能卡图标,输入 PIN 并验证用户身份。

成功登录后,用户将从 Microsoft Entra ID 获取主刷新令牌(PRT)。 根据 CBA 配置,PRT 将包含多因素声明。

Windows 将用户 UPN 发送到 Microsoft Entra ID CBA 时的预期行为

| 登录 | Microsoft Entra 联接 | 混合加入 |

|---|---|---|

| 首次登录 | 从证书拉取 | AD UPN 或 x509Hint |

| 后续登录 | 从证书拉取 | 缓存 Microsoft Entra UPN |

用于为已加入 Microsoft Entra 的设备发送 UPN 的 Windows 规则

Windows 将首先使用主体名称,如果不存在,则使用来自用于登录 Windows 的证书的 SubjectAlternativeName (SAN) 中的 RFC822Name。 如果两者都不存在,则用户必须额外提供用户名提示。 有关详细信息,请参阅 用户名提示

用于为 Microsoft Entra 混合联接设备发送 UPN 的 Windows 规则

混合加入登录必须首先成功登录 Active Directory(AD) 域。 用户的 AD UPN 将发送到 Microsoft Entra ID。 在大多数情况下,Active Directory UPN 值与 Microsoft Entra UPN 值相同,并与 Microsoft Entra Connect 同步。

某些客户可能会保持不同的状态,有时 Active Directory 中可能具有不可路由的 UPN 值(例如 user@woodgrove.local),在这些情况下,Windows 发送的值可能与用户Microsoft Entra UPN 不匹配。 为了支持 Microsoft Entra ID 无法匹配 Windows 发送的值的这些场景,系统会针对用户的 onPremisesUserPrincipalName 属性中具有匹配值的用户执行后续查找。 如果登录成功,Windows 将缓存用户的“Microsoft Entra UPN”,并在后续登录中发送。

注释

在所有情况下,将发送用户提供的用户名登录提示(X509UserNameHint)(如果提供)。 有关详细信息,请参阅 用户名提示

重要

如果用户提供用户名登录提示(X509UserNameHint),则提供的值 必须 采用 UPN 格式。

有关 Windows 流的详细信息,请参阅证书要求和枚举(Windows)。

支持的 Windows 平台

Windows 智能卡登录适用于 Windows 11 的最新预览版本。 在应用以下更新之一后,这些功能也适用于这些早期 Windows 版本 KB5017383:

- Windows 11 - kb5017383

- Windows 10 - kb5017379

- Windows Server 20H2- kb5017380

- Windows Server 2022 - kb5017381

- Windows Server 2019 - kb5017379

支持的浏览器

| Microsoft Edge | 铬 | Safari | 火狐浏览器 |

|---|---|---|---|

| ✅ | ✅ | ✅ | ✅ |

注释

Microsoft Entra CBA 支持设备上的证书和外部存储,例如 Windows 上的安全密钥。

Windows 现成体验 (OOBE)

Windows OOBE 应允许用户使用外部智能卡读取器登录,并针对 Microsoft Entra CBA 进行身份验证。 在默认情况下,Windows OOBE 应该具有必要的智能卡驱动程序或在设置 OOBE 之前添加到 Windows 映像的智能卡驱动程序。

限制和注意事项

- 加入混合或 Microsoft Entra 的 Windows 设备支持Microsoft Entra CBA。

- 用户必须位于托管域或使用分阶段推出,并且无法使用联合身份验证模型。