Microsoft Security Copilot 是一种功能强大的工具,可帮助您管理和保护 Microsoft Entra 身份环境。 本文介绍如何在标识相关方案中将 Microsoft Security Copilot 与 Microsoft Entra 配合使用,以增强标识保护工作。 使用此功能时,需要启用 Microsoft Security Copilot 的租户。

Microsoft Entra 中的 Microsoft Security Copilot 支持的应用场景

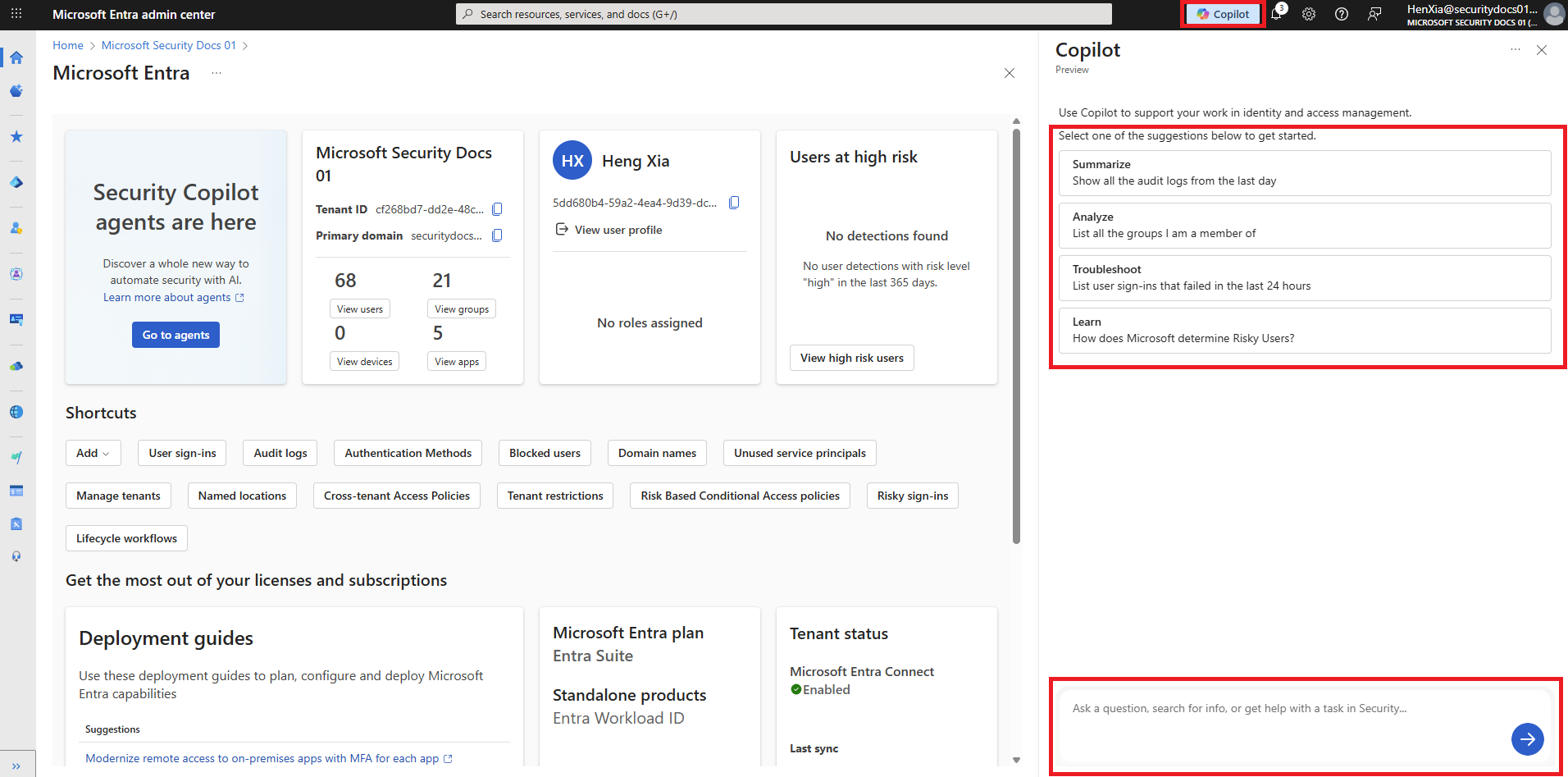

Security Copilot 是 Microsoft Entra 管理中心的一部分,你可以使用它创建自己的提示。 通过菜单栏中的一个全球可用按钮启动安全助手。 从显示在安全 Copilot 窗口顶部的一组初学者提示中进行选择,或在提示栏中输入自己的提示以开始使用。 建议的提示可以在回答后显示,这是安全助手根据之前的回答选择的预定义提示。

Microsoft Entra 技能中嵌入的 Security Copilot 支持的特定应用场景包括:

- 调查建议:使用自然语言与 Microsoft Entra 建议进行交互,并改善租户的安全状况。

- 汇总用户的风险级别:快速汇总用户的风险级别,并接收与事件相关的见解。

- 调查访问评审:使用自然语言查询提取和分析访问评审数据。

- 在权利管理中调查见解:可快速访问有关访问包、策略、连接的组织和目录资源的信息。

- 调查场景健康监视中的警报:分析场景专用指标,检测异常,并引发警报以进行主动调查。

- 应用场景运行状况监视中的 SLA:获取 Microsoft Entra 租户中的服务级别协议 (SLA) 回顾报告,了解身份验证可用性。

- MFA、身份验证方法:使用自然语言调查Microsoft Entra 租户中的多重身份验证(MFA)和身份验证方法。

- 条件访问:使用自然语言了解和评估租户中的条件访问策略。

- Privileged Identity Management (PIM):使用自然语言查询管理和监视组织中的特权访问。

- Microsoft Entra 域:通过访问域信息、验证 DNS 记录以及使用自然语言查询管理域设置来简化域管理。

- Microsoft Entra 租户:快速访问 Microsoft Entra ID 组织信息,包括租户 ID、显示名称、活动许可证和联系人。

- Microsoft Entra 设备:使用自然语言调查Microsoft Entra ID 设备。

- Microsoft Entra 基于角色的访问控制 (RBAC):在某个目录中调查角色,例如用户或组拥有的角色、谁具有特定角色或有关特定角色的详细信息。

- 许可证使用情况:使用自然语言查询跟踪Microsoft Entra 租户中购买的许可证和实际使用情况。

调查建议

Microsoft Entra 中的建议通过提供可行的见解和指南来帮助改善租户的安全状况。 这些建议涵盖Microsoft Entra 的许多功能、最佳做法和设置,例如使用最小特权管理员角色、配置 Self-Service 密码重置以及使用条件访问策略保护租户。 一些建议会考虑标识安全分数,这有助于监视并提升租户的安全性。 使用 Microsoft Security Copilot 的功能,你现在可以使用自然语言与这些建议进行交互,使安全团队能够快速调查如何将租户发展为安全且正常的状态。

此功能使用免费的 Microsoft Entra ID 许可证或 Microsoft Entra ID P1 或 P2 许可证提供。 它还可在 Microsoft Entra 工作负荷 ID 中使用。

以下角色可以使用此功能:

以下示例提示可用于调查 Microsoft Entra 中的建议:

- 列出所有Microsoft Entra 建议

- 列出安全评分建议

- 列出条件访问策略的建议

- 显示特定功能区域的Microsoft Entra 建议

- 列出优先级较高的建议

- 列出改进应用组合运行状况的建议

- 列出用于改善应用安全状况的建议

- 哪些企业应用程序具有即将过期的凭据?

- 租户中哪些应用过时或未使用?

有关详细信息,请参阅;

汇总用户的风险级别

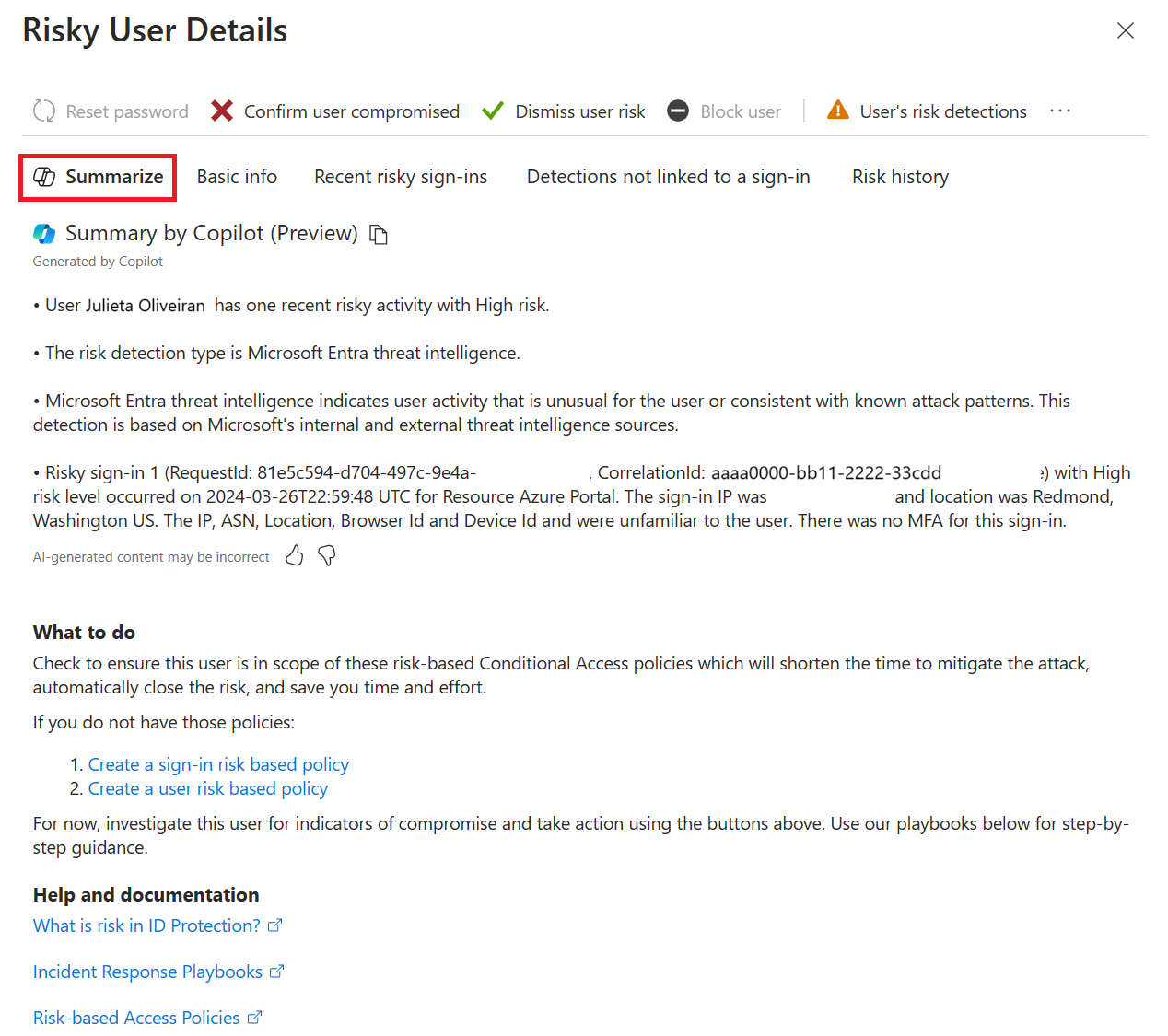

Microsoft Entra ID Protection 应用 Security Copilot 的功能 来汇总用户的风险级别,提供与事件相关的见解,并提供快速缓解建议。 标识风险调查是保护组织的关键步骤。 Copilot 通过向 IT 管理员和安全运营中心(SOC)分析人员提供适当的上下文来调查和修正标识风险和基于标识的事件,帮助缩短解决时间。 风险用户摘要便于管理员和响应方快速访问上下文中最重要的信息以帮助调查。

使用此功能需要在 Microsoft Entra ID 中拥有 标识治理管理员 角色,并且需要 Microsoft Entra ID P2 许可证。

调查访问评审

管理员可以将 Microsoft Security Copilot 与 Microsoft Entra ID 治理访问评审配合使用来提取和分析访问评审数据。 通过此集成,管理员可以大规模浏览、跟踪和分析访问评审。

此功能可帮助管理员;

- 了解谁批准了访问权限

- 确定未做出决定的审阅者

- 调查 AI 建议替代

使用此功能至少需要拥有 Microsoft Entra ID 中的 Identity Governance 管理员角色、Microsoft Entra ID P2 许可证,以及配置了访问评审的租户。

使用以下示例提示提取 Microsoft Entra 中的访问评审数据:

| 用例 | 示例提示 |

|---|---|

| 探索租户中当前配置的访问评审 | 向我显示待处理的前 10 个访问评审 |

| 获取有关特定访问评审的详细信息 | 获取 Finance Microsoft 365 Groups Q2 的访问评审详细信息 |

| 查看特定实例的访问评审决策 | 谁在第 2 季度财务审查中批准或拒绝了访问权限? |

| 追踪指定审阅者的评论 | 列出 Alex Chen 是分配的评审者的评审 |

| 确定针对 AI 建议的决策 | 哪些访问权限评审决策超过了 AI 建议操作? |

| 查看特定访问审核的已分配审查员 | 第二季度销售应用访问评审的审阅者是谁? |

有关详细信息,请参阅;

在权利管理中调查见解

将 Microsoft Security Copilot 与 Microsoft Entra ID Governance Entitlement Management 配合使用,快速访问有关访问包、策略、连接的组织和目录资源的信息。

Microsoft Entra ID 中的权利管理使组织能够通过自动化工作流、访问分配、评审和过期,大规模管理标识和访问生命周期。 使用 Microsoft Security Copilot 和 Microsoft Entra ID Governance Entitlement Management 的功能,管理员可以使用自然语言与权利管理数据进行交互。 你可以快速访问有关访问包、策略、连接的组织和目录资源的信息,以及仅通过自定义脚本自定义以前可用的特选数据。

使用此功能需要在 Microsoft Entra ID 中至少具有标识治理管理员角色,并持有Microsoft Entra ID P2 许可证。

可以使用以下示例提示在 Microsoft Entra 的权利管理中调查见解:

- 目录“XYZ”中有哪些资源

- 租户中有多少个目录和访问包?

- 目录“测试目录”中有哪些访问包?

- 访问包“我的包”中有哪些资源角色范围?

- “用户”有哪些访问包分配?

- 查找名称中包含“Sales”的所有访问包?

- 连接的组织“XYZ”的外部用户是谁?

- 目录“XYZ”有哪些自定义扩展?

有关详细信息,请参阅;

在应用场景运行状况监视中调查警报

外部运行状况监视是 Microsoft Entra 中的一项功能,可用于分析每个租户的应用场景特定指标、检测异常和发出警报。 这些警报通过Microsoft图形 API 发送,并显示在 Microsoft Entra 管理中心 UI 中,使租户管理员能够主动调查和解决问题。 例如,在多因素身份验证(MFA)场景中,外部健康监控跟踪的指标包括登录成功率、登录失败率和失败计数。 如果故障激增,则会发出警报以通知租户管理员,管理员随后可以采取适当的措施来解决问题。

使用此功能需要 Microsoft Entra ID P2 许可证 和公有云租户。

以下角色可以使用此功能:

以下示例提示可用于调查场景健康监测中的警报:

- 我的租户中有哪些健康警报?

- 根据主动健康监控警报,哪些用户受到影响?

- 向我显示警报 ID [alertId] 的运行状况监视警报详细信息

- 显示托管设备运行状况监视警报

- 显示符合标准的设备运行状况监视警报

- 向我显示设备应用场景运行状况监视警报

有关详细信息,请参见:

应用场景运行状况监视中的 SLA

Microsoft Entra Health 提供服务级别协议 (SLA) 回溯报告,以便了解 Microsoft Entra 租户的身份验证可用性。 SLA 达成率是一个月度回顾解决方案,展示了 Microsoft Entra ID 每个月的核心身份验证可用性。 IT 管理员通常需要结合服务中断审查 SLA 报告。 如果在任何给定月份内可用性下降到低于99.99%,您可能有资格获得与Microsoft Entra SLA一致的服务积分。 安全 Copilot 使用 Microsoft 图形 API 与 Microsoft Entra SLA 进行交互。

使用此功能至少需要 “报表读取者 ”角色。

以下示例提示可用于获取 SLA 信息:

- Microsoft Entra 身份验证的 SLA 是什么?

- 我的Microsoft Entra SLA 是什么?

- Microsoft Entra 身份验证的 SLA 是什么?

- 显示租户的身份验证可用性。

- 我的租户在过去“X”个月中是否有 SLA 违约?

有关详细信息,请参见:

MFA、身份验证方法

Microsoft Security Copilot 使管理员能够快速评估和管理其 Microsoft Entra 租户中的身份验证方法。 通过使用自然语言查询,可以轻松发现已启用哪些身份验证方法、了解用户注册状态,并确定组织身份验证策略中的潜在差距。 此功能简化了安全管理,有助于确保实施强身份验证做法来保护用户和资源。

使用此功能需要在 Microsoft Entra ID 中进行租户级别配置时,至少具有 身份验证策略管理员 权限,或在进行用户级别配置时具备 特权身份验证管理员 权限,并且可以与任何租户和 Microsoft Entra ID 许可证搭配使用。

以下示例提示可用于调查 Microsoft Entra 中的 MFA 和身份验证方法:

- 在租户中启用了哪些身份验证方法?

- Microsoft Authenticator 是否在租户中启用? 对于谁?

- 我的租户是否启用了报告可疑活动功能? 对于谁?

- 注册了哪些身份验证方法 karita@woodgrovebank.com ?

- 用户karita@woodgrovebank.com是否已启用每用户 MFA?

- 有多少用户已注册 FIDO2 安全密钥方法?

条件性访问

Microsoft Entra 条件访问利用Microsoft Security Copilot的功能,帮助管理员轻松理解和评估其条件访问策略。 通过将条件访问 API 与生成式 AI 的强大功能相结合,Security Copilot 使分析人员能够提出自然语言问题,例如确定哪些策略适用于用户或哪些策略使用某些控制措施,并在几秒钟内获得清晰的见解。

使用此功能至少需要 安全管理员、 全局读取者或 安全读取者的角色。 还需要 Microsoft Entra ID P1 许可证 和配置条件访问策略的租户。

- 列出租户中的活动 MFA 条件访问策略。

- 在租户中强制实施哪些 MFA 策略?

- 我的租户中启用了哪些条件访问策略?

- 应启用哪些 CA 策略?

- 我的租户中未启用哪些 CA 策略?

- 列出租户中的所有非活动条件访问策略。

- 列出当前在租户中处于活动状态的 CA 策略。

- 租户中的哪些条件访问策略不包括受信任的位置?

- 按组获取用户的所有 CA 策略。

特权身份管理 (PIM)

借助 Microsoft Security Copilot,可以使用自然语言查询轻松管理和监视组织中的特权访问。 Security Copilot 与 Microsoft Entra Privileged Identity Management (PIM) 集成,可提供有关实时角色分配、组成员资格和关键资源访问权限的即时见解。 通过利用 AI 提供支持的分析,安全 Copilot 可帮助你快速识别谁具有合格或活跃的 PIM 分配、跟踪更改并应对潜在风险,从而简化特权访问管理和增强安全态势。

使用此功能至少需要Microsoft Entra ID 中 安全管理员、 全局读取者或 安全读取者 的角色。 还需要 Microsoft Entra ID P2 许可证,以及配置了 PIM 的租户。

- 当前将哪些 PIM 角色分配给用户 karita@woodgrovebank.com?

- 哪些符合条件的 PIM 角色已分配给用户 casey@woodgrovebank.com?

- 谁拥有安全读取者的 PIM 合格分配?

- 谁具有云应用程序管理员的 PIM 活动分配?

Microsoft Entra 域

Microsoft Entra 使用 Security Copilot 的功能来简化 Microsoft Entra 管理中心中的域管理。 此功能允许管理员使用自然语言查询快速访问域信息、验证 DNS 记录和管理域设置。

使用此功能需要Microsoft Entra ID 中至少具有 域名管理员 角色,并且可以与任何租户和Microsoft Entra ID 许可证一起使用。

以下示例提示可用于调查场景健康监测中的警报:

- 列出 contoso.com 的详细信息

- 显示 contoso.com 的 DNS 验证记录

- 我的初始域名是什么?

Microsoft Entra 租户

借助Microsoft安全 Copilot,管理员现在可以使用自然语言快速访问其Microsoft Entra ID 组织信息。 此功能允许管理员询问有关其租户的问题,例如租户 ID、显示名称和活动许可证。 其中还提供有关租户的技术和安全合规性联系人的见解,以及用户是否可以创建新租户的见解。

此功能需要在 Microsoft Entra ID 中至少具有 全局读取者 角色,并且可以与任何租户和Microsoft Entra ID 许可证一起使用。

以下示例提示可用于调查场景健康监测中的警报:

- 租户的显示名称是什么?

- 我的租户 ID 是什么?

- 我租户获得的所有有效许可证是什么?

- 租户的技术联系人是谁?

- 租户的安全合规性联系人是谁?

Microsoft Entra 设备

Microsoft Entra 使用 Security Copilot 的功能来帮助管理员使用自然语言查询调查其Microsoft Entra ID 设备。 此功能允许管理员快速访问设备信息,例如设备 ID、符合性状态、活动以及设备是否已注册、加入或混合联接。

此功能使用免费Microsoft Entra ID 许可证以及任何租户中的任何用户提供。

以下示例提示可用于调查 Microsoft Entra 中的设备:

- 向我显示 ID 为 {ID} 的设备

- 显示所有合规设备/显示所有不合规设备

- 列出未管理的设备

- 列出已注册 Entra ID/Entra ID 联接/Entra ID 混合联接的所有设备

- 显示设备 {ID} 上次处于活动状态的时间

- 列出具有特定 {作系统名称} 的设备

- 显示运行 Windows 的设备数(8,10,11)

- 显示按版本分类的 Windows 设备计数

Microsoft Entra 基于角色的访问控制(RBAC)

Microsoft Entra 基于角色的访问控制(RBAC)通过向用户、组或应用程序分配角色来帮助管理谁有权访问 Microsoft Entra 资源。 可以使用内置角色或创建自定义角色,并具有特定权限以满足组织的需求。 现在可以使用 Microsoft Security Copilot 查看目录中的角色。 例如,可以询问用户或组具有哪些角色、谁具有特定角色或获取特定角色的详细信息。 这样,管理员和分析师可以更轻松地了解和管理环境中的角色分配。

分配了以下角色的用户可以使用此功能:

以下示例提示可用于在 Microsoft Entra 中调查角色:

- 用户/组/应用 <名称/电子邮件/id> 具有哪些角色?

- 用户/组/应用<名称/电子邮件/ID> 具有哪些临时角色?

- 用户/组/应用 <名称/电子邮件/id> 拥有哪些符合条件的角色?

- 用户/组/应用<名称/电子邮件/ID> 具有哪些计划角色?

- 谁被赋予了云应用程序管理员角色?

- 谁具有全局读取者角色的资格?

有关详细信息,请参见:

许可证使用情况

管理Microsoft Entra 租户中的许可证购买和使用情况可能很有挑战性。 Microsoft 安全 Copilot 通过允许管理员以自然语言询问有关许可证使用的问题,例如“正在使用多少个 Microsoft Entra P2 许可证?”,来简化此过程。 或“有多少用户使用条件访问?” 安全 Copilot 在几秒钟内提供清晰且可行的答案,帮助组织优化许可证利用率,并从Microsoft Entra 投资中获得最大价值。

此功能需要在 Microsoft Entra ID 中至少具有 全局读取者 角色,并且可以与任何租户和Microsoft Entra ID 许可证一起使用。

以下示例提示可用于在 Microsoft Entra 中调查角色:

- 我有多少Microsoft Entra P1/P2 许可证?

- 显示Microsoft Entra P1/P2 功能利用率

- 显示Microsoft Entra P1/P2 许可证使用情况详细信息

有关详细信息,请参见: