随着组织的发展及其标识环境变得越来越复杂,控制谁有权访问哪些资源非常重要。 通过Microsoft Defender for Identity范围,可以将监视重点放在特定的 Active Directory 域上。 这有助于通过减少来自不重要的数据的干扰并专注于关键资产来提高效率。 还可以将可见性限制为特定实体,以便访问与每个人的职责相匹配。 通过使用统一 RBAC Microsoft Defender XDR创建自定义角色来实现作用域访问。 在角色配置过程中,定义哪些用户或组有权访问特定的 Active Directory 域或Microsoft Entra ID组。

先决条件

在开始之前,请确保满足以下要求:

检查是否已安装Microsoft Defender for Identity传感器。

确认已激活 URBAC 的标识工作负荷 。

确保通过 URBAC 配置授权权限,以在没有全局管理员或安全管理员特权的情况下管理角色。

配置范围规则

若要启用标识范围,请执行以下步骤:

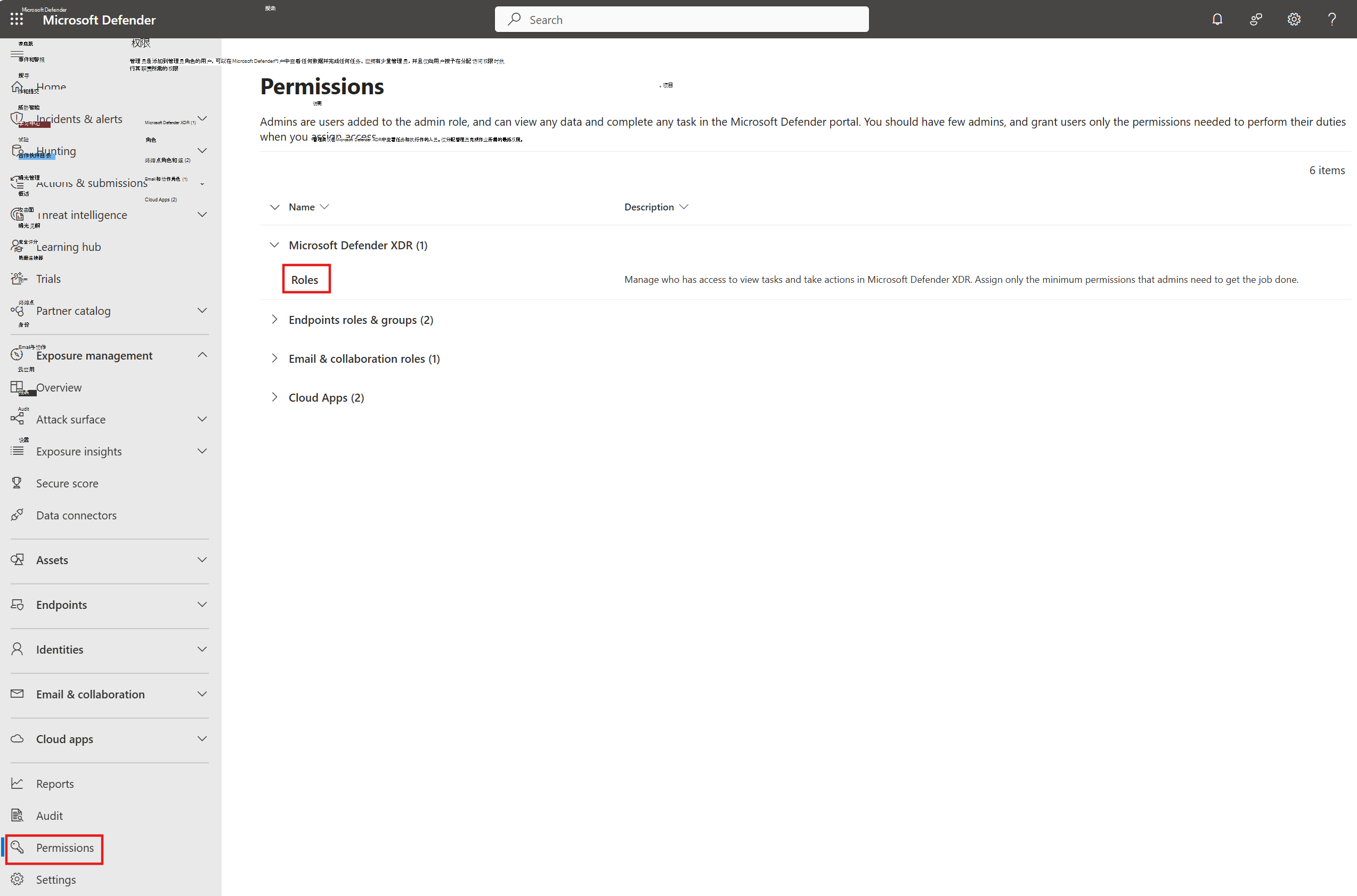

导航到“权限>Microsoft Defender XDR>角色”。

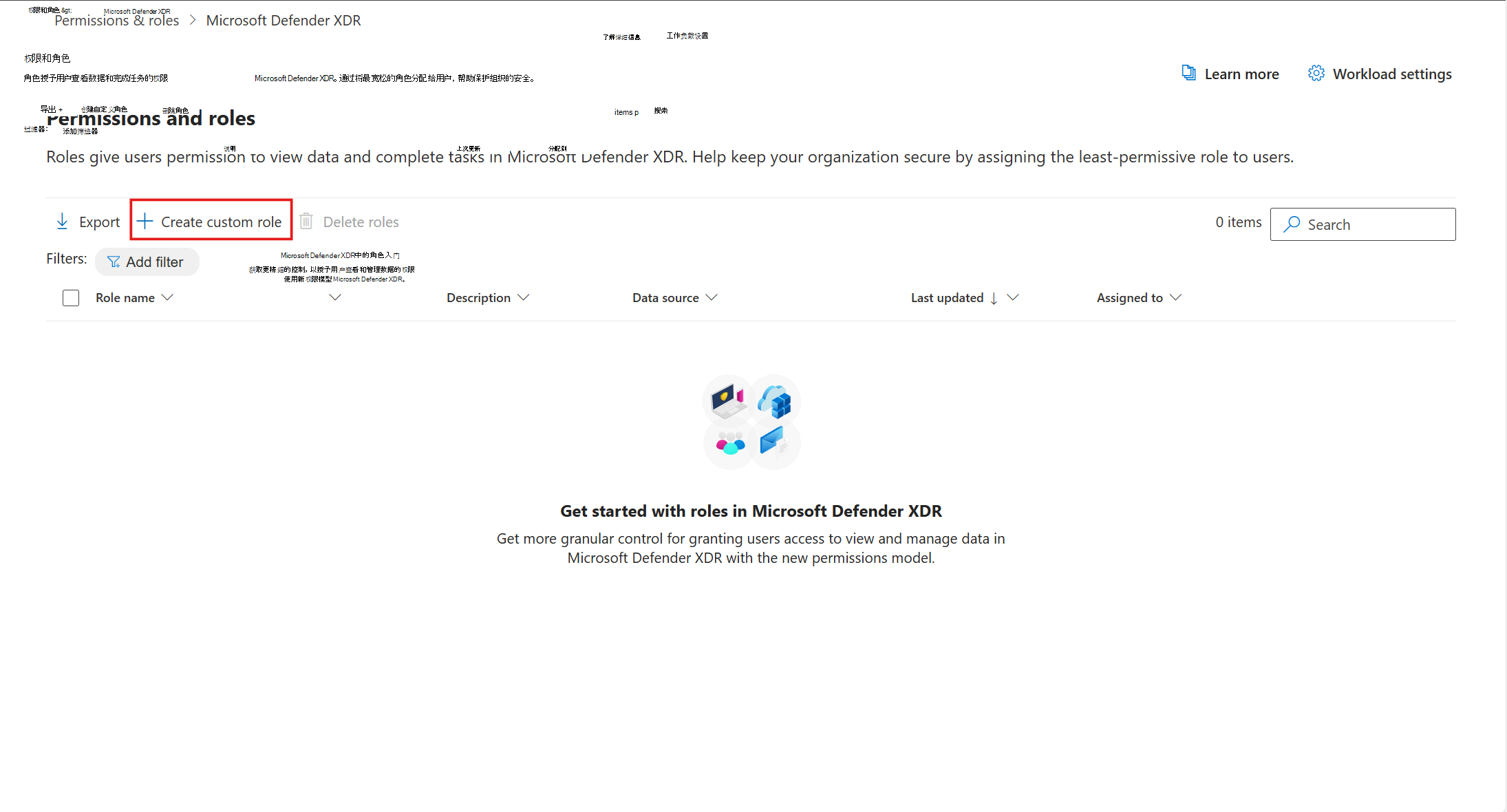

选择“+ 创建自定义角色”,并按照使用统一 RBAC Microsoft Defender XDR创建自定义角色中的说明进行作

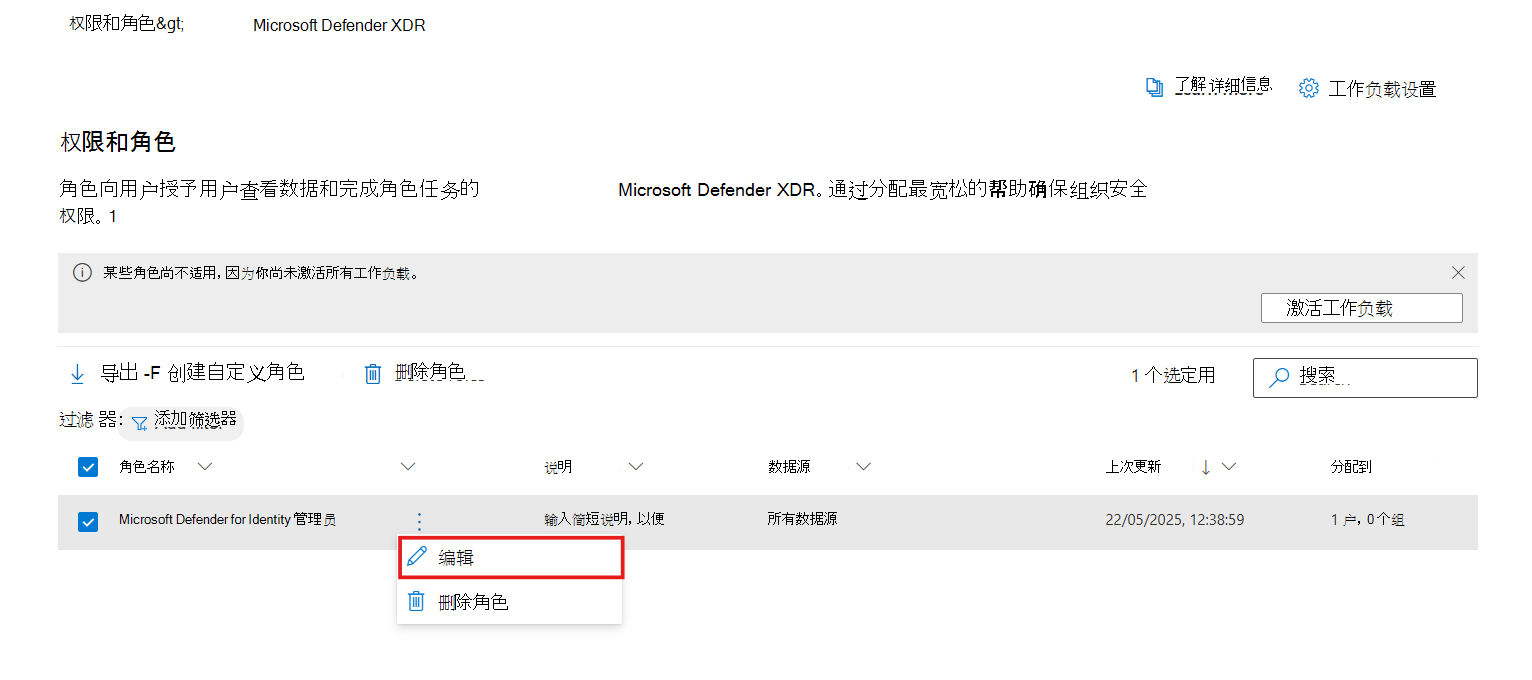

可以随时编辑角色。 从自定义角色列表中选择角色,然后选择 “编辑”。

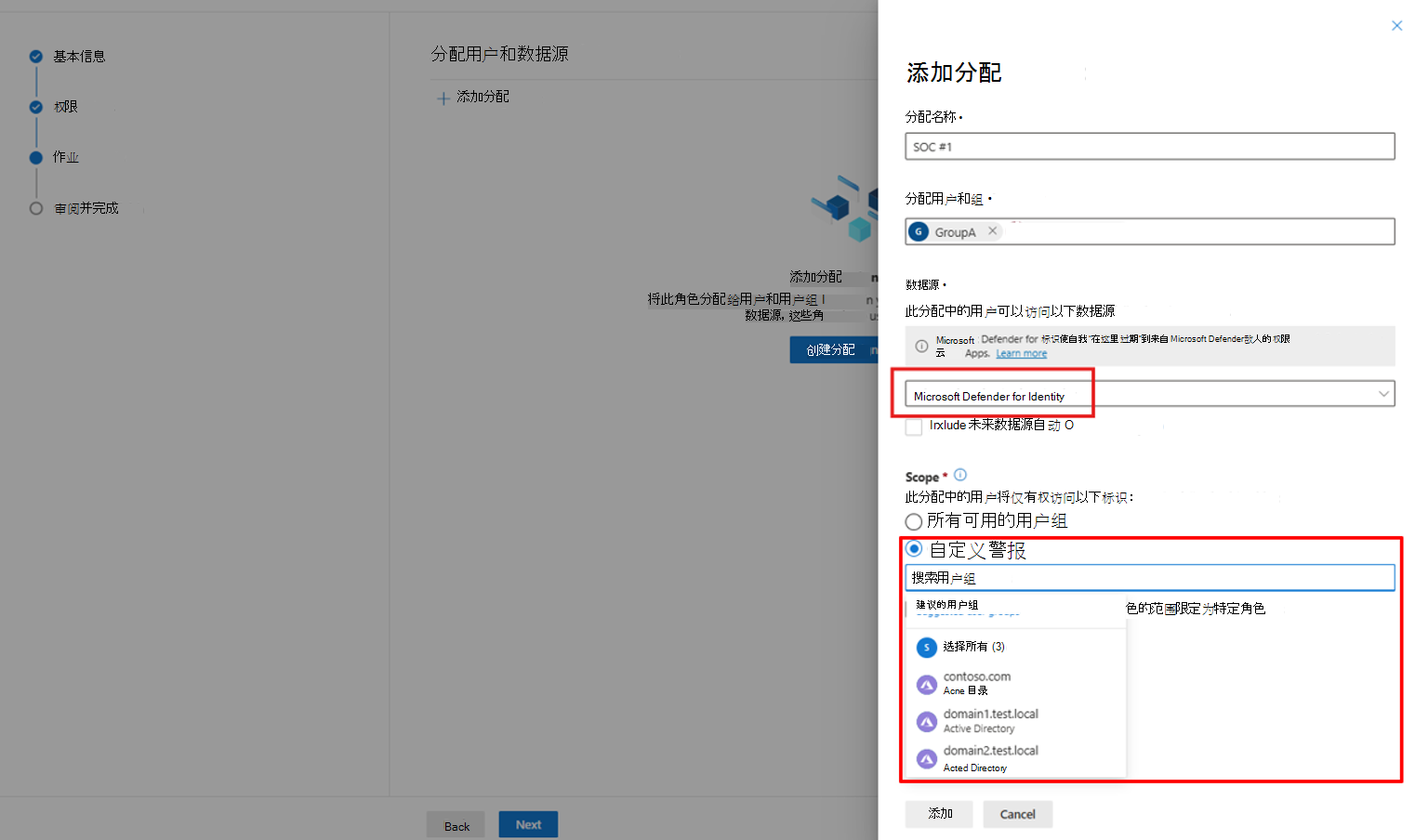

选择“添加分配”并添加“分配名称”。

- 在“分配用户和组”下,输入要分配给角色的用户名或Microsoft Entra ID组。

- 选择“Microsoft Defender for Identity”作为数据源。

- 在“ 作用域”下,选择 (AD 域) 用户组,其范围将限定为分配。

选择“添加”。

预览版) (已知限制

Defender for Identity 范围目前为公共预览版。 下表列出了Microsoft Defender for Identity中范围访问的当前限制和支持的方案。

注意

自定义角色仅适用于新的警报和活动。 在创建自定义角色之前触发的警报和活动不会进行追溯性标记或筛选。

Microsoft Entra ID IP 警报不包括在作用域内的 MDI 检测中。

| Defender for Identity 体验 | 状态 |

|---|---|

| MDI 警报和事件 | 可用 |

| 搜寻表:AlertEvidence+Info、IdentityInfo、IdentityDirectoryEvents、IdentityLogonEvents、IdentityQueryEvents | 可用 |

| 用户页面和用户全局搜索 | 可用 |

| 基于 XDR 检测平台的 MDI 警报 (检测源为 XDR,服务源为 MDI) | 可用 |

| 运行状况问题 | 可用 |

| 标识清单和服务帐户发现页 | 可用 |

| 标识设置:传感器页面、手动标记、运行状况问题通知 | 可用 |

| Defender XDR事件电子邮件通知 | 不可用 |

| ISPM 和公开管理 | 不可用 |

| 下载计划的报告和图形 API | 不可用 |

| 设备和组全局搜索和实体页 | 不可用 |

| 警报优化和关键资产管理 | 不可用 |