你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

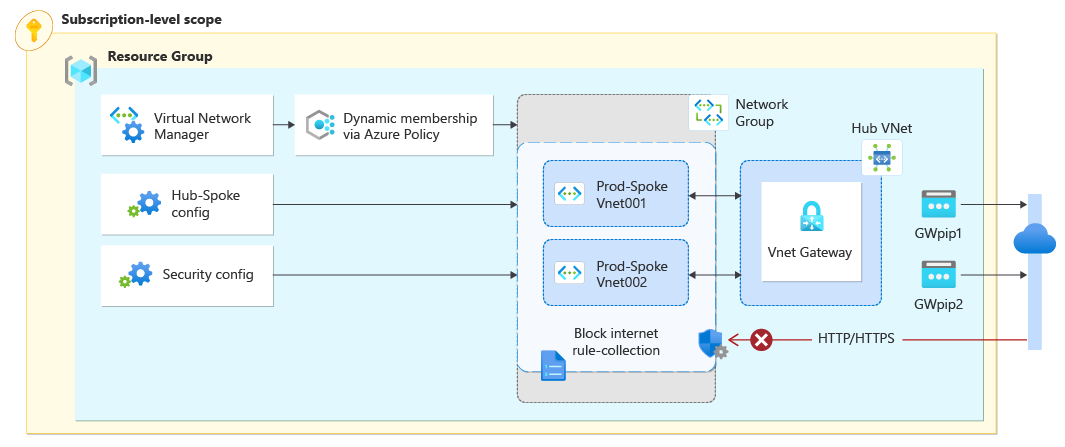

在本教程中,将使用 Azure 虚拟网络管理器创建中心辐射型网络拓扑。 然后,在虚拟网络中心中部署虚拟网络网关,以允许分支虚拟网络组中的资源使用 VPN 与远程网络通信。 还可以配置安全管理员配置,以阻止端口 80 和 443 上的出站网络流量发到 Internet。 最后,通过观察虚拟网络和虚拟机设置来验证配置是否已正确应用。

在本教程中,学习:

- 创建多个虚拟网络。

- 部署虚拟网络网关。

- 创建中心辐射型网络拓扑。

- 创建阻止端口 80 和 443 上的流量的安全管理员配置。

- 验证是否应用了配置。

先决条件

- 具有活动订阅的 Azure 帐户。 免费创建帐户。

- 在完成本教程中的步骤之前,必须先创建 Azure Virtual Network Manager 实例。 该实例需要包括连接和安全管理功能。 本教程使用名为 vnm-learn-eastus-001 的 Azure 虚拟网络管理器实例。

创建虚拟网络

此过程将引导你创建三个虚拟网络,以使用中心辐射型连接配置进行连接。

登录 Azure 门户。

选择“+ 创建资源”并搜索“虚拟网络”。 然后选择“创建”开始配置虚拟网络。

在“基本信息”选项卡上,输入或选择以下信息:

设置 值 订阅 选择要将此虚拟网络部署到的订阅。 资源组 选择或新建资源组用于存储该虚拟网络。 本快速入门使用名为“rg-learn-eastus-001”的资源组。 名称 输入“vnet-learn-prod-eastus-001”作为虚拟网络名称。 区域 选择“美国东部”区域。 选择“下一步:IP 地址”并配置以下网络地址空间:

设置 值 IPv4 地址空间 输入“10.0.0.0/16”作为地址空间。 子网名称 输入子网的名称“default”。 子网地址空间 输入子网地址空间“10.0.0.0/24”。 选择“查看 + 创建”,然后选择“创建”以部署虚拟网络。

重复步骤 2-5,使用以下信息在另外两个虚拟网络创建同一资源组:

设置 值 订阅 选择在步骤 3 中所选的同一订阅。 资源组 选择“rg-learn-eastus-001”。 名称 为两个虚拟网络分别输入“vnet-learn-prod-eastus-002”和“vnet-learn-hub-eastus-001”。 区域 选择“(US)美国东部” vnet-learn-prod-eastus-002 IP 地址 IPv4 地址空间:10.1.0.0/16

子网名称:默认

子网地址空间:10.1.0.0/24vnet-learn-hub-eastus-001 IP 地址 IPv4 地址空间:10.2.0.0/16

子网名称:默认

子网地址空间:10.2.0.0/24

创建虚拟网络网关子网

在中心虚拟网络中创建虚拟网络网关子网。 虚拟网络网关使用此子网将流量路由进出虚拟网络的流量。

转到 vnet-learn-hub-eastus-001 虚拟网络,然后在“设置”下选择“子网”。

选择 “+ 子网 ”以创建新子网。

在 “添加子网 ”页中,输入或选择以下信息:

设置 值 子网用途 从下拉菜单中选择 虚拟网络网关 。 IPv4 尺寸 从下拉菜单中选择 /27 。 选择 “添加 ”并验证是否已创建新子网。

注意

网关子网是虚拟网络网关使用的特殊子网。 网关子网的大小必须至少为 /27。 网关子网的地址空间不得与虚拟网络中的其他任何子网重叠。 网关子网的地址空间必须是虚拟网络地址空间的子集。 此网关子网必须命名为 GatewaySubnet。 如果不命名子网 GatewaySubnet,虚拟网络网关将无法使用它。

部署虚拟网络网关

将虚拟网络网关部署到中心虚拟网络。 连接配置的辐射型网络组需要此虚拟网络网关才能启用“使用中心作为网关”设置。

选择“+ 创建资源”并搜索“虚拟网络网关”。 然后选择“创建”开始配置虚拟网络网关。

在“基本信息”选项卡上,输入或选择以下设置:

设置 值 订阅 选择要将此虚拟网络部署到的订阅。 名称 输入“gw-learn-hub-eastus-001”作为虚拟网络网关名称。 SKU 为 SKU 选择“VpnGW1”。 世代 为代系选择“第 1 代”。 虚拟网络 为 VNet 选择“vnet-learn-hub-eastus-001”。 公共 IP 地址 公共 IP 地址名称 为公共 IP 输入名称“gwpip-learn-hub-eastus-001”。 第二个公共 IP 地址 公共 IP 地址名称 为公共 IP 输入名称“gwpip-learn-hub-eastus-002”。 选择“查看 + 创建”,然后在通过验证后选择“创建”。 部署虚拟网络网关可能需要大约 30 分钟。 在等待此部署完成时,可以继续下一部分。 但是,你可能会发现 gw-learn-hub-eastus-001 由于计时和跨 Azure 门户同步,它没有显示其具有网关。

创建网络组

注意

本作指南假定你已使用 快速入门 指南创建了 Azure 虚拟网络管理器实例。 本教程中的网络组称为“ng-learn-prod-eastus-001”。

浏览到资源组,然后选择 network-manager 资源。

在“设置”下选择“网络组”。 然后选择“+ 创建”。

在“创建网络组”窗格中,选择“创建”:

设置 值 名称 输入“network-group”。 说明 (可选)提供有关此网络组的说明。 成员类型 从下拉菜单中选择“虚拟网络”。 确认“网络组”窗格上现在列出了新的网络组。

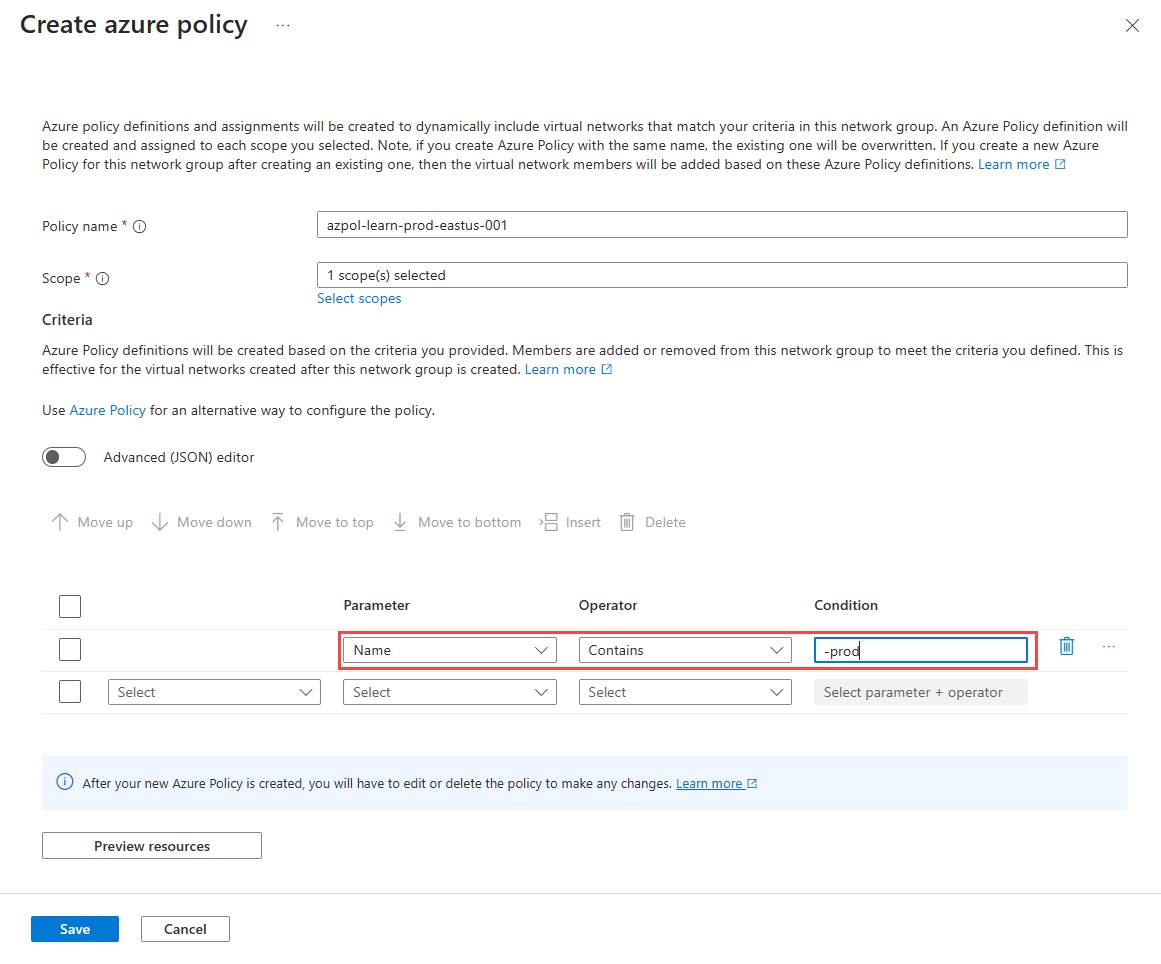

使用 Azure Policy 定义动态组成员身份

从网络组列表中,选择“ng-learn-prod-eastus-001”。 在 “创建策略”下,动态添加成员,选择“ 创建 Azure Policy”。

在“创建 Azure Policy”页中,选择或输入以下信息:

设置 值 策略名称 在文本框中输入“azpol-learn-prod-eastus-001”。 Scope 选择“选择范围”,然后选择当前订阅。 条件 参数 从下拉列表中选择“名称”。 操作员 从下拉列表中选择“包含”。 条件 在文本框中输入“-prod”作为条件。 选择 “预览资源 ”以查看 “有效虚拟网络 ”窗格,然后选择“ 关闭”。 此页会显示将根据 Azure Policy 中定义的条件添加到网络组的虚拟网络。

选择“保存”以部署组成员身份。 该策略最长可能需要一分钟才能生效并添加到你的网络组。

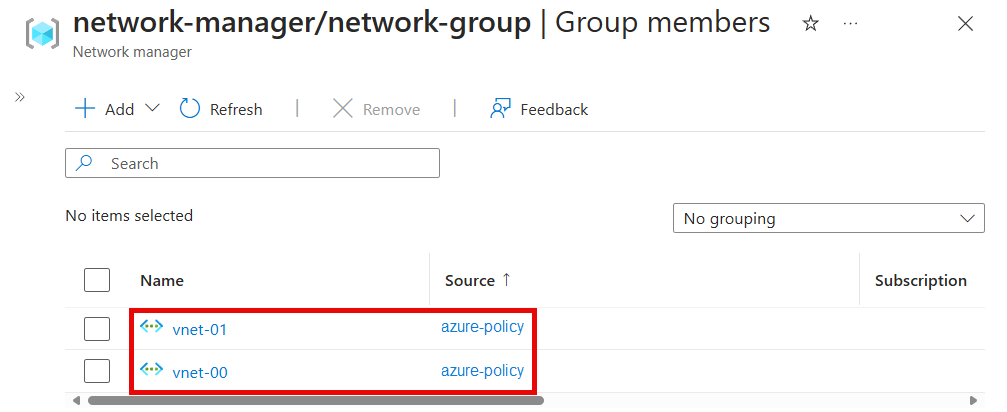

在“网络组”页的“设置”下,选择“组成员”,以根据 Azure Policy 中定义的条件查看组的成员身份。 “源”作为 azpol-learn-prod-eastus-001 列出。

创建中心辐射型连接配置

在“设置”下选择“配置”,然后选择“+ 创建”。

从下拉菜单中选择“连接配置”,开始创建连接配置。

在 “基本信息 ”页上,输入以下信息,然后选择“ 下一步:拓扑 >”。

设置 值 名称 输入“cc-learn-prod-eastus-001”。 说明 (可选)提供有关此连接配置的说明。 在“拓扑”选项卡上,选择“中心辐射型”。 此时将显示其他设置。

在“中心”设置下选择“选择中心”。 然后,选择 vnet-learn-hub-eastus-001 作为配置中心,然后选择“ 选择”。

注意

根据部署的时间安排,您可能不会在 Has gateway 下看到目标中心虚拟网络被显示为拥有网关。 这是由于部署了虚拟网络网关。 部署可能需要长达 30 分钟的时间,并且可能不会立即显示在各种Azure 门户视图中。

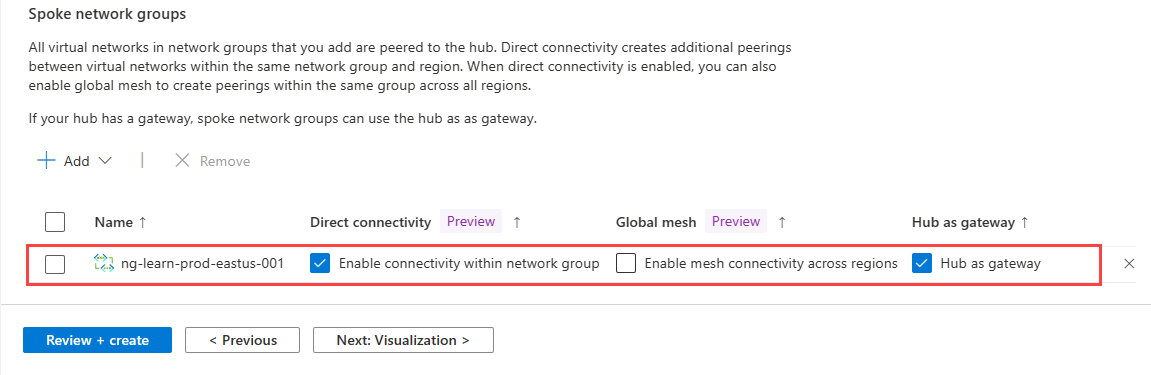

在 轮辐网络组下,选择+ 添加。 然后,选择 ng-learn-prod-eastus-001 作为分支网络组,并选择“选择”。

添加网络组后,选择以下选项。

设置 值 直接连接 选中“启用网络组中的连接”复选框。 此设置允许同一区域中的分支网络组的虚拟网络直接相互通信。 全局网格 取消选中“跨区域启用网格连接”选项。 在这两个分支虚拟网络都位于同一区域时,此设置不是必需的。 中心作为网关 选中“中心作为网关”的复选框。 选择“下一步: 查看 + 创建 >”,然后创建连接配置。

部署连接配置

在部署连接配置之前,请确保已成功部署虚拟网络网关。 如果在部署中心辐射型配置时使用“将中心作为网关”,且没有网关,那么部署将失败。 有关详细信息,请参阅将中心作为网关。

选择“设置”下的“部署”,然后选择“部署配置”。

选择以下设置:

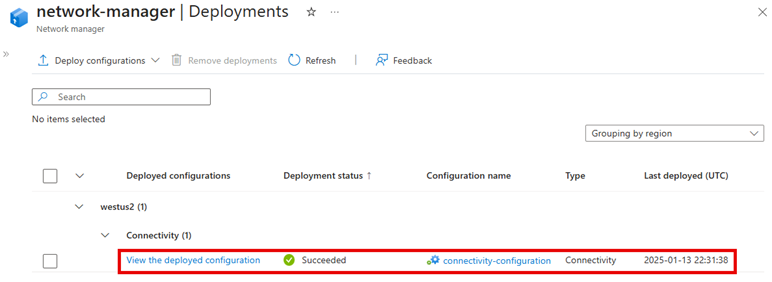

设置 值 配置 选择“在目标状态中包括连接配置”。 连接配置 选择“cc-learn-prod-eastus-001”。 目标区域数 选择“美国东部”作为部署区域。 选择“下一步”,然后选择“部署”以完成部署。

该部署显示在所选区域的列表中。 完成部署配置可能需要几分钟时间。

创建安全管理员配置

再次选择“设置”下的“配置”,然后选择“+ 创建”,然后从菜单中选择“安全管理员配置”以开始创建安全管理员配置。

为配置输入名称“sac-learn-prod-eastus-001”,然后选择“下一步: 规则集合”。

为规则集合输入名称“rc-learn-prod-eastus-001”,并为目标网络组选择“ng-learn-prod-eastus-001”。 然后选择“+ 添加”。

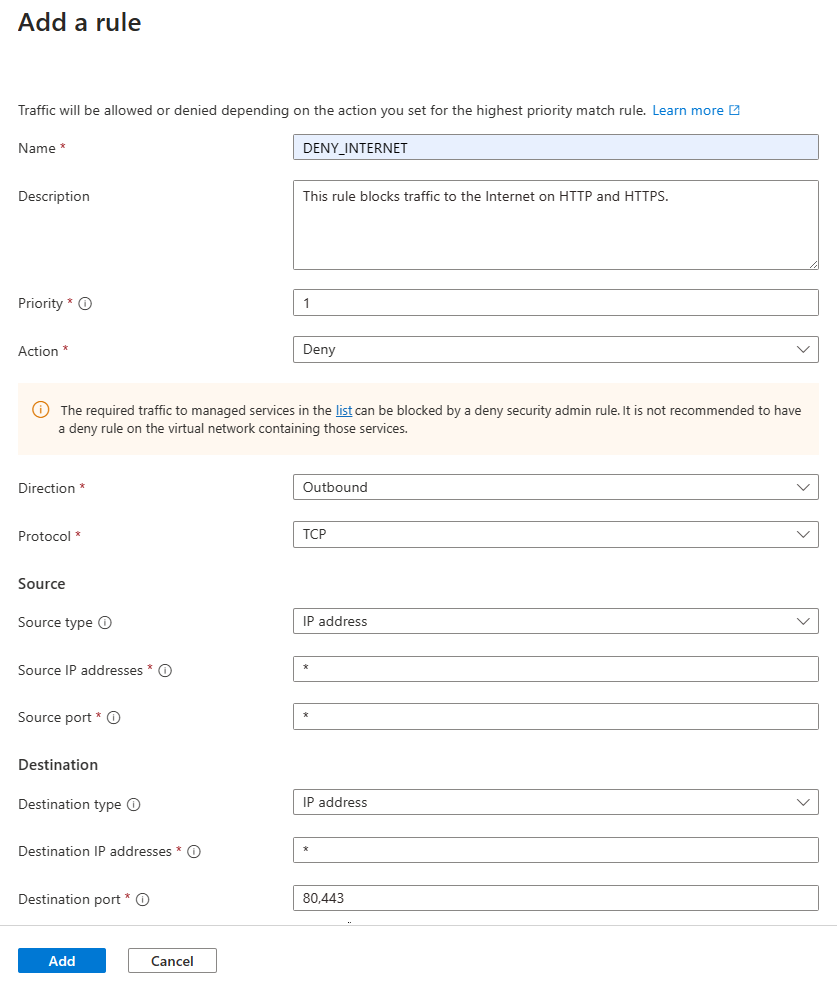

输入和选择以下设置,然后选择“添加”:

设置 值 名称 输入 DENY_INTERNET 说明 输入“此规则阻止通过 HTTP 和 HTTPS 访问 Internet 的流量” 优先度 输入 1 操作 选择“拒绝” 方向 选择“出站” 协议 选择“TCP” 来源 源类型 选择“IP” 源 IP 地址 输入 * 目标 目标类型 选择“IP 地址” 目标 IP 地址 输入 * Destination Port 输入 80, 443 选择 “添加” ,将规则集合添加到安全管理员配置。

选择“查看 + 创建”和“创建”以创建安全管理员配置。

部署安全管理配置

在“设置”下选择“部署”,然后选择“部署配置”。

在“配置”下,选择“在目标状态中包括安全管理员”和在上一部分中创建的“sac-learn-prod-eastus-001”配置。 然后选择“美国东部”作为目标区域,再选择“下一步”。

选择“下一步”,然后选择“部署”。 现在你应会看到,该部署已显示在所选区域的列表中。 完成部署配置可能需要几分钟时间。

验证配置的部署

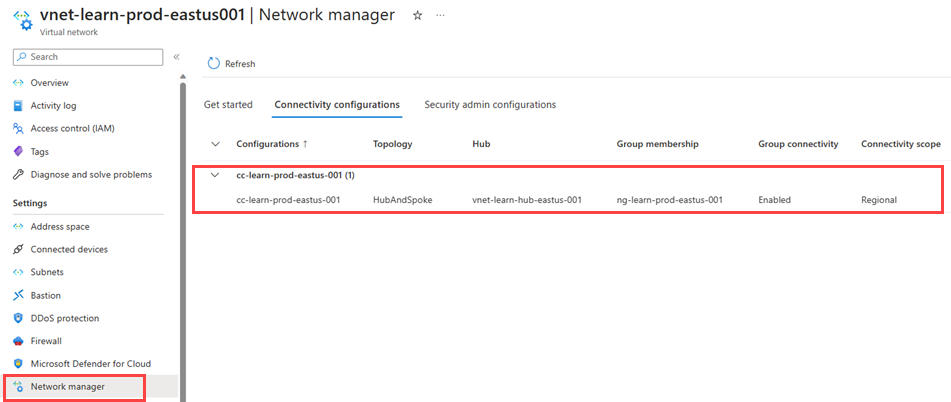

从虚拟网络进行验证

转到“vnet-learn-prod-eastus-001”虚拟网络,然后在“设置”下选择“网络管理器”。 “ 连接配置 ”选项卡列出了虚拟网络中应用的 cc-learn-prod-eastus-001 连接配置。

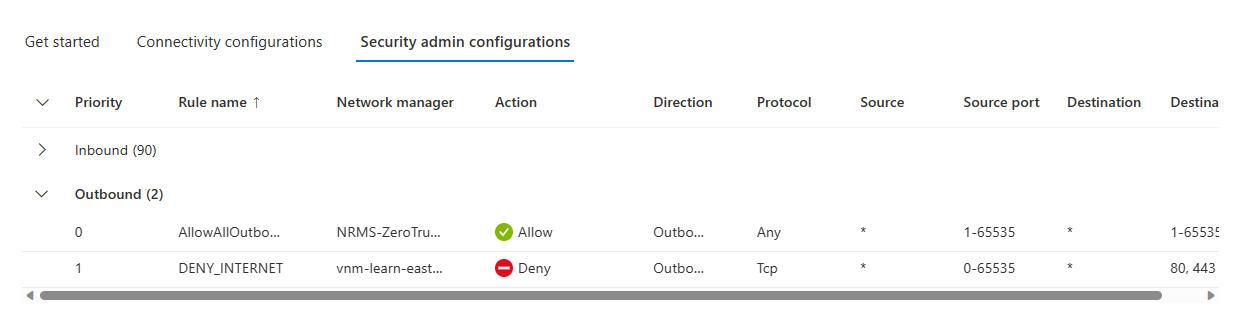

选择“安全管理员配置”选项卡,然后展开“出站”,以列出应用于此虚拟网络的安全管理员规则。

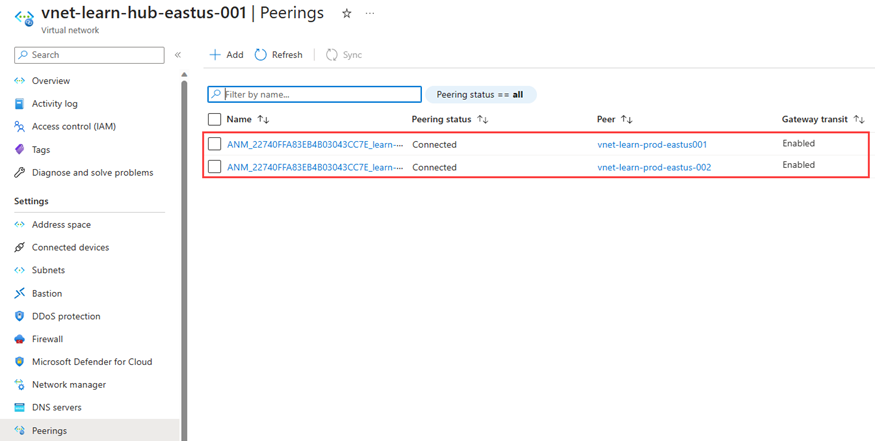

转到 vnet-learn-hub-eastus-001,然后选择设置下的对等互连,以列出由 Azure 虚拟网络管理器创建的虚拟网络对等互连。 其名称以“ANM_”开头。

从虚拟机进行验证

将测试虚拟机部署到 vnet-learn-prod-eastus-001。

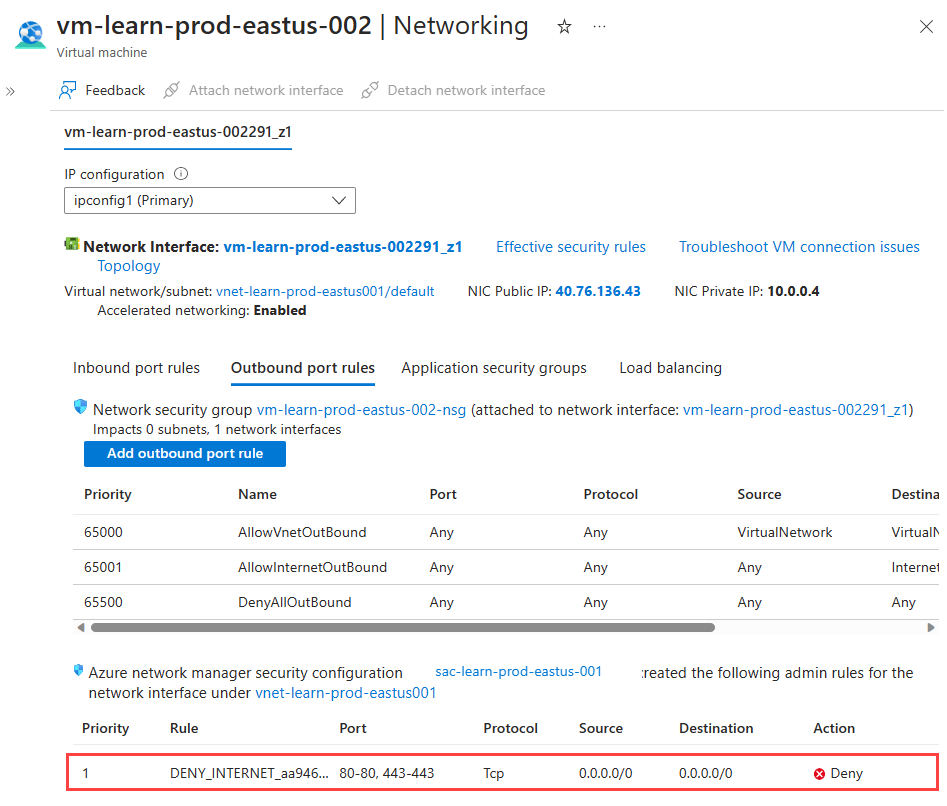

转到在“vnet-learn-prod-eastus-001”中创建的测试 VM,然后在“设置”下选择“网络”。 选择“出站端口规则”并验证 DENY_INTERNET 规则是否已应用。

选择网络接口名称,然后在“帮助”下选择“有效路由”以验证虚拟网络对等互连的路由。 “下一个跃点类型”为

VNet peering的10.2.0.0/16路由是指向中心虚拟网络的路由。

清理资源

如果不再需要 Azure Virtual Network Manager,需要在删除资源之前确保以下所有条件为 true:

- 没有将任何配置部署到任何区域。

- 已删除所有配置。

- 已删除所有网络组。

使用 删除组件清单 来确保在删除资源组之前没有子资源仍然可用。

Next steps

了解如何使用安全管理配置阻止网络流量。