你当前正在访问 Microsoft Azure Global Edition 技术文档网站。 如果需要访问由世纪互联运营的 Microsoft Azure 中国技术文档网站,请访问 https://docs.azure.cn。

2025 年 8 月 31 日,Azure 应用程序网关将不再支持 TLS(传输层安全性)版本 1.0 和 1.1。 此更改与这些 TLS 版本的 Azure 范围停用相一致,可增强安全性。 作为应用程序网关资源的所有者,应查看可以使用这些旧版本的前端客户端和后端服务器 TLS 连接。

前端 TLS 连接

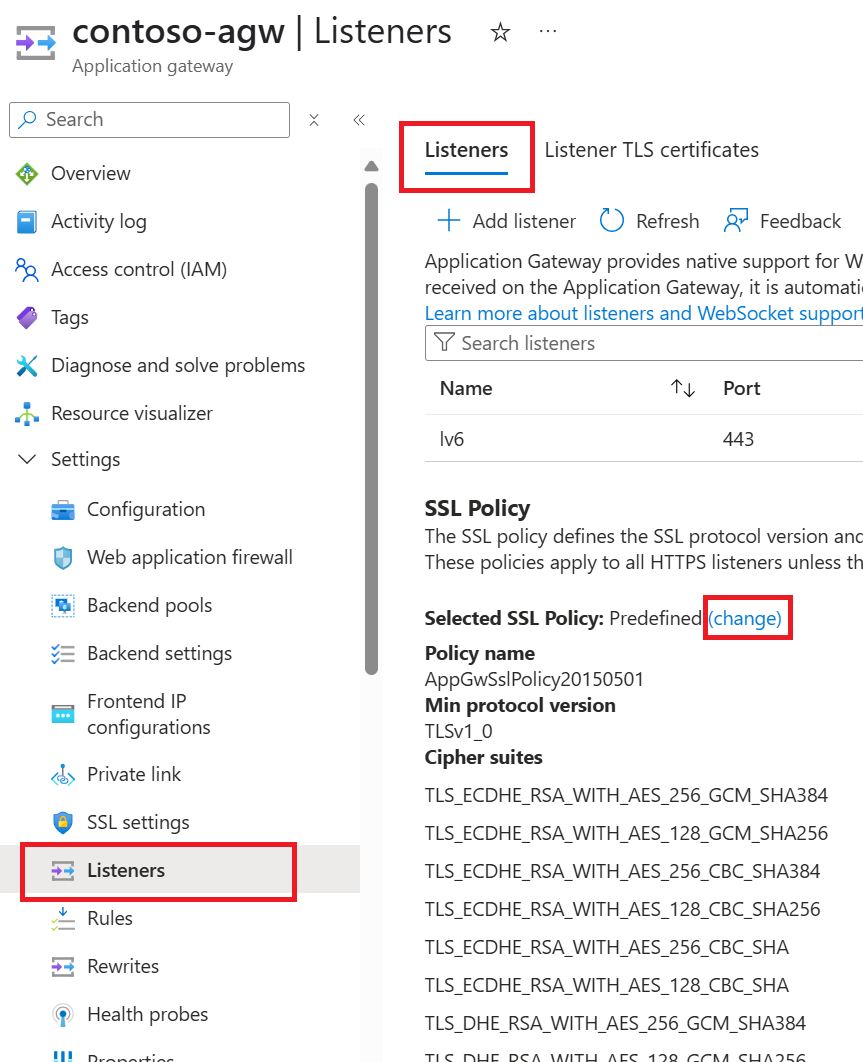

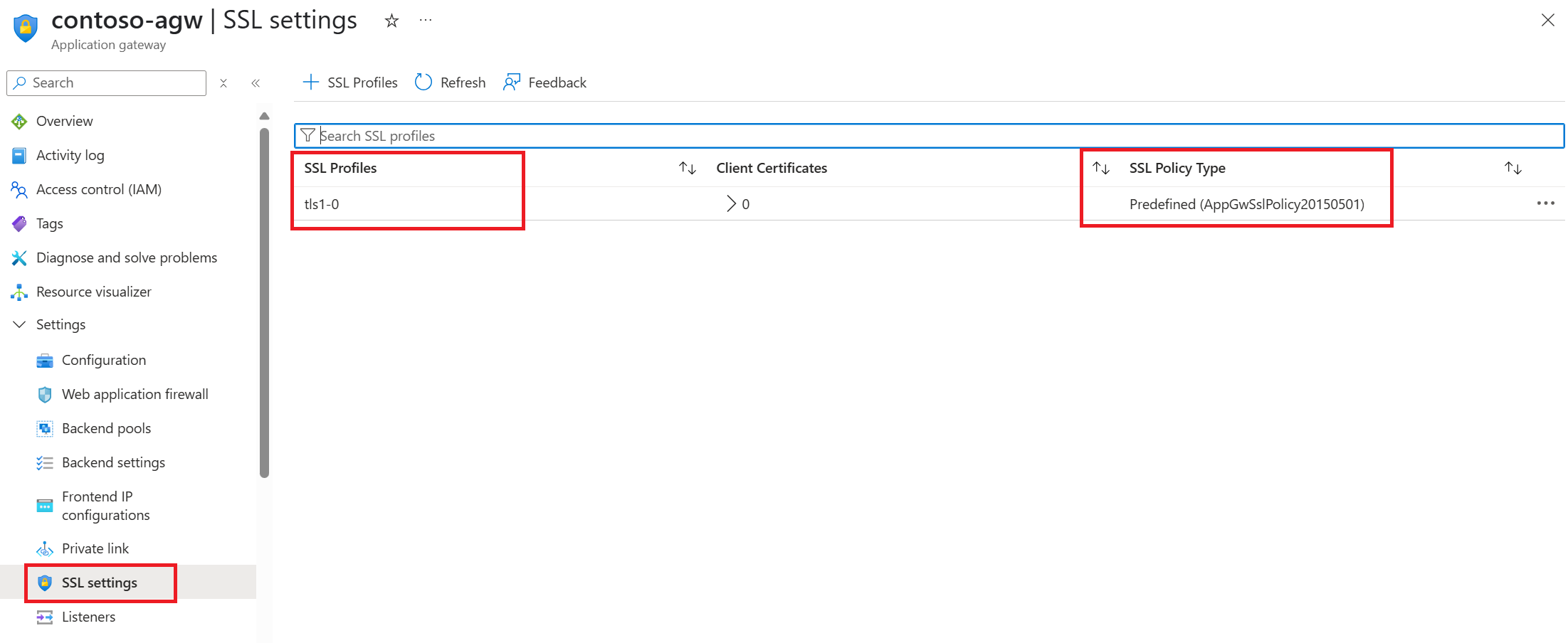

弃用 TLS 版本 1.0 和 1.1 后,旧版预定义 TLS 策略及自定义 TLS 策略中的部分密码套件将被移除。 根据网关的配置,有必要查看常规 TLS 策略 和 特定于侦听器的 TLS 策略的策略关联。

常规 TLS 策略 - 门户视图

特定于侦听器的 TLS 策略 - 门户视图

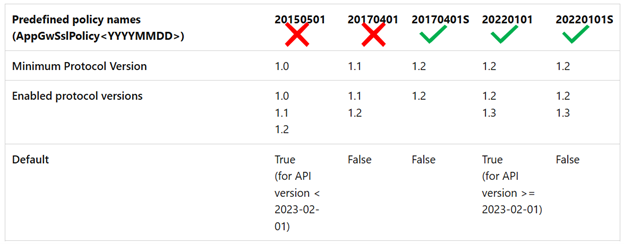

V2 SKU 的预定义策略

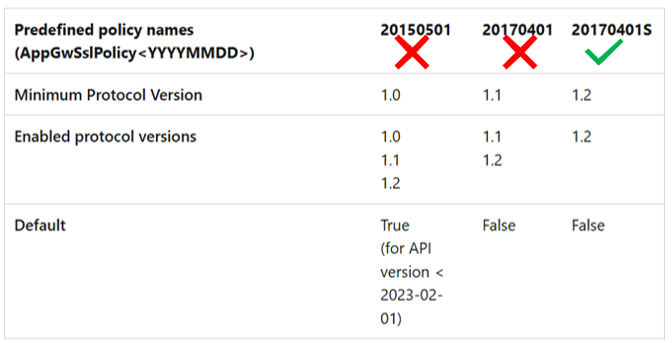

支持 TLS v1.0 和 1.1 的预定义策略 20150501 和 20170401 将停用,并且在 2025 年 8 月之后不再与应用程序网关资源关联。 建议过渡到建议的 TLS 策略之一,20220101或 20220101S。 或者,如果需要特定的密码套件,则可以使用 20170401S 策略。

V2 SKU 的自定义策略

Azure 应用程序网关 V2 SKU 提供两种类型的自定义策略:自定义和 CustomV2。 这些 TLS 版本的停用仅影响“自定义”策略。 较新的“CustomV2”策略附带 TLS v1.3。 2025 年 8 月以后,旧的自定义策略将仅支持 TLS v1.2,并且以下密码套件将不受支持。

| 不支持的密码套件 |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA |

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA |

| TLS_DHE_DSS_WITH_AES_256_CBC_SHA256 |

| TLS_DHE_DSS_WITH_AES_128_CBC_SHA256 |

| TLS_DHE_DSS_WITH_AES_256_CBC_SHA |

| TLS_DHE_DSS_WITH_AES_128_CBC_SHA |

| TLS_RSA_WITH_3DES_EDE_CBC_SHA |

| TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA |

V1 SKU 的预定义策略

在支持 TLS 版本 1.0 和 1.1 的旧策略停用后,V1 SKU 将仅支持 20170401S 策略。 较新的 20220101 或 20220101S 策略将不适用于即将停用的 V1 SKU。

V1 SKU 的自定义策略

应用程序网关 V1 SKU 仅支持旧的“自定义”策略。 2025 年 8 月以后,此旧的自定义策略将仅支持 TLS v1.2,并且以下密码套件将不受支持。

| 不支持的密码套件 |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| TLS_DHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_DHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_DHE_RSA_WITH_AES_256_CBC_SHA |

| TLS_DHE_RSA_WITH_AES_128_CBC_SHA |

| TLS_DHE_DSS_WITH_AES_256_CBC_SHA256 |

| TLS_DHE_DSS_WITH_AES_128_CBC_SHA256 |

| TLS_DHE_DSS_WITH_AES_256_CBC_SHA |

| TLS_DHE_DSS_WITH_AES_128_CBC_SHA |

| TLS_RSA_WITH_3DES_EDE_CBC_SHA |

| TLS_DHE_DSS_WITH_3DES_EDE_CBC_SHA |

后端 TLS 连接

无需在应用程序网关上为后端连接的 TLS 版本配置任何内容,因为 TLS 策略的选择不会控制后端 TLS 连接。 退休后,

- 对于 V2 SKUs:与后端服务器的连接将始终优先使用 TLS v1.3,而最低标准为 TLS v1.2。

- 对于 V1 SKU:与后端服务器的连接将始终使用 TLS v1.2

必须确保后端池中的服务器与这些更新的协议版本兼容。 与这些后端服务器建立 TLS/HTTPS 连接时,此兼容性可避免任何中断。

标识方法

Metrics

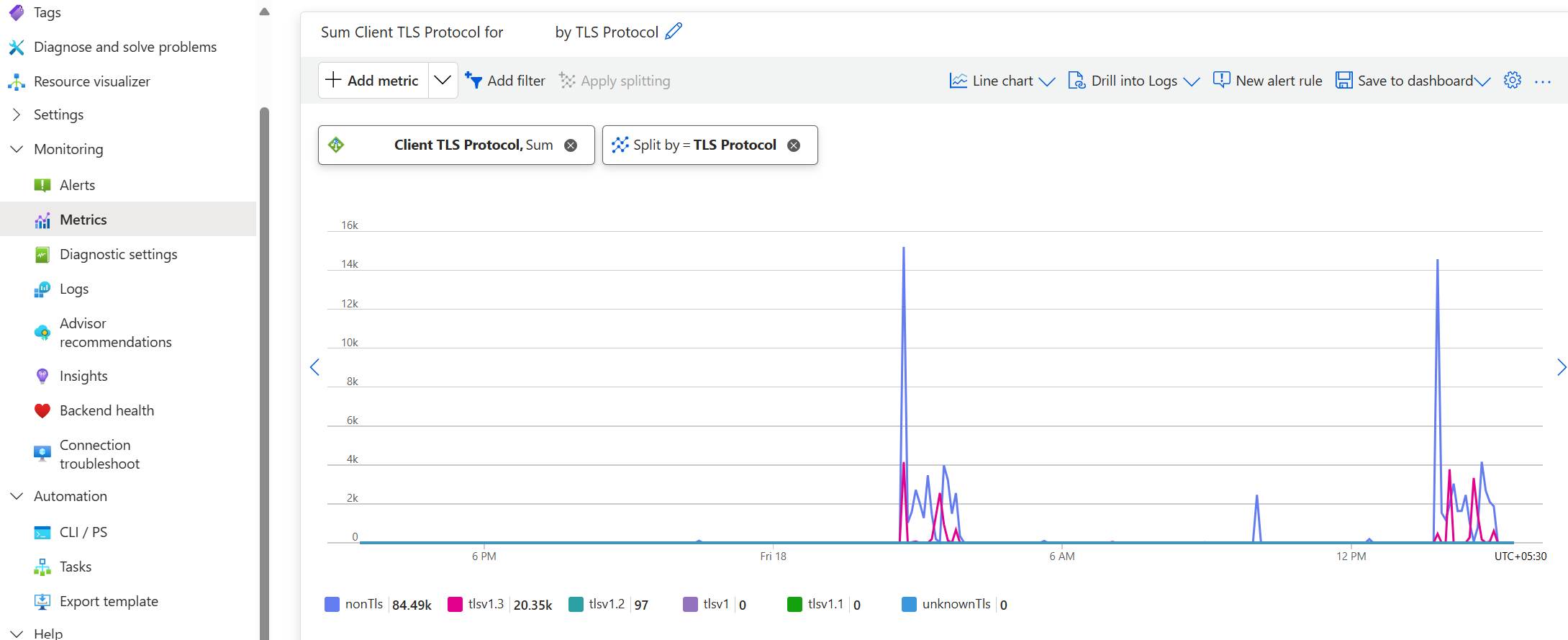

若要确定连接到应用程序网关资源的客户端是使用 TLS 1.0 还是 1.1,请使用 Client TLS protocol 应用程序网关提供的指标。 有关详细信息,请参阅 指标文档。 可以按照以下步骤从门户查看它。

- 转到 Azure 门户中的应用程序网关资源。

- 在左侧菜单窗格中,打开“监视”部分中的“指标”边栏选项卡。

- 从下拉列表中选择指标作为

Client TLS protocol。 - 若要查看精细协议版本信息,请选择“应用拆分”,然后选择“TLS 协议”。

Logs

还可以检查 应用程序网关访问日志 ,以日志格式查看此信息。

Note

V1 SKU 的指标和日志不提供客户端 TLS 协议信息。

错误信息

停止对 TLS 版本 1.0 和 1.1 的支持后,客户端可能会遇到错误,例如 curl: (35) error:0A000410:SSL routines::sslv3 alert handshake failure。 根据所使用的浏览器,可能会显示指示 TLS 握手失败的各种消息。

常见问题解答

默认 TLS 策略的含义是什么?

应用程序网关的默认 TLS 策略是一组受支持的 TLS 版本和密码套件。 这样,客户只需配置 HTTPS 或 TLS 侦听器和后端设置即可开始使用受保护的流量,而无需对 TLS 版本或密码进行任何额外的配置。 应用程序网关使用其预定义策略之一作为默认值。

旧版 TLS 版本 1.0 和 1.1 停用后,默认 TLS 策略将受到怎样的影响?

在 2025 年 9 月之前,V2 SKU 基于资源部署期间指定的 API 版本使用两个 默认 TLS 策略 。 使用 API 版本 2023-02-01 或更高版本 的部署默认适用 AppGwSslPolicy20220101 ,而早期 API 版本则使用 AppGwSslPolicy20150501。 弃用 TLS 1.0 和 1.1 后,旧 AppGwSslPolicy20150501 策略将停止使用。 因此, AppGwSslPolicy20220101 将成为所有 V2 网关的默认策略。

V1 SKU 的默认策略将保持不变,因为 AppGwSslPolicy20220101 不会为此停用的 SKU 引入。

Note

只有在门户中选择了“默认”选项或者 REST、PowerShell 或 AzCLI 等资源配置中未指定 TLS 策略时,才应用默认 TLS 策略。

因此,在配置中使用默认策略与显式选择 AppGwSslPolicy20150501 策略不同,即使 AppGwSslPolicy20150501 它是 API 版本的默认策略也是如此。

应用程序网关中的哪些 TLS 策略已弃用?

预定义的策略 AppGwSslPolicy20150501 以及 AppGwSslPolicy20170401 支持 TLS 版本 1.0 和 1.1 的策略将从 Azure 资源管理器配置中删除。 同样,自定义策略将停止支持 TLS 版本 1.0 和 1.1 及其关联的密码套件。 这适用于 V1 和 V2 SKU。

应用程序网关产品团队是否会将配置自动更新到受支持的 TLS 策略?

应用程序网关不会修改任何具有客户定义的 TLS 配置的资源。 只有未显式设置 TLS 策略或缺少任何与 TLS 相关的设置(如 HTTPS 或 TLS 侦听器)的网关的默认 TLS 策略才会自动更新为使用 AppGwSslPolicy20220101。

我的网关是否会处于“失败”状态?

如果在网关配置中选择了任何弃用 TLS 策略,并且到 2025 年 8 月前未将其更新为受支持的策略,则网关在执行配置更新时将进入失败状态。

非功能性 TLS 配置(例如不链接到任何侦听器的 SSLProfile)不会对网关的控制平面产生任何影响。

此更改的发布计划如何?

鉴于我们机队的规模,在 2025 年 8 月 30 日之后,将针对数据和控制平面单独实施 TLS 版本的弃用(按顺序)。 任何特定于区域的详细信息都不可用;因此,我们强烈建议在此停用日期之前采取所有必要措施。

如果尚未选择任何 TLS 策略,并且网关仅使用 HTTP/TCP 配置,是否会产生任何潜在影响?

如果网关不使用任何 TLS 配置(通过 SSLPolicy、SSLProfile、HTTPS 或 TLS 侦听器),则 2025 年 8 月之后不会造成任何影响。

后续步骤

了解 TLS 策略类型和配置 访问 Azure 更新了解停用通知