Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Ранее политики условного доступа применялись только к пользователям при доступе к приложениям и сервисам, таким как SharePoint Online. Мы добавили поддержку политик условного доступа, применяемых к служебным принципалам, принадлежащим организации. Мы называем эту функцию условным доступом для идентификаторов рабочей нагрузки.

Удостоверение рабочей нагрузки — это удостоверение, позволяющее приложению или служебному принципалу получать доступ к ресурсам, иногда в контексте пользователя. Эти идентификаторы рабочих нагрузок отличаются от традиционных учетных записей пользователей тем, что:

- Они не могут выполнять многофакторную проверку подлинности.

- Во многих случаях у них нет формального процесса жизненного цикла.

- Они должны где-то хранить свои учетные данные или секреты.

Такие различия затрудняют управление объектами рабочей нагрузки и повышают риск их компрометации.

Внимание

Лицензии для удостоверений рабочих нагрузок Premium требуются для создания или изменения политик условного доступа, применяемых к субъектам-службам. В каталогах без соответствующих лицензий существующие политики условного доступа для идентификаторов рабочей нагрузки продолжают функционировать, но не могут быть изменены. Дополнительные сведения см. в разделе Идентификатор рабочей нагрузки Microsoft Entra.

Примечание.

Политику можно применить к субъектам-службам одного клиента, зарегистрированным в клиенте. Сторонние приложения SaaS и мультитенантные приложения не входят в область действия. Управляемые удостоверения не охватываются политикой безопасности. Вместо этого управляемые удостоверения можно включить в проверку доступа.

Условный доступ для идентификаций рабочих нагрузок позволяет блокировать сервисные учётные данные.

- Вне известных диапазонов общедоступных IP-адресов.

- На основе риска, обнаруженного Microsoft Entra ID Protection.

- В сочетании с контекстами проверки подлинности.

Внедрение

Создание политики условного доступа, основанной на местоположениях

Создайте политику условного доступа на основе расположения, которая применяется к субъектам-службам.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор условного доступа.

- Перейдите к Entra ID>условного доступа>политикам.

- Выберите новую политику.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе "Назначения" выберите "Пользователи" или "Удостоверения рабочих нагрузок".

- В разделе "К чему применяется эта политика?", выберите идентификаторы рабочих нагрузок.

- В разделе "Включить" выберите "Выбрать субъекты-службы" и выберите соответствующие субъекты-службы из списка.

- В разделе Целевые ресурсы>Ресурсы (ранее облачные приложения)>, выберите включитьвсе ресурсы (ранее 'Все облачные приложения'). Политика применяется только в том случае, если служебный объект запрашивает токен.

- В разделе «Условия»>«Расположения», включите любое расположение и исключите выбранные расположения, где вы хотите разрешить доступ.

- В разделе "Предоставление"блокировка доступа является единственным доступным вариантом. Доступ блокируется, когда запрос токена выполняется вне допустимого диапазона.

- Политика может быть сохранена в режиме только для отчетов , что позволяет администраторам оценивать последствия или применять политику, включив политику включено.

- Нажмите кнопку "Создать" , чтобы завершить политику.

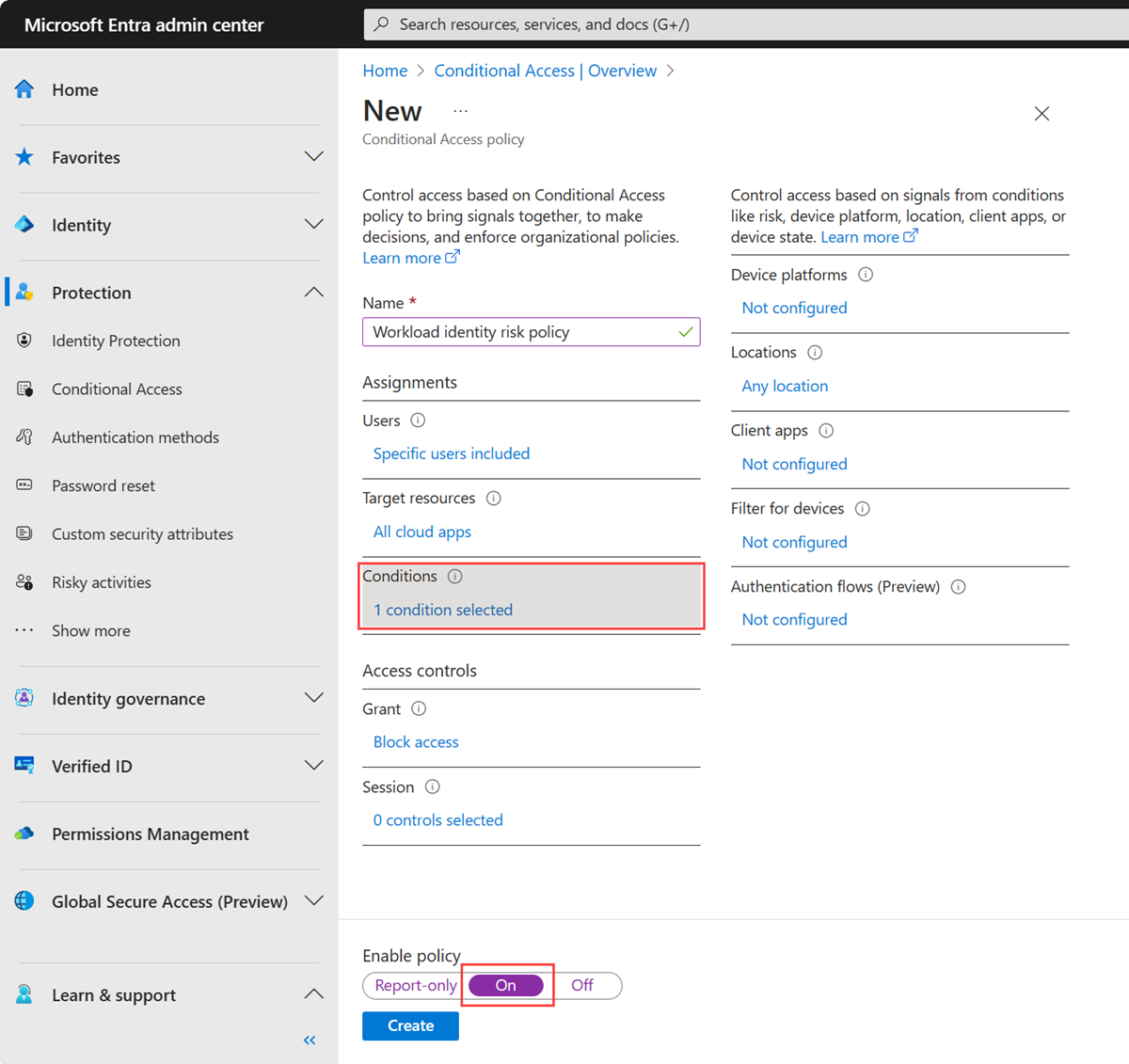

Создание политики условного доступа на основе рисков

Создайте политику условного доступа на основе рисков, которая применяется к субъектам-службам.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор условного доступа.

- Перейдите к Entra ID>условного доступа>политикам.

- Выберите новую политику.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе "Назначения" выберите "Пользователи" или "Удостоверения рабочих нагрузок".

- В разделе "К чему применяется эта политика?", выберите идентификаторы рабочих нагрузок.

- В разделе "Включить" выберите "Выбрать субъекты-службы" и выберите соответствующие субъекты-службы из списка.

- В разделе Целевые ресурсы>Ресурсы (ранее облачные приложения)>, выберите включитьвсе ресурсы (ранее 'Все облачные приложения'). Политика применяется только в том случае, если служебный объект запрашивает токен.

- В условиях>основного риска службы

- Задайте для параметра "Настройка" значение "Да".

- Выберите уровни риска, для которых должна активироваться эта политика.

- Нажмите кнопку "Готово".

- В разделе "Предоставление"блокировка доступа является единственным доступным вариантом. Доступ блокируется при обнаружении указанных уровней риска.

- Политика может быть сохранена в режиме только для отчетов , что позволяет администраторам оценивать последствия или применять политику, включив политику включено.

- Нажмите кнопку "Создать" , чтобы завершить политику.

Откат

Если вы хотите выполнить откат этой функции, вы можете удалить или отключить все созданные политики.

Журналы логов входа

Журналы входа используются, чтобы узнать, как политика применяется к служебным субъектам, а также для анализа ожидаемых последствий политики при использовании режима "только отчет".

- Перейдите к Entra ID>Мониторинг и работоспособность>Журналы входа>входы сервиса.

- Выберите запись журнала и перейдите на вкладку условного доступа , чтобы просмотреть сведения об оценке.

Причина отказа при блокировке служебного принципала с помощью условного доступа: "Доступ заблокирован из-за политик условного доступа".

Режим "Только отчет"

Чтобы просмотреть результаты политики, основанной на местоположении, перейдите на вкладку Только для отчета в Отчете о входах или используйте рабочую книгу Аналитика и отчеты по условному доступу.

Чтобы просмотреть результаты политики на основе рисков, перейдите на вкладку " Только отчет " событий в отчете о входе.

Справочные материалы

Поиск идентификатора объекта (objectID)

Идентификатор объекта сервисного принципала можно получить из приложений Microsoft Entra Enterprise. Невозможно использовать идентификатор объекта в регистрациях приложений Microsoft Entra. Этот идентификатор является идентификатором объекта регистрации приложения, а не служебного принципала.

- Перейдите к приложениям Entra ID>Enterprise, найдите зарегистрированное приложение.

- На вкладке "Обзор" скопируйте идентификатор объекта приложения. Этот идентификатор уникален для принципала службы и используется политикой Conditional Access для поиска вызывающего приложения.

Microsoft Graph

Пример JSON для конфигурации, основанной на местоположении, с использованием бета-версии конечной точки Microsoft Graph.

{

"displayName": "Name",

"state": "enabled OR disabled OR enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"clientApplications": {

"includeServicePrincipals": [

"[Service principal Object ID] OR ServicePrincipalsInMyTenant"

],

"excludeServicePrincipals": [

"[Service principal Object ID]"

]

},

"locations": {

"includeLocations": [

"All"

],

"excludeLocations": [

"[Named location ID] OR AllTrusted"

]

}

},

"grantControls": {

"operator": "and",

"builtInControls": [

"block"

]

}

}