Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Политики защиты приложений применяют управление мобильными приложениями (MAM) к определенным приложениям на устройстве. Эти политики позволяют защитить данные в приложении, поддерживая такие сценарии, как перенос собственных устройств (BYOD).

Предварительные условия

- Мы поддерживаем применение политики к браузеру Microsoft Edge на устройствах под управлением Windows 11 и Windows 10 версии 20H2 и более поздних версий с KB5031445.

- Настроена политика защиты приложений, предназначенная для устройств Windows.

- В данный момент поддержка в суверенных облаках отсутствует.

Пользовательские исключения

Политики условного доступа являются мощными средствами, мы рекомендуем исключить следующие учетные записи из политик:

-

Аварийный доступ или аварийные учетные записи для предотвращения блокировки из-за неправильной настройки политики. В маловероятном сценарии, когда все администраторы заблокированы, ваша учетная запись администратора для аварийного доступа может использоваться для входа и выполнения действий по восстановлению доступа.

- Дополнительные сведения см. в статье по управлению учетными записями аварийного доступа в Microsoft Entra ID.

-

Учетные записи служб и служебные принципы, такие как учетная запись синхронизации Microsoft Entra Connect. Учетные записи служб представляют собой автономные учетные записи, которые не привязаны к какому-либо конкретному пользователю. Они обычно используются службами сервера для предоставления программного доступа к приложениям, но также могут применяться для входа в системы в целях администрирования. Вызовы, сделанные служебными принципалами, не будут блокироваться политиками условного доступа, действующими для пользователей. Используйте условный доступ для учетных записей для рабочих нагрузок, чтобы определить политики, ориентированные на служебные принципы.

- Если в вашей организации используются эти учетные записи в сценариях или коде, попробуйте заменить их управляемыми удостоверениями.

Создание политики условного доступа

Следующая политика изначально переводится в режим отчета только, чтобы администраторы могли определить влияние на существующих пользователей. Когда администраторы уверены, что политика применяется в соответствии с их намерениями, они могут переключить на Вкл или организовать развертывание по этапам, добавляя определенные группы и исключая других пользователей.

Требовать политику защиты приложений для устройств Windows

Следующие действия помогут создать политику условного доступа, требующую политики защиты приложений при использовании устройства Windows, обращаюющегося к приложениям Office 365 в группе условного доступа. Политика защиты приложений также должна быть настроена и назначена пользователям в Microsoft Intune. Дополнительные сведения о создании политики защиты приложений см. в статье "Параметры политики защиты приложений" для Windows. Следующая политика включает несколько элементов управления, позволяющих устройствам использовать политики защиты приложений для управления мобильными приложениями (MAM) или управлять и соответствовать политикам управления мобильными устройствами (MDM).

Совет

Политики защиты приложений (MAM) поддерживают неуправляемые устройства.

- Если устройство уже управляется с помощью управления мобильными устройствами (MDM), регистрация Intune MAM блокируется, а параметры политики защиты приложений не применяются.

- Если устройство становится управляемым после регистрации MAM, параметры политики защиты приложений больше не применяются.

- Войдите в Центр администрирования Microsoft Entra в качестве не менее чем администратора условного доступа.

- Перейдите к Entra ID>условного доступа>политикам.

- Выберите новую политику.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе "Назначения" выберите "Пользователи" или "Удостоверения рабочей нагрузки".

- В разделе "Включить" выберите "Все пользователи".

- В разделе Исключить выберите Пользователи и группы и выберите по крайней мере экстренные учетные записи или учетные записи с аварийным доступом вашей организации.

- В разделе > выберите >

- В условиях:

-

Платформы устройств задают значение "Настроить" на "Да".

- В разделе "Включить"выберите платформы устройств.

- Выберите только Windows .

- Нажмите кнопку "Готово".

-

Клиентские приложения устанавливают Configure на Да.

- Выберите только браузер .

-

Платформы устройств задают значение "Настроить" на "Да".

- В разделе "Управление доступом>Предоставление" выберите "Предоставить доступ".

- Выберите "Требовать политику защиты приложений " и "Требовать, чтобы устройство было помечено как соответствующее".

- Для нескольких элементов управления выберите "Требовать один из выбранных элементов управления"

- Подтвердите настройки и установите политику включения на только отчет.

- Нажмите кнопку "Создать", чтобы включить политику.

Заметка

Если задано значение "Требовать все выбранные элементы управления " или просто использовать только элемент управления "Требовать политику защиты приложений ", необходимо убедиться, что вы используете только неуправляемые устройства или что устройства не управляются MDM. В противном случае политика будет блокировать доступ ко всем приложениям, так как он не может оценить, соответствует ли приложение политике.

После того как администраторы оценивают параметры политики с помощью режима влияния политики или режима только отчета, они могут переместить переключатель "Включить политику" из положения "Только отчет" в "Включено".

Совет

Организации также должны развернуть политику, которая блокирует доступ с неподдерживаемых или неизвестных платформ устройств вместе с этой политикой.

Вход в систему на устройствах Windows

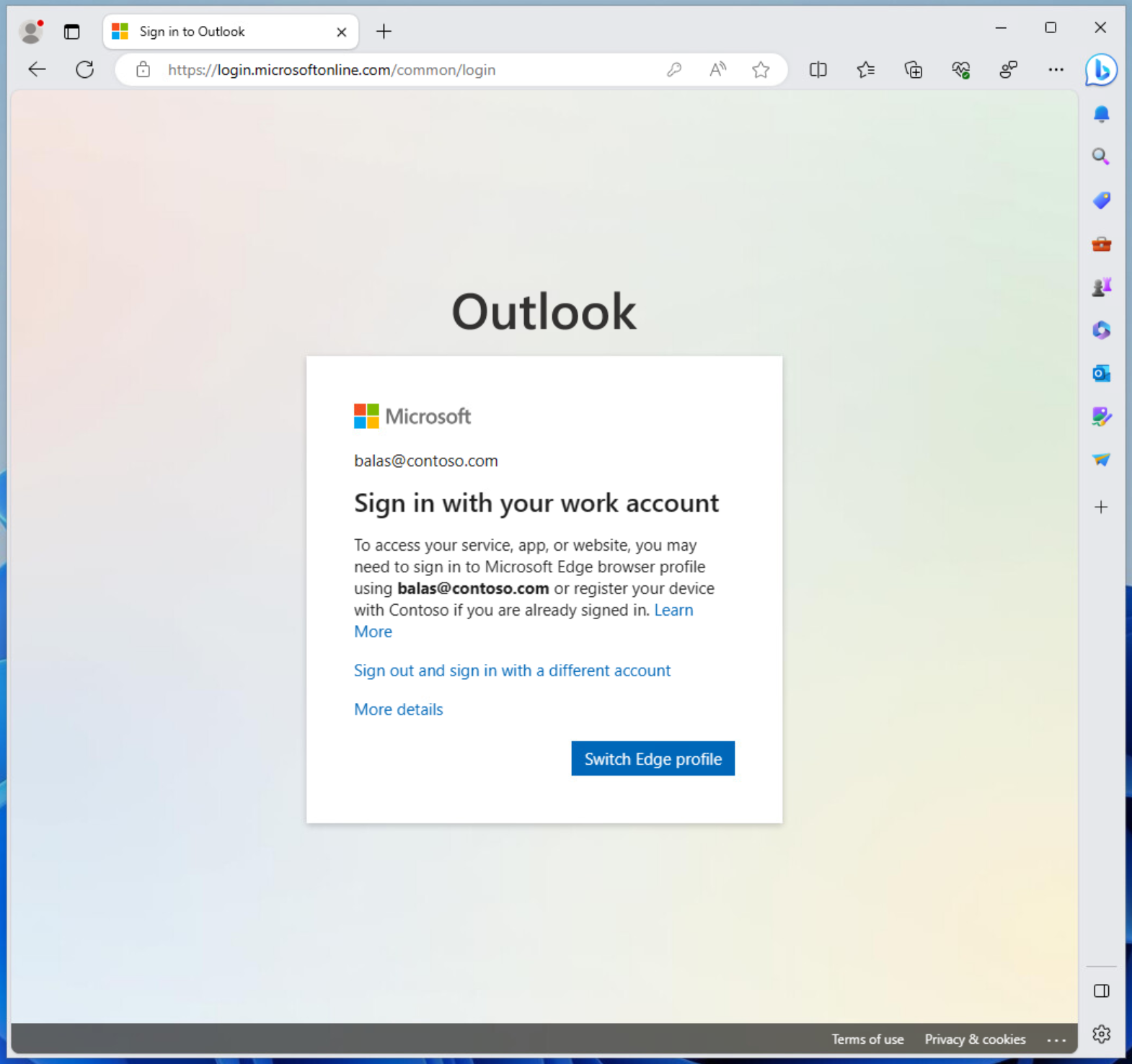

Когда пользователи пытаются войти на сайт, защищенный политикой защиты приложений в первый раз, им будет предложено получить доступ к службе, приложению или веб-сайту, возможно, потребуется войти в Microsoft Edge с помощью username@domain.com или зарегистрировать устройство organization , если вы уже вошли в систему.

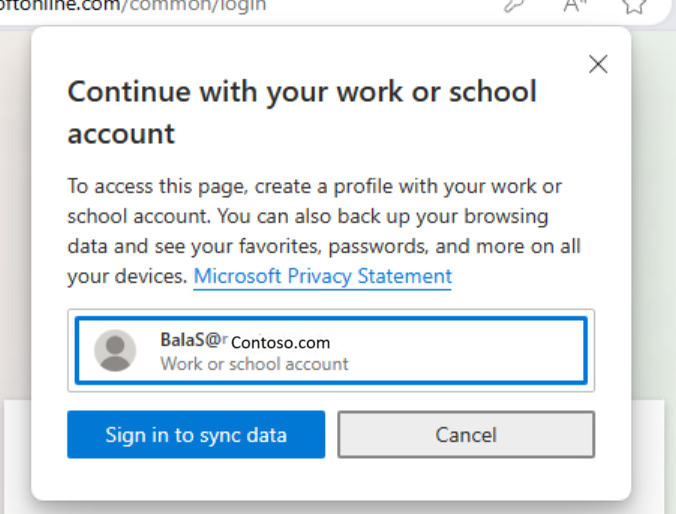

Щелчок по Профиль Edge Switch открывает окно со списком рабочей или учебной учетной записи, вместе с опцией войти для синхронизации данных.

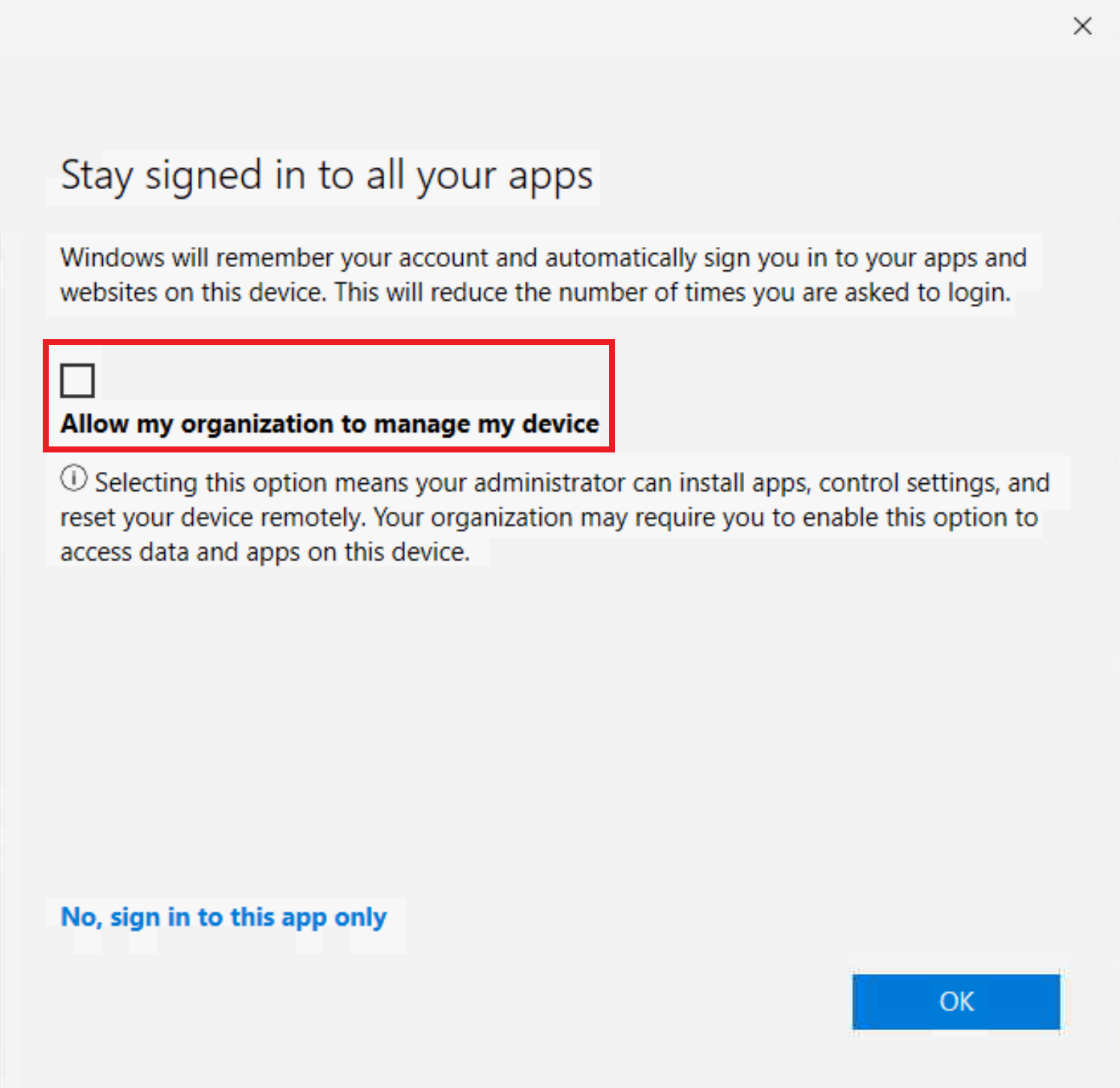

Откроется окно, позволяющее Windows запоминать свою учетную запись и автоматически входить в приложения и веб-сайты.

Внимание

Необходимо СНЯТЬ ФЛАЖОКчтобы моя организация могла управлять устройством. Оставление этого установленным регистрирует ваше устройство в системе управления мобильными устройствами (MDM), а не в системе управления мобильными приложениями (MAM).

Не нажимайте кнопку "Нет", войдите только в это приложение.

После нажатия кнопки "ОК" во время применения политики может появиться окно хода выполнения. Через несколько мгновений появится окно с сообщением о том, что всё готово, применяются политики защиты приложений.

Устранение неполадок

Распространенные проблемы

В некоторых случаях после получения страницы "Все готово", вам может потребоваться войти через рабочую учетную запись. Этот запрос может появиться, когда:

- Ваш профиль добавлен в Microsoft Edge, но регистрация MAM все еще обрабатывается.

- Ваш профиль был добавлен в Microsoft Edge, но на информационной странице вы выбрали «только для этого приложения».

- Вы зарегистрировались в MAM, но срок действия регистрации истек или не соответствует требованиям вашей организации.

Чтобы устранить эти возможные сценарии, выполните следующие действия.

- Подождите несколько минут и повторите попытку на новой вкладке.

- Обратитесь к администратору, чтобы убедиться, что политики Microsoft Intune MAM применяются к вашей учетной записи правильно.

Имеющаяся учетная запись

Существует известная проблема, когда имеется существующая незарегистрированная учетная запись, например user@contoso.com в Microsoft Edge, или если пользователь входит без регистрации с помощью страницы 'Предупреждение', то учетная запись не должным образом регистрируется в MAM. Эта конфигурация предотвращает правильную регистрацию пользователя в MAM.