Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

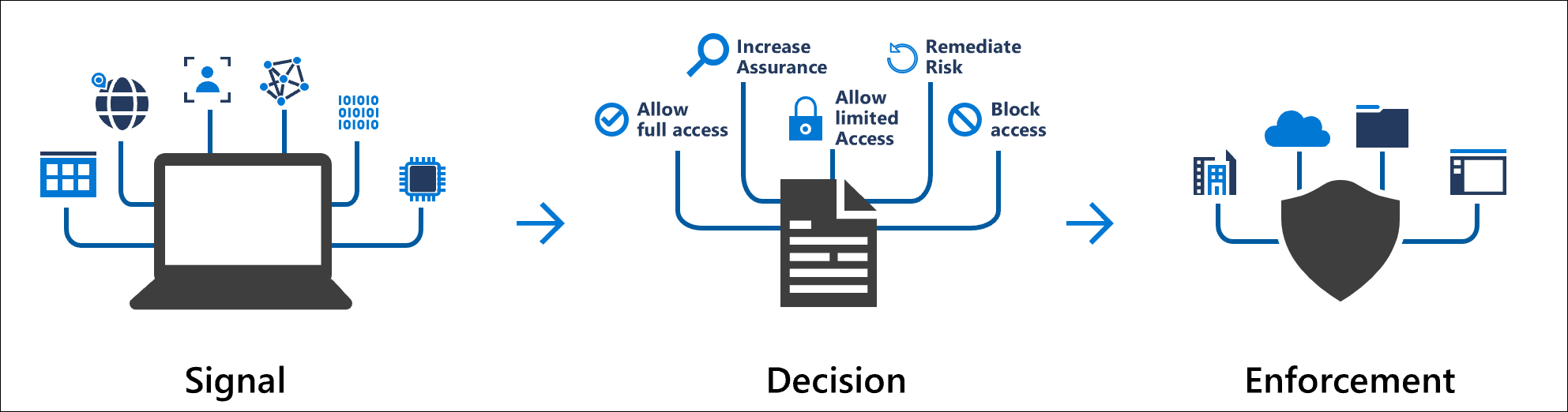

Как описано в статье "Что такое условный доступ", политика условного доступа представляет собой инструкцию "Назначения " и "Элементы управления доступом". Политика условного доступа объединяет сигналы для принятия решений и применения политик организации.

Как организация создает эти политики? Что необходимо? Как они применяются?

Несколько политик условного доступа могут применяться к отдельному пользователю в любое время. В этом случае все применимые политики должны быть соблюдены. Например, если для одной политики требуется многофакторная проверка подлинности, а другой требуется соответствующее устройство, необходимо завершить многофакторную проверку подлинности и использовать соответствующее устройство. Все назначения логически объединяются с помощью AND. Если настроено несколько назначений, все назначения должны быть удовлетворены, чтобы активировать политику.

Если выбрана политика с параметром "Требовать один из выбранных элементов управления", запросы отображаются в определенном порядке. После удовлетворения требований политики доступ предоставляется.

Все политики применяются на двух этапах:

-

этап 1: сбор сведений о сеансе

- Сбор сведений о сеансе, таких как идентификация устройства и расположение сети, необходимые для оценки политики.

- Фаза 1 оценки политики выполняется для включенных политик и тех, что находятся в режиме только для отчетов.

-

этап 2: принудительное применение

- Используйте сведения о сеансе, собранные на этапе 1, чтобы определить все требования, которые не выполнены.

- Если существует политика, настроенная с использованием блока управления предоставлением доступа, то на этом этапе выполнение политики останавливается и пользователь блокируется.

- Пользователю будет предложено выполнить дополнительные требования к управлению грантом, которые не были удовлетворены на этапе 1 в следующем порядке, пока политика не будет удовлетворена:

- После удовлетворения всех элементов управления предоставлением будут применены элементы управления сеансами (принудительное применение приложения, Microsoft Defender для облачных приложений и время существования маркера).

- Этап 2 оценки политики выполняется для всех включенных политик.

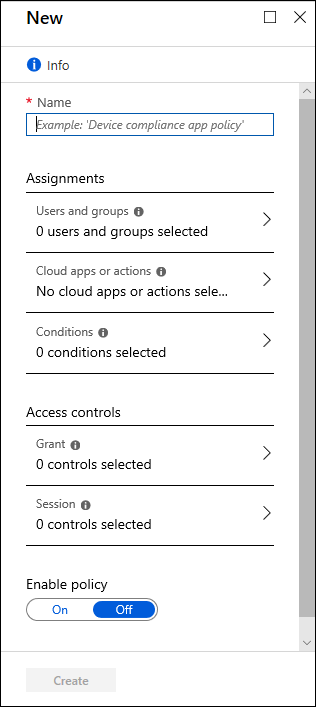

Назначения

Раздел назначений определяет, кто, что и где для политики условного доступа.

Пользователи и группы

пользователи и группы назначают, кого включать или исключать политика при применении. Это назначение может включать всех пользователей, определенные группы пользователей, роли каталога или внешних гостевых пользователей. Организации с лицензиями на идентификатор рабочей нагрузки Microsoft Entra могут также нацеливаться на удостоверения рабочей нагрузки.

Политики, предназначенные для ролей или групп, оцениваются только при выпуске токена. Это означает:

- Только что добавленные пользователи в роль или группу не подлежат политике, пока они не получат новый маркер.

- Если у пользователя уже есть действительный маркер перед добавлением в роль или группу, политика не применяется ретроактивно.

Рекомендуется активировать оценку условного доступа во время активации роли или активации членства в группах с помощью Microsoft Entra Privileged Identity Management.

Целевые ресурсы

целевые ресурсы могут включать или исключать облачные приложения, действия пользователей или контексты проверки подлинности, подлежащие политике.

Сеть

сетевой содержит IP-адреса, географические области и соответствующие сетевые решения политики условного доступа. Администраторы могут определять расположения и помечать некоторые как доверенные, например основные сетевые расположения организации.

Условия

Политика может содержать несколько условий .

Риск входа в систему

Для организаций с Microsoft Entra ID Protectionобнаруженные риски могут влиять на политики условного доступа.

Платформы устройств

Организации с несколькими платформами операционной системы устройств могут применять определенные политики на разных платформах.

Информация, используемая для определения платформы устройств, поступает из непроверенных источников, таких как строки агента пользователя, которые могут быть изменены.

Клиентские приложения

Программное обеспечение, которое использует пользователь для доступа к облачному приложению. Например, "Браузер" и "Мобильные приложения и клиенты для настольных компьютеров". По умолчанию все созданные политики условного доступа применяются ко всем типам клиентских приложений, даже если условие клиентских приложений не настроено.

Фильтрация для устройств

Этот элемент управления позволяет нацеливание на определенные устройства на основе их атрибутов в политике.

Элементы управления доступом

Часть политики условного доступа, отвечающая за контроль доступа, управляет тем, как данная политика применяется.

Грант

Грант предоставляет администраторам способ применения политик, где они могут блокировать или предоставлять доступ.

Блокировка доступа

Блокировка доступа блокирует доступ в соответствии с указанными назначениями. Этот элемент управления является мощным и требует эффективного использования соответствующих знаний.

Предоставление доступа

Элемент управления предоставлением активирует принудительное применение одного или нескольких элементов управления.

- Требовать многофакторную проверку подлинности

- Требовать надежность проверки подлинности

- Требовать, чтобы устройство было помечено как соответствующее (Intune)

- Требовать гибридное устройство, присоединенное к Microsoft Entra

- Требовать утвержденное клиентское приложение

- Требовать политику защиты приложений

- Требовать изменение пароля

- Требовать условия использования

Администраторы выбирают один из предыдущих элементов управления или все выбранные элементы управления с помощью следующих параметров. По умолчанию для нескольких элементов управления требуется выполнение всех условий.

- Требовать все выбранные элементы управления (элемент управления и элемент управления)

- Требовать один из выбранных элементов управления (элемент управления или элемент управления)

Сеанс

элементы управления сеансами могут ограничить опыт пользователей.

- Используйте ограничения, применяемые приложением:

- Работает только с Exchange Online и SharePoint Online.

- Передает сведения об устройстве для управления интерфейсом, предоставления полного или ограниченного доступа.

- Используйте элемент управления условным доступом к приложению:

- Использует сигналы от Microsoft Defender для облачных приложений для выполнения таких действий:

- Блокировать скачивание, вырезать, копировать и печатать конфиденциальные документы.

- Мониторинг рискованного поведения во время сеанса.

- Требовать метки конфиденциальных файлов.

- Использует сигналы от Microsoft Defender для облачных приложений для выполнения таких действий:

- Частота входа:

- Возможность изменения частоты входа по умолчанию для современной проверки подлинности.

- Постоянный сеанс браузера:

- Позволяет пользователям оставаться в системе после закрытия и повторного открытия окна браузера.

- Кастомизация оценки непрерывного доступа.

- Отключите значения устойчивости по умолчанию.

Простые политики

Политика условного доступа должна включать по крайней мере следующие условия для принудительного применения:

- Имя политики

-

задания

- Пользователи и (или) группы для применения политики к

- Целевые ресурсы, к которым применяется политика

-

элементы управления доступом

- Разрешить или Заблокировать управление

В статье Общие политики условного доступа представлены политики, которые могут быть полезны для большинства организаций.