Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Агент оптимизации условного доступа помогает обеспечить защиту всех пользователей и приложений политиками условного доступа. Он рекомендует политики и изменения на основе лучших практик, согласованных с Нулевым доверием и выводами Microsoft.

Агент оптимизации условного доступа оценивает политики, такие как требование многофакторной проверки подлинности (MFA), применение элементов управления на основе устройств (соответствие устройств, политики защиты приложений и устройства, присоединенные к домену), а также блокировка устаревшей проверки подлинности и потока кода устройства. Агент также оценивает все существующие включенные политики, чтобы выявить потенциальную консолидацию аналогичных политик. Когда агент идентифицирует предложение, агент может обновить связанную политику одним щелчком мыши.

Prerequisites

- У вас должна быть по крайней мере лицензия Microsoft Entra ID P1 .

- Необходимо иметь доступные вычислительные единицы безопасности (SCU).

- В среднем каждый запуск агента потребляет менее одного SCU.

- Чтобы активировать агент в первый раз, вам потребуется администратор безопасности или глобальный администратор.

-

Администраторов условного доступа можно назначить, предоставив им доступ к системе Security Copilot, что дает администраторам возможность также использовать агента.

- Дополнительные сведения см. в разделе "Предоставление доступа к Security Copilot"

- Глобальный читатель и Читатель безопасности могут просматривать агента и любые предложения, но не могут предпринимать никаких действий.

- Роли глобального администратора, администратора безопасности и администратора условного доступа могут просматривать агент и принимать меры по предложениям.

- Для элементов управления на основе устройств требуются лицензии Microsoft Intune.

- Проверка конфиденциальности и безопасности данных в Microsoft Security Copilot

Limitations

- Избегайте использования учетной записи для настройки агента, требующего активации роли с помощью управления привилегированными пользователями (PIM). Использование учетной записи, которая не имеет постоянных разрешений, может вызвать сбои проверки подлинности для агента.

- После запуска агентов их нельзя остановить или приостановить. Выполнение может занять несколько минут.

- Для консолидации политик каждый агент рассматривает только четыре аналогичные пары политик.

- Агент в настоящее время запускается от имени пользователя, который включает его.

- Мы рекомендуем запустить агент из Центра администрирования Microsoft Entra.

- Сканирование ограничено 24-часовым периодом.

- Предложения агента не могут быть настроены или переопределены.

- Агент может просматривать до 300 пользователей и 150 приложений в одном запуске.

Принцип работы

Агент оптимизации условного доступа сканирует вашего тенанта для обнаружения новых пользователей и приложений за последние 24 часа и определяет, применимы ли политики условного доступа. Если агент находит пользователей или приложения, которые не защищены политиками условного доступа, он предлагает следующие действия, такие как включение или изменение политики условного доступа. Вы можете просмотреть предложение, как агент определил решение и что будет включено в политику.

Каждый раз, когда агент запускается, он выполняет следующие действия. Начальные шаги сканирования не используют какие-либо SCU.

- Агент сканирует все политики условного доступа в вашем тенанте.

- Агент проверяет наличие пробелов в политике и может ли быть объединена любая политика.

- Агент проверяет предыдущие предложения, поэтому он не будет предлагать ту же политику снова.

Если агент идентифицирует то, что ранее не было предложено, он выполняет следующие действия. Действия агента используют SCU.

- Агент определяет разрыв политики или пару политик, которые можно объединить.

- Агент оценивает все предоставленные пользовательские инструкции.

- Агент создает новую политику в режиме только для отчета или предоставляет предложение изменить политику, включая любую логику, предоставляемую пользовательскими инструкциями.

Tip

Две политики можно объединить, если они отличаются не более чем двумя условиями или элементами управления.

Предложения политики, определенные агентом, включают:

- Требовать многофакторную проверку подлинности: агент определяет пользователей, которые не охватываются политикой условного доступа, требующей MFA, и может обновить политику.

- Требовать элементы управления на основе устройств: агент может применять элементы управления на основе устройств, такие как соответствие устройств, политики защиты приложений и присоединенные к домену устройства.

- Блокировать устаревшую проверку подлинности: учетные записи пользователей с устаревшей проверкой подлинности заблокированы для входа.

- Блокировать поток кода устройства: агент ищет политику блокировки проверки подлинности потока кода устройства.

- Рискованные пользователи: агент предлагает политику, требуя безопасного изменения пароля для пользователей с высоким уровнем риска. Требуется лицензия Microsoft Entra ID P2.

- Рискованные входы. Агент предлагает политику для многофакторной проверки подлинности для входа с высоким уровнем риска. Требуется лицензия Microsoft Entra ID P2.

- Консолидация политик: агент сканирует политику и определяет перекрывающиеся параметры. Например, если у вас несколько политик с одинаковыми элементами управления предоставлением, агент предлагает объединить эти политики в одну.

Important

Агент не вносит никаких изменений в существующие политики, если администратор явно не утвердит предложение.

Все новые политики, предлагаемые агентом, создаются в режиме только для отчетов.

Начало работы

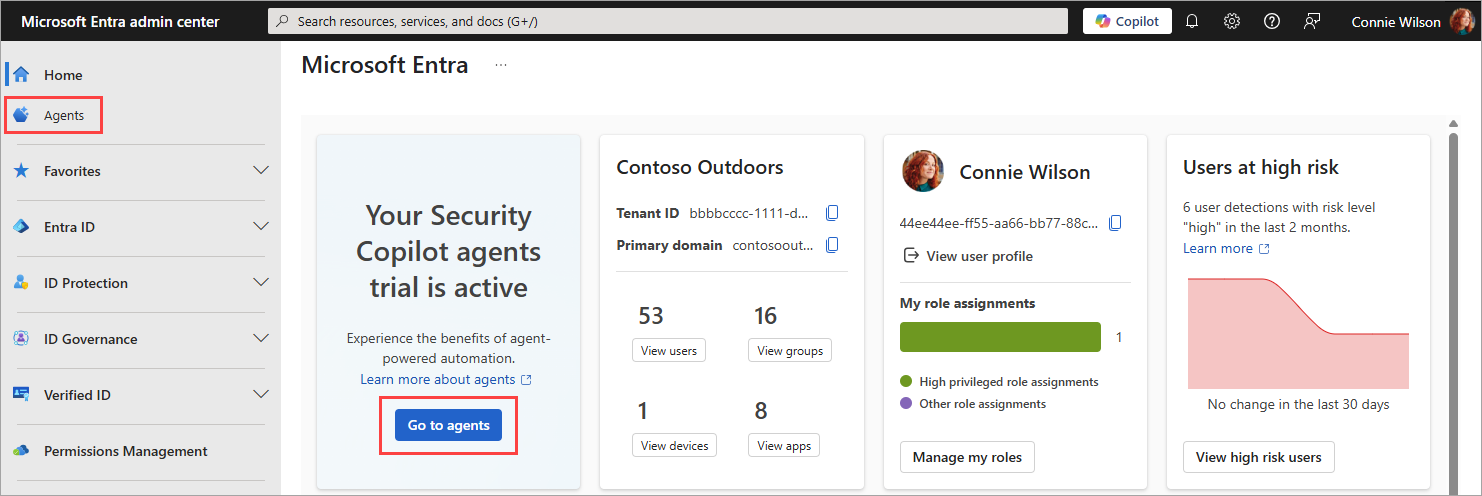

Войдите в Центр администрирования Microsoft Entra в роли как минимум Администратора безопасности.

На новой домашней странице выберите "Перейти к агентам" из карточки уведомлений агента.

- Вы также можете выбрать агенты в меню навигации слева.

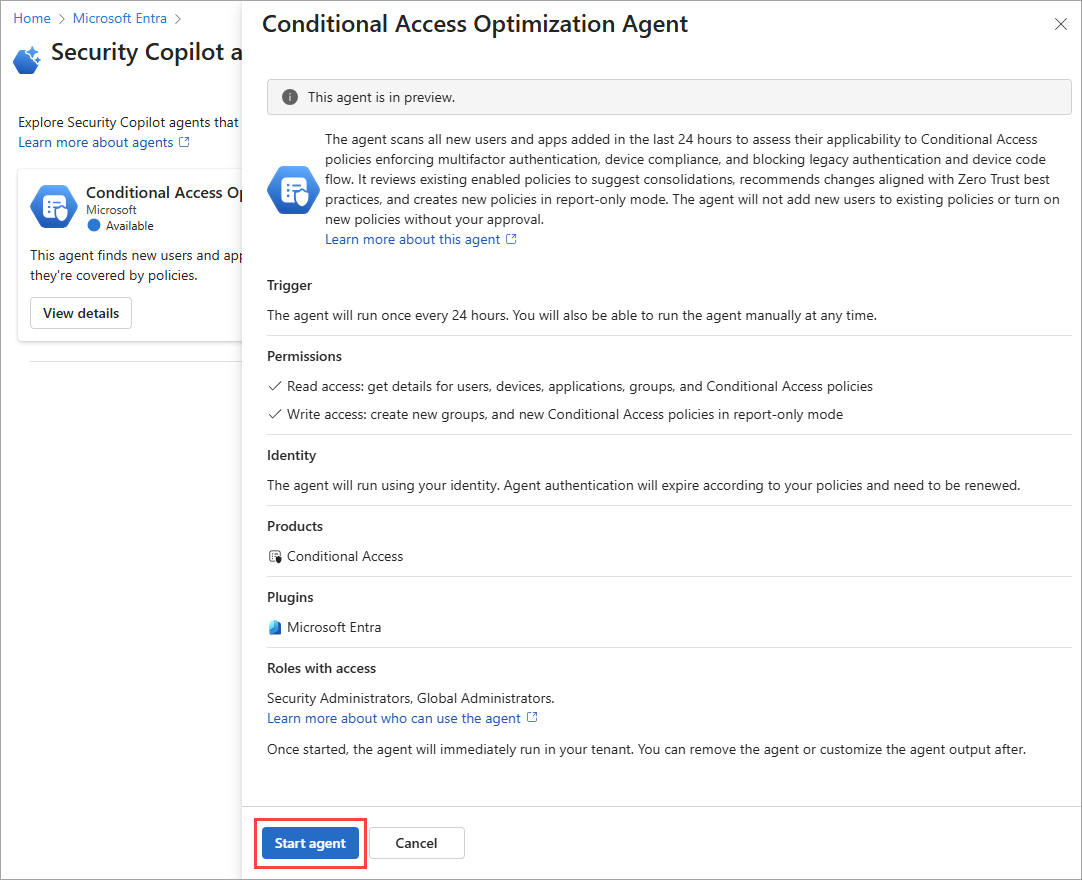

Выберите "Просмотреть сведения" на плитке агента оптимизации условного доступа.

Снимок экрана плитки агента условного доступа с выделенной кнопкой "просмотр подробностей".

Выберите «Запустить агент», чтобы начать первый запуск.

- Избегайте использования учетной записи с ролью, активированной с помощью PIM.

- Сообщение, которое говорит, что агент запускает свой первый запуск, отображается в правом верхнем углу.

- Первый запуск может занять несколько минут.

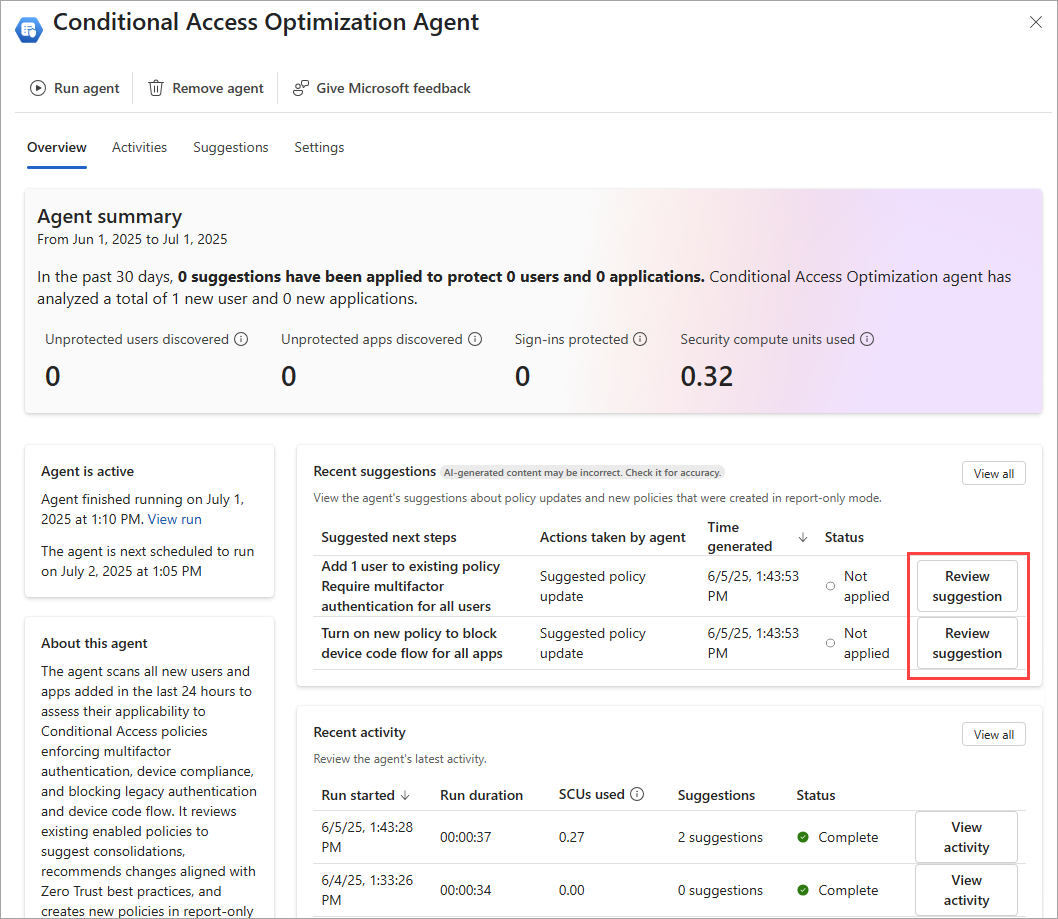

Когда страница обзора агента загружается, все предложения отображаются в поле "Последние предложения ". Если было определено предложение, вы можете просмотреть политику, определить влияние политики и применить изменения при необходимости. Дополнительные сведения см. в статье "Просмотр и утверждение предложений агента условного доступа".

Settings

После включения агента можно настроить несколько параметров. Вы можете получить доступ к параметрам из двух мест в Центре администрирования Microsoft Entra:

- Агенты>Агент оптимизации условного доступа>Параметры.

- Из раздела Условный доступ> выберите карточку агента оптимизации условного доступа в разделе Обзор политики>Параметры.

Возможности агента

По умолчанию агент оптимизации условного доступа может создавать новые политики в режиме только для отчетов. Этот параметр можно изменить таким образом, чтобы администратор должен утвердить новую политику перед созданием. Политика по-прежнему создается в режиме только для отчетов, но только после утверждения администратора. После проверки влияния политики вы можете включить политику непосредственно из интерфейса агента или условного доступа.

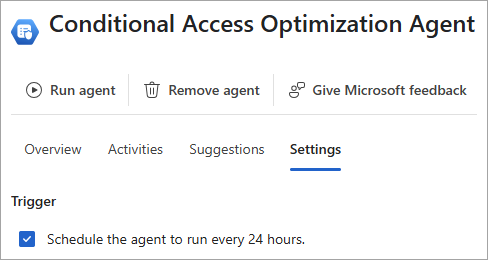

Trigger

Агент настраивается для запуска каждые 24 часа на основе первоначальной настройки. Вы можете запустить его в определенное время, отключив настройку триггера, а затем снова включив её, когда захотите, чтобы он запустился.

Объекты Microsoft Entra для мониторинга

Установите флажки в объектах Microsoft Entra для отслеживания, чтобы указать, что агент должен отслеживать при предоставлении рекомендаций по политике. По умолчанию агент ищет как новых пользователей, так и новые приложения в вашем клиенте за предыдущие 24 часа.

Возможности агента

По умолчанию агент оптимизации условного доступа может создавать новые политики в режиме только для отчетов. Этот параметр можно изменить таким образом, чтобы администратор должен утвердить новую политику перед созданием. Политика по-прежнему создается в режиме только для отчетов, но только после утверждения администратора. После проверки влияния политики вы можете включить политику непосредственно из интерфейса агента или условного доступа.

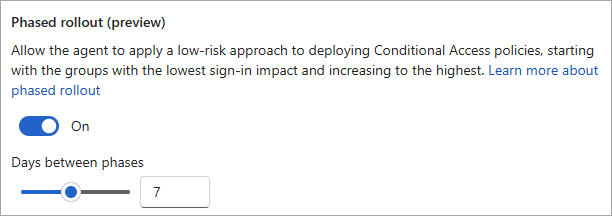

Поэтапное развертывание (предварительная версия)

Когда агент создает новую политику в режиме только для отчетов, политика развертывается на этапах, чтобы управлять эффектом новой политики и отслеживать ее. Поэтапное развертывание включено по умолчанию.

Можно изменить количество дней между каждым этапом, перетащив ползунок или введя число дней в текстовом поле. После внесения изменений нажмите кнопку "Сохранить " в нижней части страницы. Количество дней между каждым этапом одинаково для всех этапов. Убедитесь, что вы запускаете поэтапное развертывание с достаточным временем для мониторинга влияния до начала следующего этапа, поэтому развертывание не начинается в выходные дни или праздник, если вам нужно приостановить развертывание.

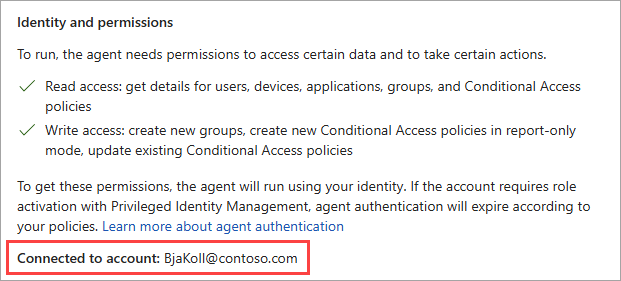

Идентификация и разрешения

Существует несколько ключевых моментов, которые следует учитывать при рассмотрении удостоверений и разрешений агента:

Агент выполняется с использованием идентификационных данных и разрешений пользователя, который включил агент в вашем аренде.

Избегайте использования учетной записи, требующей повышения прав через PIM для повышения уровня JIT. Если этот пользователь не поднялся на соответствующую роль при запуске агента, выполнение завершается ошибкой.

Роли администратора безопасности и глобального администратора имеют доступ к Security Copilot по умолчанию. Вы можете назначить администраторов условного доступа с доступом к Security Copilot. Эта авторизация дает администраторам условного доступа возможность также использовать агент. Дополнительные сведения см. в разделе "Назначение доступа к Security Copilot".

Пользователь, утверждающий предложение о добавлении пользователей в политику, становится владельцем новой группы, которая добавляет пользователей в политику.

Журналы аудита, связанные с действиями, выполняемыми агентом, относятся к пользователю, который его активировал. Вы можете найти имя учетной записи, которая запустила агент в разделе удостоверений и разрешений параметров.

Пользовательские инструкции

Вы можете настроить политику в соответствии с вашими потребностями с помощью необязательного поля настраиваемых инструкций . Этот параметр позволяет предоставить агенту запрос во время его выполнения. Эти инструкции можно использовать для включения или исключения определенных пользователей, групп и ролей. Пользовательские инструкции можно использовать для полного исключения объектов из рассмотрения агентом или добавления самих инструкций в политику условного доступа. Исключения можно применять к определенным политикам, таким как исключение определенной группы из политики, например требование политик управления мобильными приложениями или MFA.

Можно ввести имя или идентификатор объекта в пользовательских инструкциях. Оба значения проверяются. При добавлении имени группы идентификатор объекта для этой группы автоматически добавляется от вашего имени. Пример пользовательских инструкций:

- "Исключить пользователей из группы "Break Glass" из любой политики, требующей многофакторной проверки подлинности".

- "Исключить пользователя с идентификатором объекта ddddd-3333-4444-5555-ee из всех политик"

Распространенный сценарий заключается в том, что у вашей организации много гостевых пользователей, которых вы не хотите, чтобы агент предлагал добавлять в стандартные политики условного доступа. Если агент запускается и видит новых гостевых пользователей, которые не охватываются рекомендуемыми политиками, SKU используются, чтобы предложить охватывать этих гостевых пользователей политиками, которые не нужны. Чтобы предотвратить рассмотрение гостевых пользователей агентом:

- Создайте динамическую группу с именем "Гости".

(user.userType -eq "guest") - Добавьте пользовательскую инструкцию на основе ваших потребностей.

- "Исключите группу "Гости" из рассмотрения агента".

- "Исключите группу "Гости" из любых политик управления мобильными приложениями".

Дополнительные сведения об использовании пользовательских инструкций см. в следующем видео.

Обратите внимание, что некоторые из содержимого в видео, например элементы пользовательского интерфейса, могут изменяться, так как агент часто обновляется.

Удаление агента

Если вы больше не хотите использовать агент оптимизации условного доступа, выберите "Удалить агент" в верхней части окна агента. Существующие данные (действие агента, предложения и метрики) удаляются, но все политики, созданные или обновленные на основе предложений агента, остаются неизменными. Ранее примененные предложения остаются неизменными, чтобы можно было продолжать использовать политики, созданные или измененные агентом.

Предоставление отзывов

Нажмите кнопку "Отправить отзыв Майкрософт" в верхней части окна агента, чтобы предоставить отзыв корпорации Майкрософт об агенте.

FAQs

Когда следует использовать агент оптимизации условного доступа и чат Copilot?

Обе функции предоставляют различные аналитические сведения о политиках условного доступа. В следующей таблице представлено сравнение двух функций:

| Scenario | Агент оптимизации условного доступа | Копилот Чат |

|---|---|---|

| Универсальные сценарии | ||

| Использование конфигурации для конкретного клиента | ✅ | |

| Продвинутое мышление | ✅ | |

| Аналитика по запросу | ✅ | |

| Интерактивное устранение неполадок | ✅ | |

| Непрерывная оценка политики | ✅ | |

| Автоматизированные предложения по улучшению | ✅ | |

| Ознакомьтесь с лучшими практиками и настройками удостоверяющего центра. | ✅ | ✅ |

| Конкретные сценарии | ||

| Упреждающее определение незащищенных пользователей или приложений | ✅ | |

| Принудительное применение MFA и других базовых элементов управления для всех пользователей | ✅ | |

| Непрерывный мониторинг и оптимизация политик ЦС | ✅ | |

| Изменения политики с одним щелчком | ✅ | |

| Просмотрите существующие политики и назначения ЦС (применяются ли политики к Алисе?) | ✅ | ✅ |

| Устранение неполадок с доступом пользователя (Почему Алиса запрашивала многофакторную проверку подлинности?) | ✅ |

Я активировал агент, но вижу сообщение "Сбой" в статусе активности. Что происходит?

Возможно, агент был включен с учетной записью, требующей активации ролей с помощью управления привилегированными пользователями (PIM). Когда агент попытался запуститься, возникла ошибка, так как учетная запись в тот момент не имела необходимых разрешений. Вам будет предложено повторно выполнить проверку подлинности, если истек срок действия разрешения PIM.

Эту проблему можно устранить, удалив агент, а затем заново включив его с учетной записью пользователя, которая имеет разрешения на доступ к Security Copilot. Дополнительные сведения см. в разделе "Назначение доступа к Security Copilot".