Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этом руководстве описан процесс развертывания WebLogic Server (WLS) с помощью шлюза приложений Azure.

Балансировка нагрузки является важной частью миграции кластера Oracle WebLogic Server в Azure. Проще всего использовать встроенную поддержку шлюза приложений Azure. Шлюз приложений входит в состав поддержки кластера WebLogic в Azure. Общие сведения о поддержке кластера WebLogic в Azure см. в статье Что такое Oracle WebLogic Server в Azure?.

В этом руководстве описано, как:

- Выбор способа предоставления TLS/SSL-сертификата шлюзу приложений

- Развертывание WebLogic Server с помощью Шлюза приложений Azure в Azure

- Проверка успешного развертывания WLS и шлюза приложений

Необходимые условия

OpenSSL на компьютере, работающем в UNIX-подобной среде командной строки.

Несмотря на то, что для управления сертификатами могут быть доступны другие средства, в этом руководстве используется OpenSSL. OpenSSL можно найти в комплекте с множеством дистрибутивов GNU/Linux, таких как Ubuntu.

Активная подписка Azure.

- Если у вас нет подписки Azure, создать бесплатную учетную запись.

Возможность развертывания настроенного кластера WebLogic Server на виртуальных машинах Azure , описанная в статье "Что такое решения для запуска Oracle WebLogic Server на виртуальных машинах Azure? Другие предложения виртуальной машины не поддерживают автоматическую интеграцию шлюза приложений Azure. Действия, описанные в этой статье, применяются только к предложениям, поддерживающим автоматическую интеграцию шлюза приложений Azure.

Заметка

Предложение WLS в службе Azure Kubernetes (AKS) имеет полную поддержку шлюза приложений Azure. Дополнительные сведения см. в статье "Развертывание приложения Java с помощью WebLogic Server" в кластере службы Azure Kubernetes (AKS).

Контекст миграции

Ниже приведены некоторые сведения о переносе локальных установок WLS и шлюза приложений Azure. Несмотря на то, что шаги этого руководства являются самым простым способом создания подсистемы балансировки нагрузки перед кластером WLS в Azure, существует множество других способов сделать это. В этом списке показаны некоторые другие аспекты, которые следует учитывать.

- Если у вас есть существующее решение для балансировки нагрузки, убедитесь, что шлюз приложений Azure соответствует или превышает его возможности. Сводка возможностей шлюза приложений Azure по сравнению с другими решениями балансировки нагрузки Azure см. в разделе Обзор параметров балансировки нагрузки в Azure.

- Если существующее решение балансировки нагрузки обеспечивает защиту от распространенных эксплойтов и уязвимостей, шлюз приложений соответствует вашим потребностям. Шлюз приложений со встроенным брандмауэром веб-приложений (WAF) внедряет базовые наборы правил OWASP (Open Web Application Security Project). Дополнительные сведения о поддержке WAF в шлюзе приложений см. в разделе Брандмауэр веб-приложенийфункции шлюза приложений Azure.

- Если существующее решение для балансировки нагрузки требует сквозного шифрования TLS/SSL, необходимо выполнить дополнительную настройку после выполнения действий, описанных в этом руководстве. Ознакомьтесь с разделом сквозного шифрования TLS в разделе Обзор прекращения TLS и сквозного TLS с использованием Application Gateway, а также с документацией Oracle по настройке SSL в Oracle Fusion Middleware.

- Если вы оптимизируете облако, в этом руководстве показано, как начать с нуля с шлюза приложений Azure и WLS.

- Полный обзор миграции webLogic Server на виртуальные машины Azure см. в статье Перенос приложений WebLogic Server на виртуальные машины Azure.

Развертывание webLogic Server с помощью шлюза приложений в Azure

В этом разделе показано, как подготовить кластер WLS с автоматически созданным шлюзом приложений Azure в качестве подсистемы балансировки нагрузки для узлов кластера. Шлюз приложений использует предоставленный TLS/SSL-сертификат для завершения TLS/SSL. Дополнительные сведения о завершении TLS/SSL с помощью шлюза приложений см. в статье Обзор завершения TLS и завершение TLS с помощью шлюза приложений.

Чтобы создать кластер WLS и шлюз приложений, выполните следующие действия.

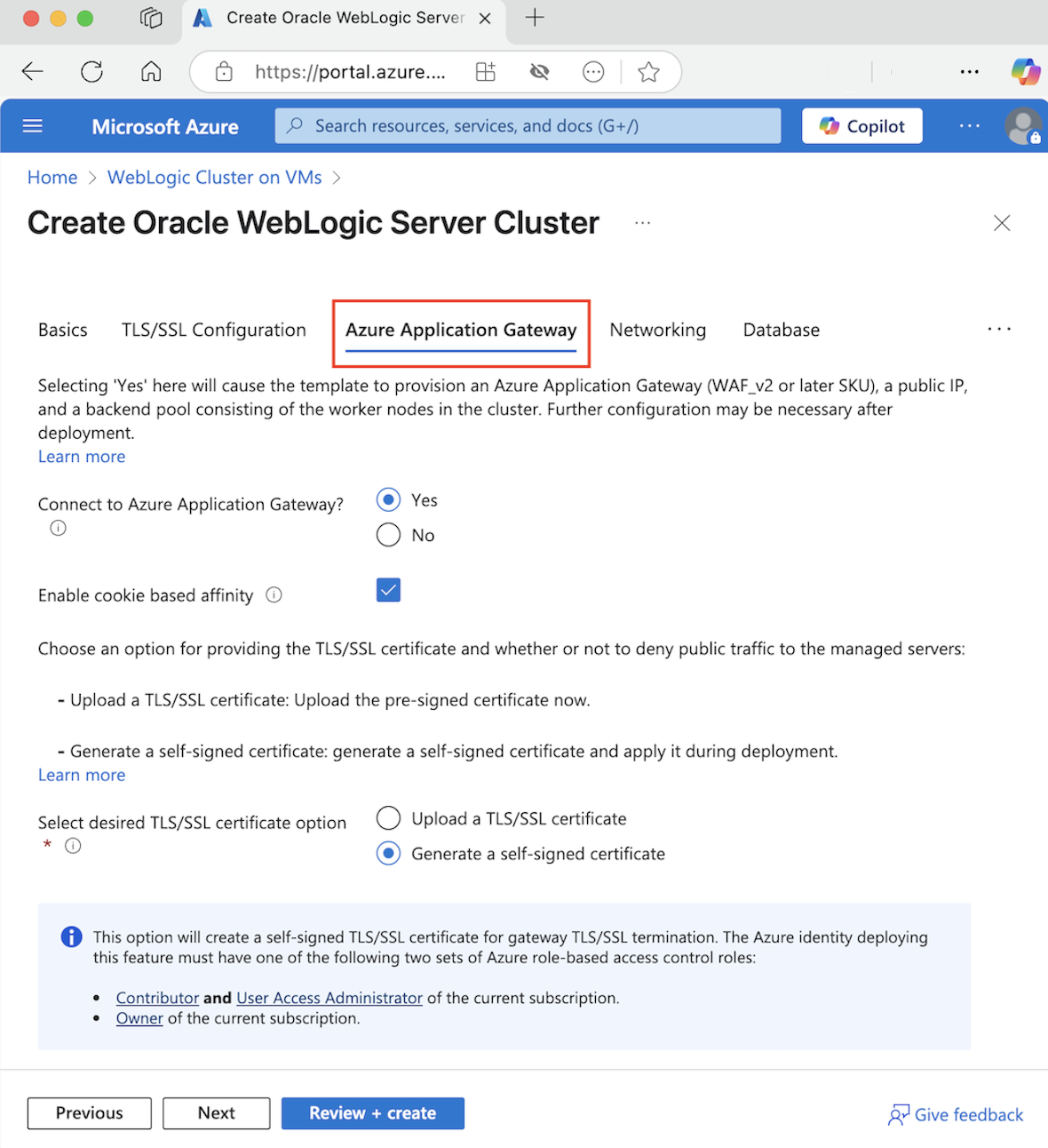

Начните процесс развертывания настроенного кластера WLS, как описано в документации Oracle, но вернитесь на эту страницу при достижении шлюза приложений Azure, как показано здесь.

Выбор способа предоставления TLS/SSL-сертификата шлюзу приложений

У вас есть несколько вариантов предоставления TLS/SSL-сертификата шлюзу приложений, но можно выбрать только один. В этом разделе описываются все варианты, чтобы выбрать наиболее подходящий вариант для развертывания.

Вариант один. Отправка TLS/SSL-сертификата

Этот вариант подходит для рабочих нагрузок, в которых шлюз приложений сталкивается с общедоступным Интернетом или для рабочих нагрузок интрасети, требующих TLS/SSL. При выборе этого параметра Azure Key Vault автоматически подготавливается для хранения TLS/SSL-сертификата, используемого шлюзом приложений.

Чтобы отправить существующий подписанный сертификат TLS/SSL, выполните следующие действия.

- Следуйте инструкциям издателя сертификата, чтобы создать защищенный паролем TLS/SSL-сертификат и указать DNS-имя сертификата. Выбор между подстановочным сертификатом и сертификатом с одним именем не рассматривается в рамках этого документа. Любой из них работает здесь.

- Экспортируйте сертификат из издателя с помощью формата PFX-файла и скачайте его на локальный компьютер. Если ваш издатель не поддерживает экспорт как PFX, средства существуют для преобразования многих форматов сертификатов в формат PFX.

- Полностью заполните область "Основные сведения".

- Выберите раздел шлюза приложений Azure.

- Рядом с Подключитесь к шлюзу приложений Azureвыберите Да.

- Выберите "Отправить TLS/SSL-сертификат".

- Выберите значок браузера файлов для поля SSL-сертификата. Перейдите к скачанному сертификату в формате PFX и выберите Открыть.

- Введите пароль для сертификата в поле Пароль и поле Подтвердите пароль.

- Нажмите кнопку Далее.

- Выберите, следует ли запретить общедоступный трафик непосредственно узлам управляемых серверов. Если выбрать "Да", управляемые серверы доступны только через шлюз приложений.

Выбор конфигурации DNS

СЕРТИФИКАТЫ TLS/SSL связаны с DNS-именем домена во время их выдачи издателем сертификата. Выполните действия, описанные в этом разделе, чтобы настроить развертывание с DNS-именем сертификата. Вы должны быть на достаточно продвинутом этапе работы с пользовательским интерфейсом развертывания, чтобы уже выбрать группу ресурсов и виртуальную сеть для развертывания.

Вы можете использовать уже созданную зону DNS или позволить развертыванию создать её для вас. Сведения о создании зоны DNS см. в кратком руководстве по созданию зоны Azure DNS и записи с помощью портала Azure.

Использование существующей зоны Azure DNS

Чтобы использовать существующую зону Azure DNS с шлюзом приложений, выполните следующие действия.

- Рядом с Настроить пользовательский псевдоним DNSвыберите Да.

- Рядом с выберите да в пункте Использовать существующую зону Azure DNS.

- Введите имя зоны Azure DNS рядом с имя зоны DNS.

- Введите группу ресурсов, содержащую зону Azure DNS на предыдущем шаге.

Заметка

Имена узлов, определенные в зоне DNS, должны быть общедоступными для разрешения перед развертыванием предложения.

Разрешите развертывание новой зоны Azure DNS

Чтобы создать зону Azure DNS для использования с шлюзом приложений, выполните следующие действия.

- Рядом с Настроить пользовательский псевдоним DNSвыберите Да.

- Рядом с Использование существующей зоны DNS Azure выберите Нет.

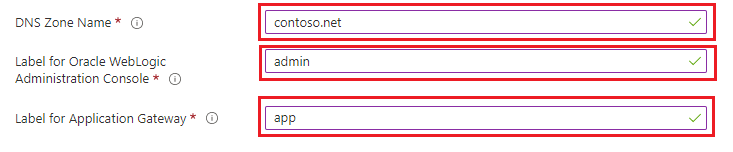

- Введите имя зоны Azure DNS рядом с имя зоны DNS. Новая зона DNS создается в той же группе ресурсов, что и WLS.

Наконец, укажите имена дочерних зон DNS. Развертывание создает две дочерние зоны DNS для использования с WLS: один для консоли администрирования и один для шлюза приложений. Например, если значение имени зоны DNScontoso.net, можно ввести admin и app как имена. Консоль администрирования будет доступна в admin.contoso.net, а шлюз приложений будет доступен в app.contoso.net. Не забудьте настроить делегирование DNS, как описано в Делегирование зон DNS с Azure DNS.

Другие варианты предоставления TLS/SSL-сертификата шлюзу приложений подробно описаны в следующих разделах. Если вы удовлетворены выбранным вариантом, перейдите к разделу "Продолжить развертывание".

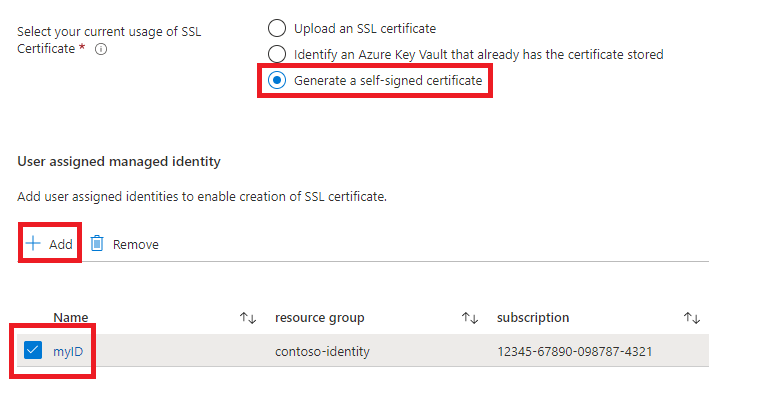

Вариант два. Создание самозаверяющего сертификата

Этот параметр подходит только для тестирования и развертывания разработки. С помощью этого параметра автоматически создается как Azure Key Vault, так и самозаверяющий сертификат, а сертификат предоставляется шлюзу приложений.

Чтобы запросить развертывание для выполнения этих действий, выполните следующие действия:

- В разделе шлюза приложений Azure

выберите Создать самозаверяющий сертификат . - Выберите управляемую идентичность, назначенную пользователем. Этот выбор необходим, чтобы позволить развертыванию создать Azure Key Vault и сертификат.

- Если у вас еще нет назначенного пользователем управляемого удостоверения, выберите Добавить, чтобы начать процесс создания.

- Чтобы создать управляемое удостоверение, назначаемое пользователем, выполните действия, описанные в разделе Создание управляемого удостоверения, назначаемого пользователем из раздела Создание, перечисление, удаление или назначение роли управляемому удостоверению, назначаемому пользователем с помощью портала Azure. Выбрав управляемое удостоверение, назначаемое пользователем, установите флажок рядом с управляемым удостоверением, назначенным пользователем.

Продолжить развертывание

Теперь вы можете продолжить работу с другими аспектами развертывания WLS, как описано в документации Oracle. Если вы удовлетворены конфигурацией, выберите "Просмотр и создание" и "Создать".

Развертывание может занять до 15 минут в зависимости от условий сети и других факторов.

Проверка успешного развертывания WLS и шлюза приложений

В этом разделе показано, как быстро проверить успешное развертывание кластера WLS и шлюза приложений.

Если вы выбрали "Перейти к группе ресурсов ", а затем myAppGateway в конце предыдущего раздела, вы увидите страницу обзора шлюза приложений. В противном случае вы можете найти эту страницу, введя myAppGateway в текстовом поле в верхней части портала Azure, а затем выбрав правильный, который отображается. Обязательно выберите одну из групп ресурсов, созданной для кластера WLS. Затем сделайте следующее:

- В левой области страницы обзора myAppGatewayпрокрутите вниз до раздела Мониторинг и выберите Работоспособность серверной части.

- После исчезновения сообщения загрузки в середине экрана должна отображаться таблица с узлами вашего кластера, настроенными в качестве узлов в серверном пуле.

- Убедитесь, что статус показывает исправный для каждого узла.

Очистка ресурсов

Если вы не собираетесь продолжать использовать кластер WLS, удалите Key Vault и кластер WLS, выполнив следующие действия:

- Перейдите на страницу обзора myAppGateway, как показано в предыдущем разделе.

- Под текстом Группа ресурсовв верхней части страницы выберите группу ресурсов.

- Выберите Удалить группу ресурсов.

- Входные данные сосредоточены на поле с меткой TYPE THE RESOURCE GROUP NAME. Введите имя группы ресурсов по запросу.

- Выберите Удалить.

Дальнейшие действия

Продолжить изучение параметров запуска WLS в Azure.