Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этом руководстве показано, как развернуть Oracle WebLogic Server (WLS) в службе Azure Kubernetes Service (AKS), предложение которой интегрируется с существующей виртуальной сетью в вашей подписке.

В этом руководстве описано следующее:

- Создайте пользовательскую виртуальную сеть и создайте инфраструктуру в сети.

- Создайте кластер AKS в виртуальной сети.

- Запустите Oracle WebLogic Server в AKS с уже существующим кластером AKS в существующей виртуальной сети.

- Предоставление Oracle WebLogic Server с помощью Шлюз приложений Azure в качестве подсистемы балансировки нагрузки.

- Проверка успешного развертывания.

Необходимые компоненты

- Подписка Azure. Если у вас еще нет подписки Azure, создайте бесплатную учетную запись Azure, прежде чем начать работу.

- Подготовьте локальный компьютер с установленной операционной системой, например Ubuntu, macOS или подсистема Windows для Linux.

-

Установите Azure CLI 2.73.0 или более поздней версии, чтобы выполнить команды Azure CLI.

- Войдите с помощью Azure CLI с помощью команды az login . Чтобы выполнить аутентификацию, следуйте инструкциям в окне терминала. См. сведения о входе в Azure с помощью Azure CLI для других параметров входа.

- Установите расширение Azure CLI при первом использовании, когда появится соответствующий запрос. Дополнительные сведения о расширениях см. в статье "Использование расширений и управление ими" с помощью Azure CLI.

- Выполните команду az version, чтобы узнать установленную версию и зависимые библиотеки. Чтобы обновиться до последней версии, выполните команду az upgrade.

- Для предложения WLS в Marketplace AKS требуется разрешение на создание управляемого удостоверения, назначаемого пользователем, и назначение ролей Azure. Чтобы назначить роли Azure, необходимо иметь

Microsoft.Authorization/roleAssignments/writeразрешения, такие как администратор доступа пользователей или владелец. - Учетная запись Oracle. Действия, описанные в Реестре контейнеров Oracle , позволяют принять лицензионное соглашение для образов WebLogic Server. Запишите пароль учетной записи Oracle и электронную почту.

Создание или изменение группы ресурсов

Создайте группу ресурсов с помощью команды az group create. В этом примере создается группа ресурсов с именем myResourceGroup в расположении eastus :

export RESOURCE_GROUP_NAME="myResourceGroup"

export LOCATION=eastus

az group create \

--name ${RESOURCE_GROUP_NAME} \

--location ${LOCATION}

Создание настраиваемой виртуальной сети

При создании пользовательской виртуальной сети существуют ограничения. Перед созданием виртуальной сети в среде ознакомьтесь со следующими статьями:

- Сетевые понятия для приложений в Служба Azure Kubernetes (AKS).

- Шлюз приложений конфигурации инфраструктуры.

В этом разделе создается виртуальная сеть с адресным пространством 192.168.0.0/16и создается две подсети, используемые для AKS и Шлюз приложений.

Сначала создайте виртуальную сеть с помощью az network vnet create. В следующем примере создается виртуальная сеть по умолчанию с именем myVNet:

az network vnet create \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myVNet \

--address-prefixes 192.168.0.0/16 \

--location ${LOCATION}

Затем создайте подсеть с помощью az network vnet subnet create for the AKS cluster. В следующем примере создается подсеть с именем myAKSSubnet

az network vnet subnet create \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myAKSSubnet \

--vnet-name myVNet \

--address-prefixes 192.168.1.0/24

Затем создайте другую подсеть для шлюза приложений с помощью az network vnet subnet create. В следующем примере создается подсеть с именем myAppGatewaySubnet

az network vnet subnet create \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myAppGatewaySubnet \

--vnet-name myVNet \

--address-prefixes 192.168.2.0/24

Затем используйте следующую команду, чтобы получить идентификатор ресурса подсети AKS и сохранить его в переменной для использования далее в этой статье:

export AKS_SUBNET_ID=$(az network vnet subnet show \

--resource-group ${RESOURCE_GROUP_NAME} \

--vnet-name myVNet \

--name myAKSSubnet \

--query id \

--output tsv)

Создание кластера AKS в виртуальной сети

Используйте следующую команду, чтобы создать кластер AKS в виртуальной сети и подсети с помощью команды az aks create .

az aks create \

--resource-group ${RESOURCE_GROUP_NAME} \

--name myAKSCluster \

--generate-ssh-keys \

--enable-managed-identity \

--node-count 3 \

--node-vm-size Standard_DS3_v2 \

--network-plugin azure \

--vnet-subnet-id $AKS_SUBNET_ID \

--yes

Хранение приложений Jakarta EE в учетной записи хранения

Вы можете развернуть приложение Jakarta EE, используя предложение по развертыванию WLS в AKS. Необходимо передать файл приложения (.war, .ear или .jar) в уже существующий контейнер хранения Azure и контейнер хранения в этой учетной записи.

Создайте учетную запись служба хранилища Azure с помощью команды az storage account create, как показано в следующем примере:

export STORAGE_ACCOUNT_NAME="stgwlsaks$(date +%s)"

az storage account create \

--resource-group ${RESOURCE_GROUP_NAME} \

--name ${STORAGE_ACCOUNT_NAME} \

--location ${LOCATION} \

--sku Standard_RAGRS \

--kind StorageV2

Создайте контейнер для хранения больших двоичных объектов с помощью команды az storage container create. В следующем примере используется ключ учетной записи хранения для авторизации операции для создания контейнера. Вы также можете использовать учетную запись Microsoft Entra для авторизации операции для создания контейнера. Дополнительные сведения см. в статье Авторизация доступа к данным BLOB-объектов или очередей с помощью Azure CLI.

export KEY=$(az storage account keys list \

--resource-group ${RESOURCE_GROUP_NAME} \

--account-name ${STORAGE_ACCOUNT_NAME} \

--query \[0\].value \

--output tsv)

az storage container create \

--account-name ${STORAGE_ACCOUNT_NAME} \

--name mycontainer \

--account-key ${KEY} \

--auth-mode key

Затем загрузите приложение Jakarta EE в объект blob, используя команду az storage blob upload. В следующем примере отправляется тестовое приложение testwebapp.war .

curl -fsL https://aka.ms/wls-aks-testwebapp -o testwebapp.war

az storage blob upload \

--account-name ${STORAGE_ACCOUNT_NAME} \

--container-name mycontainer \

--name testwebapp.war \

--file testwebapp.war \

--account-key ${KEY} \

--auth-mode key

Чтобы отправить несколько файлов одновременно, см. статью "Создание, скачивание и перечисление больших двоичных объектов" с помощью Azure CLI.

Развертывание WLS в предложении AKS

В этом разделе показано, как подготовить кластер WLS с созданным ранее экземпляром AKS. Предложение использует существующий кластер в пользовательской виртуальной сети и экспортирует узлы кластера с помощью шлюза приложений Azure в качестве подсистемы балансировки нагрузки. Предложение автоматически создает самозаверяющий сертификат для завершения TLS/SSL шлюза приложений. Дополнительные сведения об использовании завершения TLS/SSL с Шлюз приложений см. в Шлюз приложений контроллере входящего трафика.

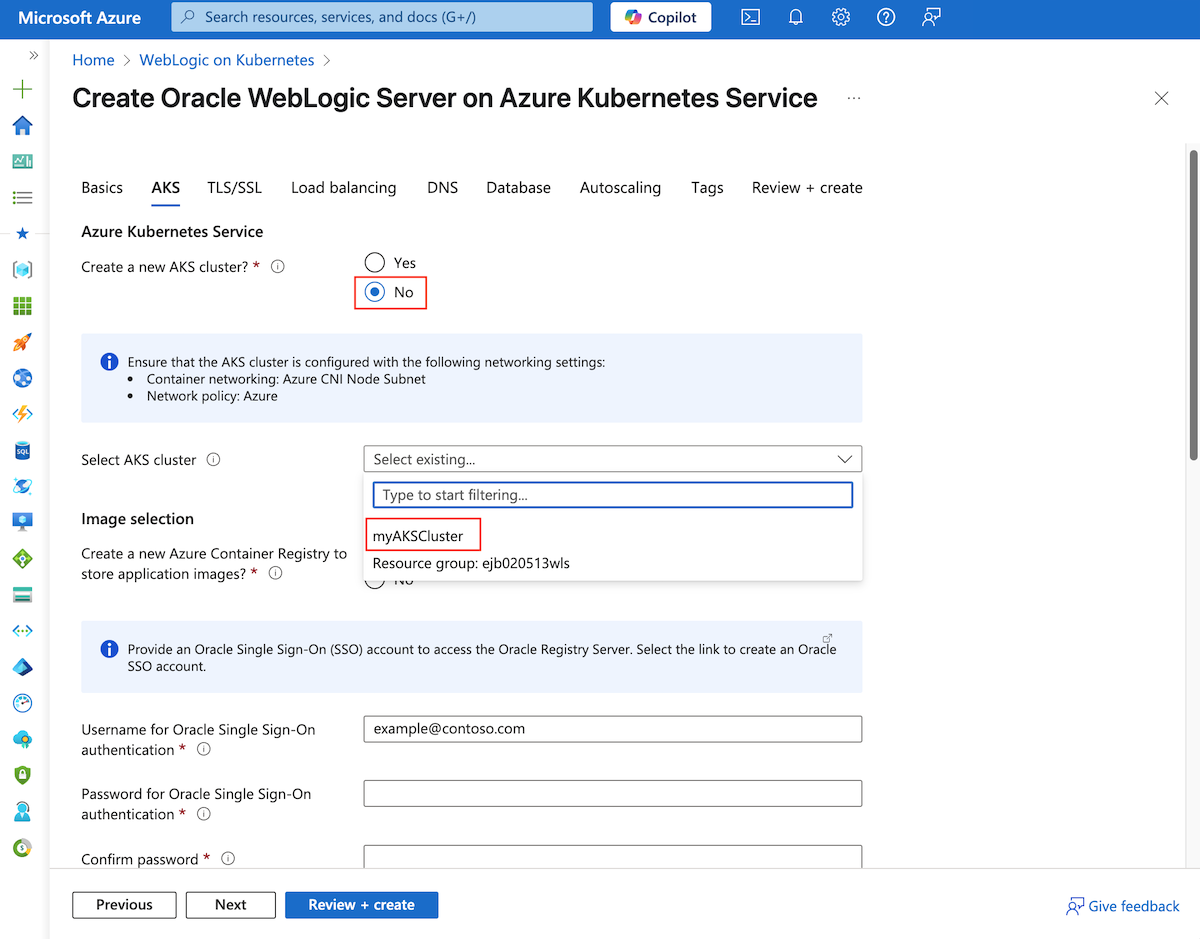

Сначала начните процесс развертывания сервера WebLogic, как описано в руководстве пользователя Oracle WebLogic Server в AKS, но вернитесь на эту страницу при достижении области AKS , как показано на следующем снимке экрана.

Настройка кластера AKS

Теперь, когда у вас есть кластер AKS в виртуальной сети, выберите кластер AKS для развертывания.

- Для создания нового кластера AKS нажмите кнопку "Нет".

- В разделе "Выбор кластера AKS" откройте раскрывающееся меню, а затем выберите созданный кластер AKS, названный

myAKSClusterв этом примере. - Для использования уже существующего образа Docker webLogic Server из реестра контейнеров Oracle выберите "Да".

- Чтобы создать новую Реестр контейнеров Azure для хранения образов приложений?нажмите кнопку "Да".

- В разделе "Имя пользователя для проверки подлинности единого входа Oracle" введите имя пользователя учетной записи единого входа Oracle.

- В разделе "Пароль для проверки подлинности единого входа Oracle" введите пароль для этой учетной записи.

- В разделе "Подтверждение пароля" повторно встанете значение предыдущего поля.

- Для всех остальных полей, кроме развертывания приложения, сохраните значения по умолчанию.

- Для развертывания приложения нажмите кнопку "Да".

- Для пакета приложений (.war,.ear,.jar)выберите "Обзор".

- Выберите созданную вами учетную запись хранения. Имя начинается с

stgwlsaksэтого примера. - Выберите контейнер на странице "Контейнеры ". В этом примере используется

mycontainer. - Проверьте приложение, указанное в контейнере. В этом примере используется testwebapp.war.

- Выберите Выбрать.

- Выберите созданную вами учетную запись хранения. Имя начинается с

- Для других полей сохраните значения по умолчанию.

Теперь настроен кластер AKS, базовый образ WebLogic и приложение Jakarta EE.

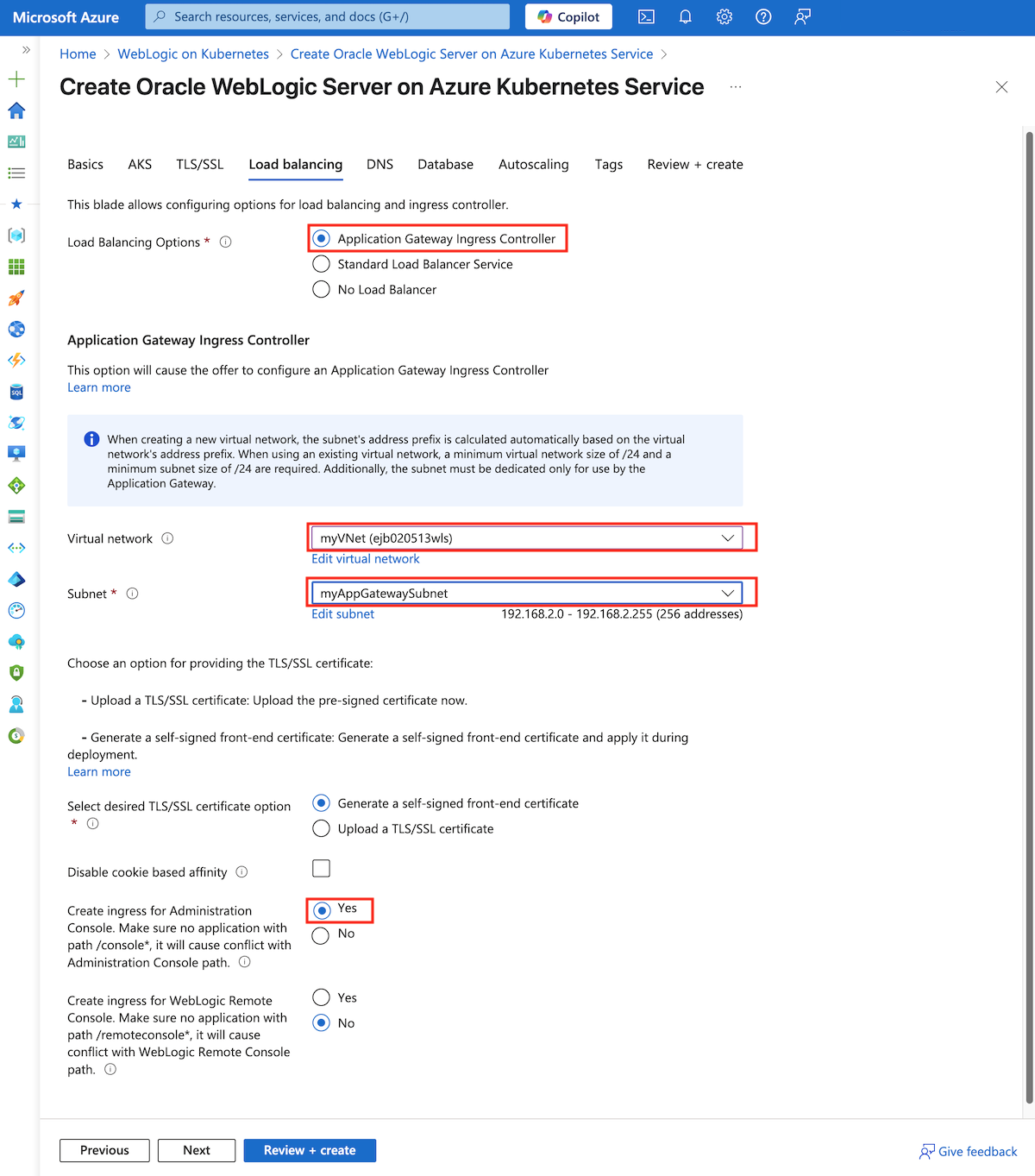

Затем вы настроите балансировку нагрузки. Для этой задачи перейдите к инструкциям в руководстве пользователя Oracle WebLogic Server в AKS, но вернитесь на эту страницу при достижении балансировки нагрузки, как показано на следующем снимке экрана. Чтобы завершить развертывание, используйте следующий раздел, чтобы настроить балансировку нагрузки, а затем вернуться в руководство пользователя WLS в AKS.

Настройка контроллера входящего трафика Шлюз приложений

Выполните следующие действия, чтобы настроить контроллер входящего трафика Шлюз приложений в виртуальной сети.

- Для подключения к Шлюз приложений Azure?нажмите кнопку "Да".

- В разделе "Настройка виртуальных сетей" для виртуальной сети выберите созданную виртуальную сеть. В этом примере используется

myVNetmyResourceGroup. Для подсети выберите подсеть для Шлюз приложений. В этом примере используетсяmyAppGatewaySubnet. - Чтобы выбрать нужный параметр TLS/SSL-сертификата, выберите "Создать самозаверяющий внешний сертификат".

- Чтобы создать входящий трафик для консоли администрирования, выберите "Да ", чтобы предоставить консоль администрирования WebLogic.

- Для других полей сохраните значения по умолчанию.

Теперь вы можете продолжить работу с другими аспектами развертывания WLS, как описано в руководстве пользователя Oracle WebLogic Server в AKS.

Проверка успешного развертывания WLS

В этом разделе показано, как быстро проверить успешное развертывание кластера WLS и Шлюз приложений контроллера входящего трафика.

После завершения развертывания выберите выходные данные, а затем найдите внешний URL-адрес консоли администрирования WebLogic и кластера. Чтобы получить доступ к этим ресурсам, используйте следующие инструкции:

- Чтобы просмотреть консоль администрирования WebLogic, сначала скопируйте значение выходной переменной

adminConsoleExternalUrl. Затем вставьте значение в адресную строку браузера и нажмите клавишу ВВОД , чтобы открыть страницу входа в консоль администрирования WebLogic. - Чтобы просмотреть кластер WebLogic, сначала скопируйте значение выходной переменной

clusterExternalUrl. Затем используйте это значение для создания примера URL-адреса приложения, применяя его к следующему шаблону:${clusterExternalUrl}testwebapp/Теперь вставьте URL-адрес приложения в адресную строку браузера и нажмите клавишу ВВОД. В примере приложения показаны частный адрес и имя узла модуля pod, на который выполняется маршрутизация контроллера входящего трафика шлюза приложений.

Очистка ресурсов

Если вы не собираетесь продолжать использовать кластер WLS, удалите виртуальную сеть и кластер WLS, выполнив следующие портал Azure действия.

- Перейдите на страницу обзора группы ресурсов, а затем выберите "Удалить группу

myResourceGroupресурсов". - Перейдите на страницу обзора группы ресурсов, развернутой в предложении AKS, а затем выберите " Удалить группу ресурсов".

Следующие шаги

Продолжайте изучать параметры для запуска WLS в Azure.