Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Met op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) kunt u de toegang tot Azure-resources beheren. In deze zelfstudie verleent u een gebruiker toegang om alles in een abonnement weer te geven en alles in een resourcegroep te beheren met behulp van Azure PowerShell.

In deze zelfstudie leert u het volgende:

- Toegang verlenen aan een gebruiker op verschillende reikwijdtes

- Toegang tot lijst

- Toegang verwijderen

Als u nog geen abonnement op Azure hebt, maak dan een gratis account aan voordat u begint.

Opmerking

U wordt aangeraden de Azure Az PowerShell-module te gebruiken om te communiceren met Azure. Zie Azure PowerShell installeren om aan de slag te gaan. Raadpleeg Azure PowerShell migreren van AzureRM naar Az om te leren hoe u naar de Azure PowerShell-module migreert.

Vereiste voorwaarden

Voor het voltooien van deze zelfstudie hebt u het volgende nodig:

- Machtigingen voor het maken van gebruikers in Microsoft Entra-id (of een bestaande gebruiker hebben)

- Azure Cloud Shell

- Microsoft Graph PowerShell SDK

Roltoewijzingen

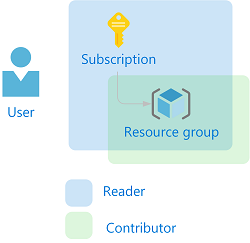

Als u in Azure RBAC toegang wilt verlenen, maakt u een roltoewijzing. Een roltoewijzing bestaat uit drie elementen: beveiligingsprincipal, roldefinitie en reikwijdte. Dit zijn de twee roltoewijzingen die je in deze handleiding gaat uitvoeren.

| Beveiligingsprincipaal | Roldefinitie | Omvang |

|---|---|---|

| Gebruiker (RBAC Tutorial User) |

Lezer | Abonnement |

| Gebruiker (RBAC Tutorialgebruiker) |

Inzender | Resourcegroep (rbac-tutorial-resourcegroep) |

Een gebruiker maken

Als u een rol wilt toewijzen, hebt u een gebruiker, groep of service-principal nodig. Als u nog geen gebruiker hebt, kunt u er een maken.

Maak in Azure Cloud Shell een wachtwoord dat voldoet aan de vereisten voor wachtwoordcomplexiteit.

$PasswordProfile = @{ Password = "<Password>" }Maak een nieuwe gebruiker voor uw domein met behulp van de opdracht New-MgUser .

New-MgUser -DisplayName "RBAC Tutorial User" -PasswordProfile $PasswordProfile ` -UserPrincipalName "rbacuser@example.com" -AccountEnabled:$true -MailNickName "rbacuser"DisplayName Id Mail UserPrincipalName ----------- -- ---- ----------------- RBAC Tutorial User aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb rbacuser@example.com

Een brongroep maken

U gebruikt een resourcegroep om te laten zien hoe u een rol toewijst op het niveau van een resourcegroep.

Haal een lijst met regiolocaties op met behulp van de opdracht Get-AzLocation .

Get-AzLocation | select LocationSelecteer een locatie bij u in de buurt en wijs deze toe aan een variabele.

$location = "westus"Maak een nieuwe resourcegroep met behulp van de opdracht New-AzResourceGroup .

New-AzResourceGroup -Name "rbac-tutorial-resource-group" -Location $locationResourceGroupName : rbac-tutorial-resource-group Location : westus ProvisioningState : Succeeded Tags : ResourceId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/rbac-tutorial-resource-group

Toegang verlenen

Als u toegang wilt verlenen voor de gebruiker, gebruikt u de opdracht New-AzRoleAssignment om een rol toe te wijzen. U moet de beveiligingsprincipaal, roldefinitie en het bereik opgeven.

Vraag de id van uw abonnement op met de opdracht Get-AzSubscription.

Get-AzSubscriptionName : Pay-As-You-Go Id : 00000000-0000-0000-0000-000000000000 TenantId : aaaabbbb-0000-cccc-1111-dddd2222eeee State : EnabledSla het abonnementsbereik op in een variabele.

$subScope = "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"Wijs de rol Lezer toe aan de gebruiker binnen het abonnementsbereik.

New-AzRoleAssignment -SignInName rbacuser@example.com ` -RoleDefinitionName "Reader" ` -Scope $subScopeRoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000 Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e DisplayName : RBAC Tutorial User SignInName : rbacuser@example.com RoleDefinitionName : Reader RoleDefinitionId : acdd72a7-3385-48ef-bd42-f606fba81ae7 ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb ObjectType : User CanDelegate : FalseWijs de rol Inzender toe aan de gebruiker op het niveau van de resourcegroep.

New-AzRoleAssignment -SignInName rbacuser@example.com ` -RoleDefinitionName "Contributor" ` -ResourceGroupName "rbac-tutorial-resource-group"RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/rbac-tutorial-resource-group/providers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000 Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/rbac-tutorial-resource-group DisplayName : RBAC Tutorial User SignInName : rbacuser@example.com RoleDefinitionName : Contributor RoleDefinitionId : b24988ac-6180-42a0-ab88-20f7382dd24c ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb ObjectType : User CanDelegate : False

Toegang tot lijst

Als u de toegang voor het abonnement wilt controleren, gebruikt u de opdracht Get-AzRoleAssignment om de roltoewijzingen weer te geven.

Get-AzRoleAssignment -SignInName rbacuser@example.com -Scope $subScopeRoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleAssignments/ffffffff-eeee-dddd-cccc-bbbbbbbbbbb0 Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e DisplayName : RBAC Tutorial User SignInName : rbacuser@example.com RoleDefinitionName : Reader RoleDefinitionId : acdd72a7-3385-48ef-bd42-f606fba81ae7 ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb ObjectType : User CanDelegate : FalseIn de uitvoer ziet u dat de rol Lezer is toegewezen aan de RBAC-zelfstudiegebruiker binnen het abonnementsbereik.

Als u de toegang voor de resourcegroep wilt controleren, gebruikt u de opdracht Get-AzRoleAssignment om de roltoewijzingen weer te geven.

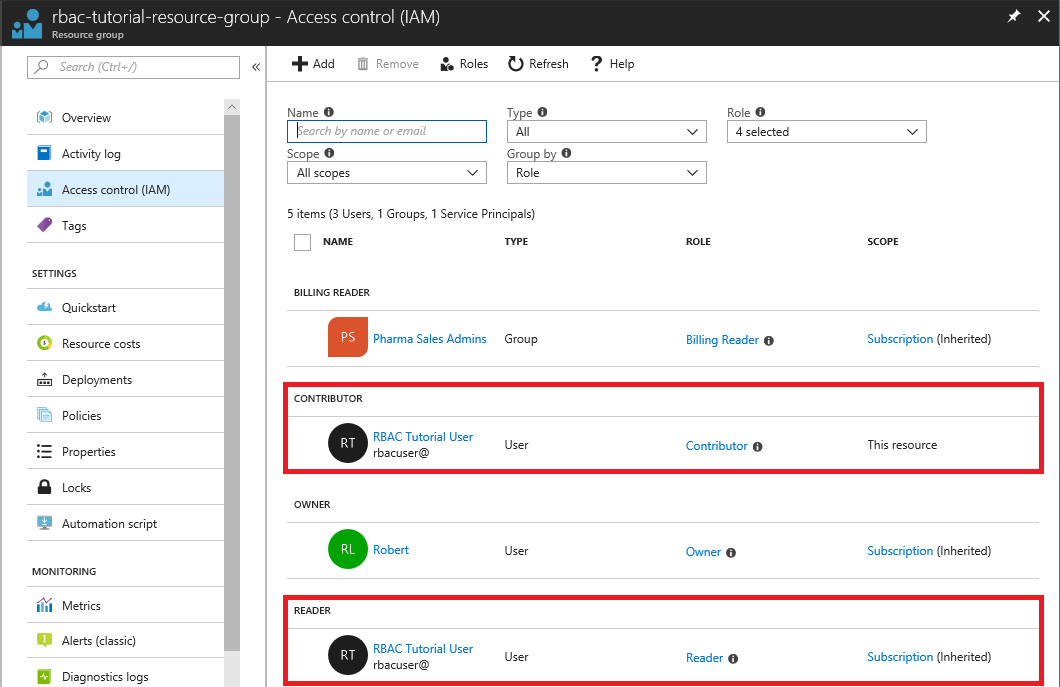

Get-AzRoleAssignment -SignInName rbacuser@example.com -ResourceGroupName "rbac-tutorial-resource-group"RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/rbac-tutorial-resource-group/providers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000 Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/rbac-tutorial-resource-group DisplayName : RBAC Tutorial User SignInName : rbacuser@example.com RoleDefinitionName : Contributor RoleDefinitionId : b24988ac-6180-42a0-ab88-20f7382dd24c ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb ObjectType : User CanDelegate : False RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleAssignments/ffffffff-eeee-dddd-cccc-bbbbbbbbbbb0 Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e DisplayName : RBAC Tutorial User SignInName : rbacuser@example.com RoleDefinitionName : Reader RoleDefinitionId : acdd72a7-3385-48ef-bd42-f606fba81ae7 ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb ObjectType : User CanDelegate : FalseIn de uitvoer ziet u dat zowel de rollen Inzender als Lezer zijn toegewezen aan de RBAC-zelfstudiegebruiker. De rol Inzender bevindt zich in het bereik rbac-tutorial-resource-group en de rol Lezer wordt overgenomen in het abonnementsbereik.

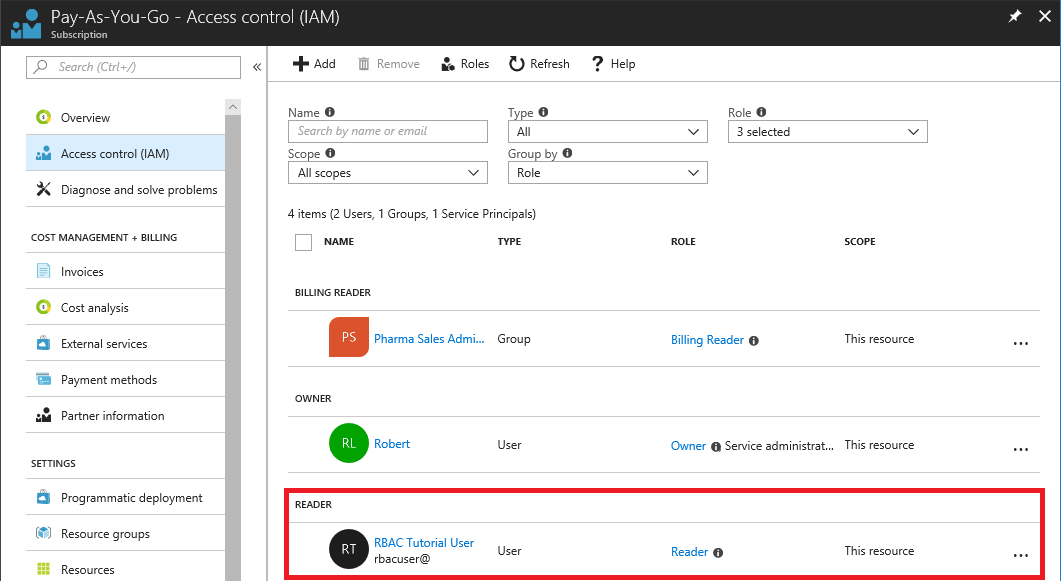

(Optioneel) Toegang weergeven met behulp van Azure Portal

Als u wilt zien hoe de roltoewijzingen eruitzien in de Azure-portal, bekijkt u de Toegangsbeheer (IAM) blade voor het abonnement.

Bekijk het blade Toegangsbeheer (IAM) voor de resourcegroep.

Toegang verwijderen

Als u de toegang voor gebruikers, groepen en toepassingen wilt verwijderen, gebruikt u Remove-AzRoleAssignment om een roltoewijzing te verwijderen.

Gebruik de volgende opdracht om de roltoewijzing Contributor bij de gebruiker op het niveau van de resourcegroep te verwijderen.

Remove-AzRoleAssignment -SignInName rbacuser@example.com ` -RoleDefinitionName "Contributor" ` -ResourceGroupName "rbac-tutorial-resource-group"Gebruik de volgende opdracht om de roltoewijzing Lezer voor de gebruiker in het abonnementsbereik te verwijderen.

Remove-AzRoleAssignment -SignInName rbacuser@example.com ` -RoleDefinitionName "Reader" ` -Scope $subScope

Hulpmiddelen opruimen

Als u de resources wilt opschonen die in deze zelfstudie zijn gemaakt, verwijdert u de resourcegroep en de gebruiker.

Verwijder de resourcegroep met behulp van de opdracht Remove-AzResourceGroup .

Remove-AzResourceGroup -Name "rbac-tutorial-resource-group"Confirm Are you sure you want to remove resource group 'rbac-tutorial-resource-group' [Y] Yes [N] No [S] Suspend [?] Help (default is "Y"):Wanneer u wordt gevraagd om te bevestigen, typt u Y. Het duurt enkele seconden om te verwijderen.

Verwijder de gebruiker met de opdracht Remove-MgUser .

$User = Get-MgUser -Filter "DisplayName eq 'RBAC Tutorial User'" Remove-MgUser -UserId $User.Id