Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

VAN TOEPASSING OP:

Azure Cosmos DB for PostgreSQL (mogelijk gemaakt door de Citus-database-extensie naar PostgreSQL)

Gegevens die zijn opgeslagen in uw Azure Cosmos DB for PostgreSQL-cluster, worden automatisch en naadloos versleuteld met sleutels die worden beheerd door Microsoft. Deze sleutels worden aangeduid als service-beheerde sleutels. Azure Cosmos DB for PostgreSQL maakt gebruik van Azure Storage-versleuteling om data-at-rest standaard te versleutelen met behulp van door de service beheerde sleutels. U kunt eventueel een extra beveiligingslaag toevoegen door versleuteling in te schakelen met door de klant beheerde sleutels.

Door de service beheerde sleutels

De Azure Cosmos DB for PostgreSQL-service maakt gebruik van de door FIPS 140-2 gevalideerde cryptografische module voor opslagversleuteling van data-at-rest. Alle gegevens, inclusief back-ups en tijdelijke bestanden die zijn gemaakt tijdens het uitvoeren van query's, worden versleuteld op schijf. De service maakt gebruik van de AES 256-bits codering die is opgenomen in Azure Storage-versleuteling en de sleutels worden door het systeem beheerd. Opslagversleuteling is altijd actief en kan niet worden uitgeschakeld.

Door klant beheerde sleutels

Veel organisaties vereisen volledig beheer van de toegang tot gegevens met behulp van een door de klant beheerde sleutel (CMK). Met gegevensversleuteling met klant beheerde sleutels voor Azure Cosmos DB for PostgreSQL kunt u uw eigen sleutel gebruiken voor het beveiligen van gegevens in rust. Daarnaast kunnen organisaties hiermee een scheiding van taken implementeren bij het beheer van sleutels en gegevens. Met door de klant beheerde versleuteling bent u verantwoordelijk voor en volledig beheer van de levenscyclus van een sleutel, gebruiksmachtigingen en controle van bewerkingen.

Gegevensversleuteling met door de klant beheerde sleutels voor Azure Cosmos DB for PostgreSQL is ingesteld op serverniveau. Gegevens, inclusief back-ups, worden versleuteld op schijf. Deze versleuteling omvat de tijdelijke bestanden die zijn gemaakt tijdens het uitvoeren van query's. Voor een bepaald cluster wordt een door de klant beheerde sleutel, de sleutelversleutelingssleutel (KEK) genoemd, gebruikt om de gegevensversleutelingssleutel (DEK) van de service te versleutelen. De KEK is een asymmetrische sleutel die is opgeslagen in een door de klant beheerde Azure Key Vault-instantie .

| Beschrijving | |

|---|---|

| Gegevensversleutelingssleutel (DEK) | Een gegevensversleutelingssleutel is een symmetrische AES256-sleutel die wordt gebruikt om een partitie of blok gegevens te versleutelen. Het versleutelen van elk gegevensblok met een andere sleutel maakt cryptoanalyseaanvallen moeilijker. De resourceprovider of het toepassingsexemplaar dat een specifiek blok versleutelt en ontsleutelt, vereist toegang tot DEKs. Wanneer u een DEK vervangt door een nieuwe sleutel, moeten alleen de gegevens in het bijbehorende blok opnieuw worden versleuteld met de nieuwe sleutel. |

| Encryptiesleutel voor sleutels (KEK) | Een encryptiesleutel is een sleutel die wordt gebruikt om de DEKs te versleutelen. Met een KEK die nooit een sleutelkluis verlaat, kunnen de DEK's zelf worden versleuteld en beheerd. De entiteit die toegang heeft tot de KEK kan afwijken van de entiteit waarvoor de DEK is vereist. Omdat de KEK nodig is om de DEK's te ontsleutelen, vertegenwoordigt de KEK effectief een enkelvoudig storingspunt; de verwijdering van de KEK verwijdert effectief de DEK's. |

Notitie

Azure Key Vault is een cloudsysteem voor sleutelbeheer. Het is maximaal beschikbaar en biedt schaalbare, veilige opslag voor cryptografische RSA-sleutels, optioneel ondersteund door FIPS 140 gevalideerde hardwarebeveiligingsmodules (HSM's). Een sleutelkluis staat geen directe toegang tot een opgeslagen sleutel toe, maar biedt versleutelings- en ontsleutelingsservices voor geautoriseerde entiteiten. Een sleutelkluis kan de sleutel genereren, importeren of laten overdragen vanaf een lokaal HSM-apparaat.

De DEKs, versleuteld met de KEKs, worden afzonderlijk opgeslagen. Alleen een entiteit met toegang tot de KEK kan deze DEK's ontsleutelen. Voor meer informatie, zie Beveiliging bij data-encryptie in rusttoestand.

Hoe gegevensversleuteling werkt met een door de klant beheerde sleutel

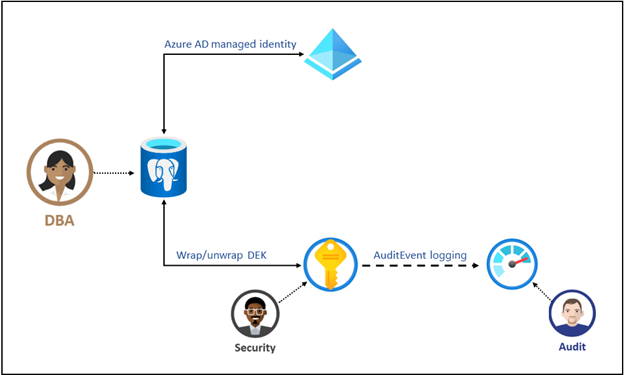

Om klantbeheerde sleutels in Key Vault te gebruiken voor de versleuteling van de DEK, geeft een Key Vault-beheerder de volgende toegangsrechten aan de server:

| Beschrijving | |

|---|---|

| Toevoegen | Hiermee wordt het mogelijk het openbare deel en de eigenschappen van de sleutel in de sleutelkluis op te halen. |

| wrapKey | Hiermee schakelt u versleuteling van de DEK in. De versleutelde DEK wordt opgeslagen in Azure Cosmos DB for PostgreSQL. |

| unwrapKey | Maakt ontsleuteling van de DEK mogelijk. Azure Cosmos DB for PostgreSQL vereist dat de ontsleutelde DEK gegevens versleutelt/ontsleutelt. |

De key vault-beheerder kan ook logboekregistratie van Key Vault-controlegebeurtenissen inschakelen, zodat deze later kunnen worden gecontroleerd. Wanneer het Azure Cosmos DB for PostgreSQL-cluster is geconfigureerd voor het gebruik van de door de klant beheerde sleutel die is opgeslagen in de sleutelkluis, verzendt het cluster de DEK naar de sleutelkluis voor versleuteling. Key Vault retourneert de versleutelde DEK, die is opgeslagen in de gebruikersdatabase. Op dezelfde manier verzendt de server, indien nodig, de beveiligde DEK naar de sleutelkluis voor ontsleuteling. Auditors kunnen Azure Monitor gebruiken om Key Vault-auditlogboeken te controleren als logboekregistratie is ingeschakeld.

Vergoedingen

Gegevensversleuteling met door de klant beheerde sleutels voor Azure Cosmos DB for PostgreSQL biedt de volgende voordelen:

- U kunt de toegang tot gegevens volledig beheren met de mogelijkheid om de sleutel te verwijderen en de database ontoegankelijk te maken.

- Volledige controle over de levenscyclus van de sleutel, inclusief rotatie van de sleutel die overeenkomt met specifiek bedrijfsbeleid.

- Centraal beheer en organisatie van sleutels in Azure Key Vault.

- Mogelijkheid om scheiding van taken te implementeren tussen beveiligingsfunctionarissen, databasebeheerders en systeembeheerders.

- Het inschakelen van versleuteling heeft geen extra prestatie-effect met of zonder door de klant beheerde sleutels. Azure Cosmos DB for PostgreSQL is afhankelijk van Azure Storage voor gegevensversleuteling in zowel door de klant beheerde als door de service beheerde sleutelscenario's.