Active Directory フェデレーション サービス (AD FS) は、簡素化され、セキュリティで保護された ID フェデレーション機能と Web シングル サインオン (SSO) 機能を提供しています。 Microsoft Entra ID または Microsoft 365 で連携されたユーザーは、オンプレミスの資格情報を使用して認証し、すべてのクラウド リソースにアクセスできます。 そのため、オンプレミスとクラウドの両方のリソースに確実にアクセスできるように、デプロイに高可用性の AD FS インフラストラクチャが必要になります。

Azure に AD FS をデプロイすると、あまり労力をかけずに高可用性を実現できます。 AD FS を Azure にデプロイするメリットはいくつかあります。

- Azure 可用性セットの威力により、可用性の高いインフラストラクチャが実現します。

- デプロイのスケーリングが容易です。 より高いパフォーマンスが必要になった場合は、Azure の簡素化されたデプロイ プロセスを使用して、より強力なマシンに簡単に移行できます。

- Azure geo 冗長性により、世界中でインフラストラクチャの高可用性を確保できます。

- Azure ポータルでは、非常に簡素化された管理オプションにより、インフラストラクチャを管理しやすくなります。

Design principles

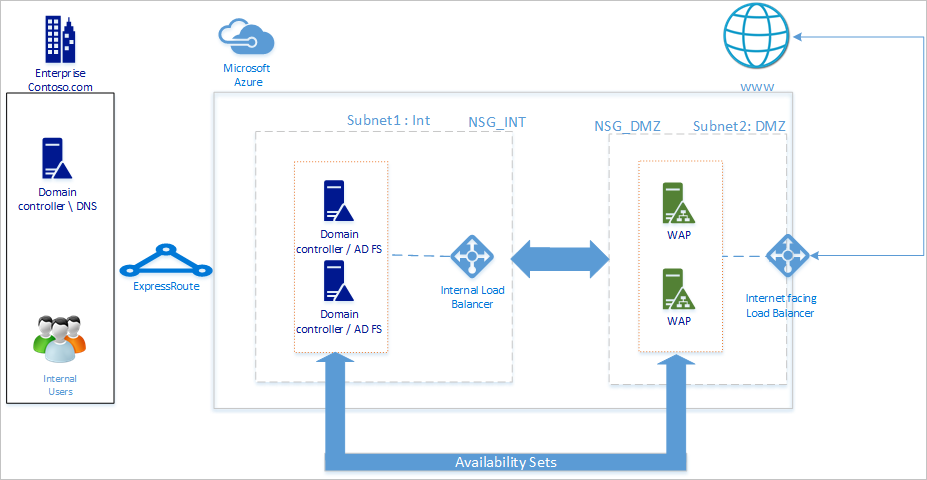

次の図は、Azure に AD FS インフラストラクチャを展開する場合に推奨される基本トポロジを示しています。

ネットワーク トポロジでは、以下の一般原則に従うことをお勧めします。

- ドメイン コントローラーのパフォーマンスに影響を与えないように、AD FS を別のサーバーに展開します。

- ユーザーが会社のネットワークに接続していなくても AD FS にアクセスできるように、Web アプリケーション プロキシ (WAP) サーバーを展開する必要があります。

- Web アプリケーション プロキシ サーバーは、緩衝領域 (DMZ) 内にセットアップして、DMZ と内部サブネット間の TCP/443 アクセスのみを許可する必要があります。

- AD FS サーバーと Web アプリケーション プロキシ サーバーの高可用性を確保するために、AD FS サーバーには内部ロード バランサーの使用を、Web アプリケーション プロキシ サーバーには Azure Load Balancer の使用をそれぞれお勧めします。

- AD FS のデプロイに冗長性を確保するために、同様のワークロードを処理する複数の仮想マシン (VM) を 1 つの可用性セットとしてグループ化するようお勧めします。 この構成により、計画されたメンテナンス中も計画外のメンテナンス中も、少なくとも 1 つの VM が利用可能な状態になります。

- Web アプリケーション プロキシ サーバーは、別の DMZ ネットワークにデプロイする必要があります。 1 つの仮想ネットワークを 2 つのサブネットに分割し、分離されたサブネットに Web アプリケーション プロキシ サーバーをデプロイできます。 各サブネットのネットワーク セキュリティ グループの設定を構成し、2 つのサブネット間で必要な通信だけを許可できます。

ネットワークをデプロイする

ネットワークを作成するときは、同じ仮想ネットワーク内に 2 つのサブネットを作成することも、2 つの異なる仮想ネットワークを作成することもできます。 2 つの個別の仮想ネットワークを作成するには、通信用に 2 つの個別の仮想ネットワーク ゲートウェイも作成する必要があるため、単一ネットワーク アプローチの使用をお勧めします。

仮想ネットワークの作成

仮想ネットワークを作成するには、次のようにします。

Sign in to the Azure portal with your Azure account.

In the portal, search for and select Virtual networks.

On the Virtual networks page, select + Create.

[仮想ネットワークの作成] で、[基本] タブに移動し、以下の設定を構成します。

Configure the following settings under Project details:

For Subscription, select the name of your subscription.

For Resource group, either select the name of an existing resource group or select Create new to make a new one.

Configure the following settings for Instance details:

[仮想ネットワーク名] に、仮想ネットワークの名前を入力します。

For Region, select the region you want to create your virtual network in.

Select Next.

In the Security tab, enable any security service you want to use, then select Next.

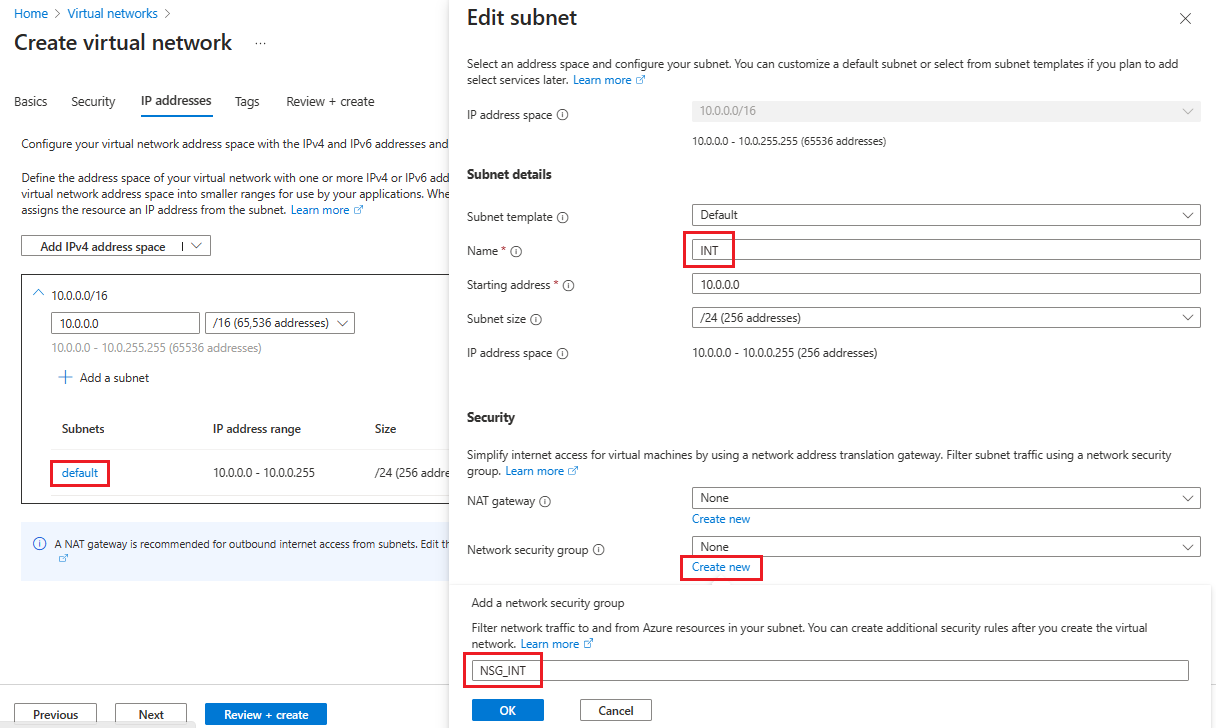

On the IP addresses tab, select the name of the subnet you want to edit. For this example, we're editing the default subnet that the service automatically creates.

On the Edit subnet page, rename the subnet to INT.

Enter the IP address and Subnet size information for your subnet to define an IP address space.

[ネットワーク セキュリティ グループ] で [新規作成] を選びます。

For this example, enter the name NSG_INT and select OK, then select Save. これで、最初のサブネットが作成されました。

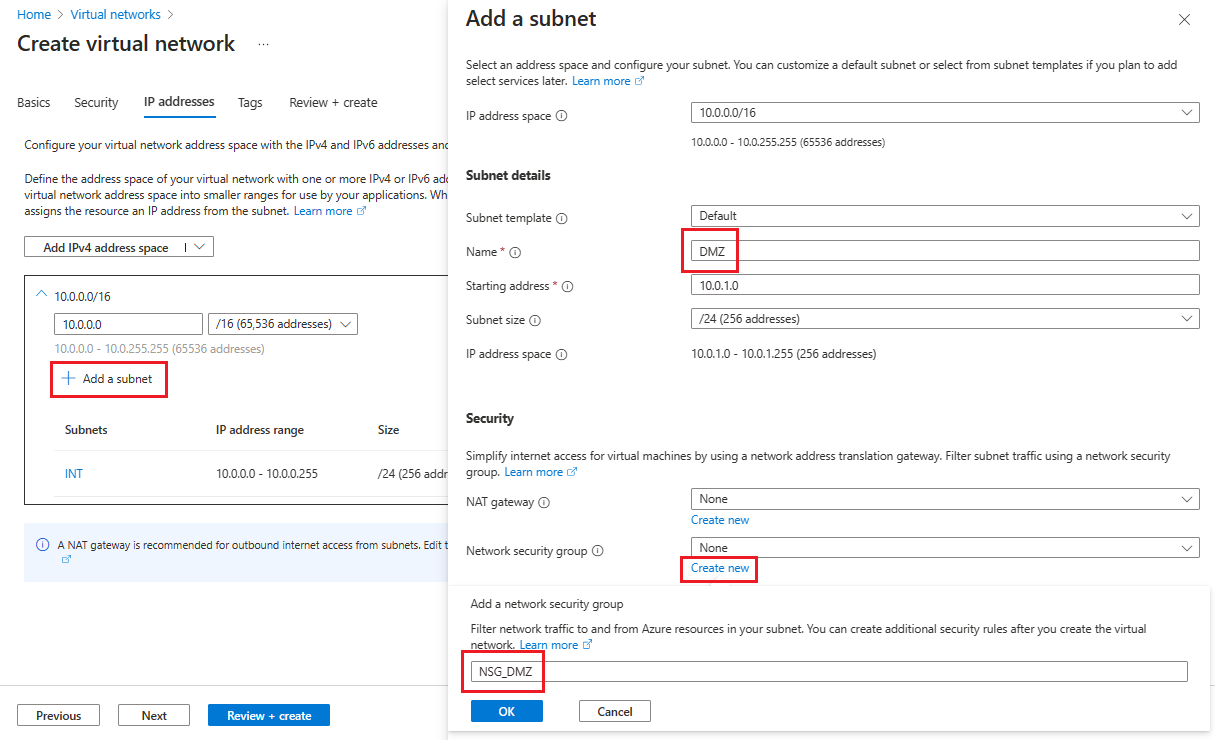

2 つ目のサブネットを作成するには、[+ サブネットの追加] を選びます。

[サブネットの追加] ページで、2 番目のサブネット名に「DMZ」と入力し、空のフィールドにサブネットに関する情報を入力して、[IP アドレス空間] を定義します。

[ネットワーク セキュリティ グループ] で [新規作成] を選びます。

Enter the name NSG_DMZ, select OK, then select Add.

[Review + create](確認と作成) を選択し、次に [作成] を選択します。

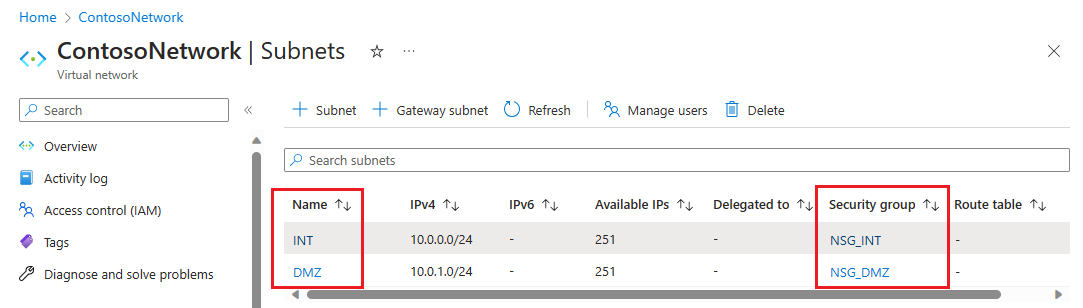

これで、それぞれにネットワーク セキュリティ グループが関連付けられた 2 つのサブネットを含む仮想ネットワークが作成されました。

仮想ネットワークをセキュリティで保護する

ネットワーク セキュリティ グループ (NSG) には、仮想ネットワークの VM インスタンスに対するネットワーク トラフィックを許可または拒否する一連のアクセス制御リスト (ACL) 規則が含まれています。 NSG は、サブネットまたはそのサブネット内の個々の VM インスタンスと関連付けることができます。 NSG がサブネットに関連付けられている場合、ACL 規則はそのサブネット内のすべての VM インスタンスに適用されます。

サブネットに関連付けられている NSG には、いくつかの既定の受信規則とアウトバウンド規則が自動的に含まれています。 既定の規則は削除できませんが、優先順位の高い規則を使用してオーバーライドできます。 また、必要なセキュリティ レベルに応じて、受信規則とアウトバウンド規則をさらに追加できます。

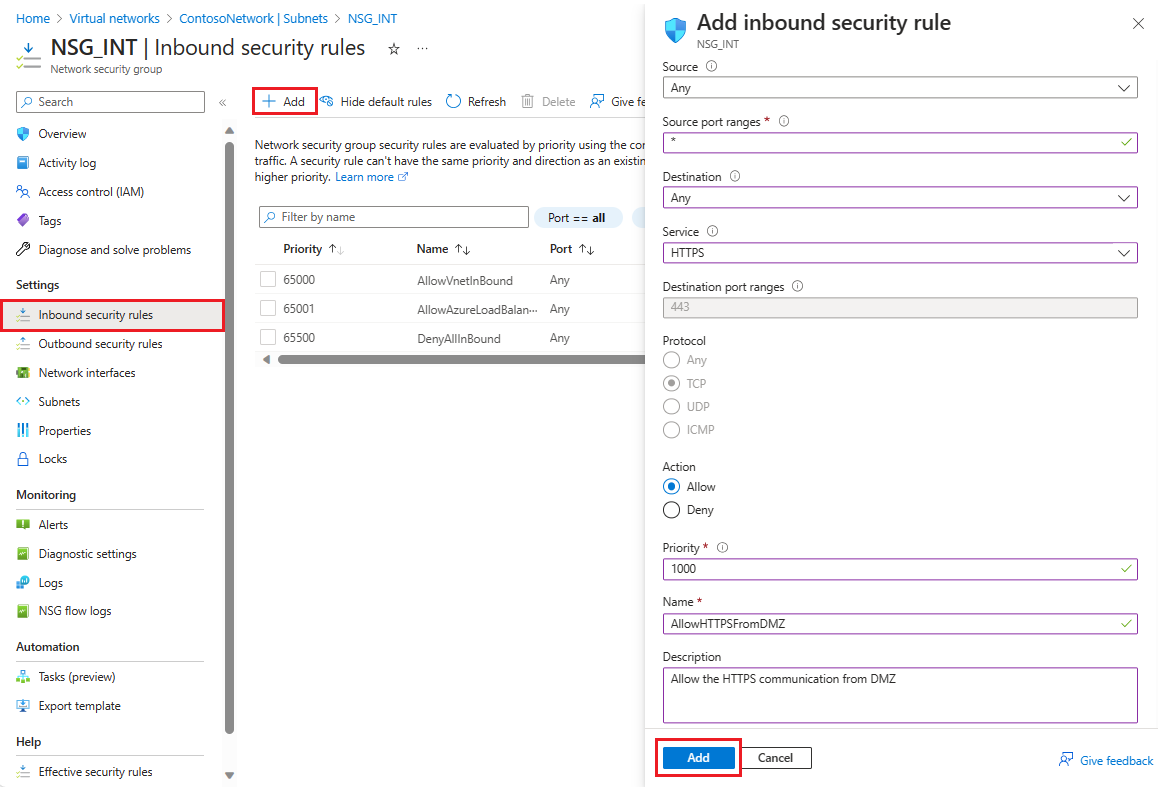

次に、2 つのセキュリティ グループのそれぞれにいくつかの規則を追加します。 For the first example, let's add an inbound security rule to the NSG_INT security group.

On your virtual network's Subnets page, select NSG_INT.

左側で、[受信セキュリティ規則]、[+ 追加] の順に選びます。

[受信セキュリティ規則の追加] で、以下の情報を使用して規則を構成します。

For Source, enter 10.0.1.0/24.

[ソース ポート範囲] は、トラフィックを許可しない場合は空白のままにします。どのポートでもトラフィックを許可する場合は、アスタリスク (*) を選択します。

For Destination, enter 10.0.0.0/24.

For Service, select HTTPS. 選択したサービスに応じて、[宛先ポート範囲] および [プロトコル] のフィールドに情報が自動入力されます。

For Action, select Allow.

For Priority, enter 1010.

For Name, enter AllowHTTPSFromDMZ.

For Description, enter Allow the HTTPS communication from DMZ.

After you're finished, select Add.

新しい受信セキュリティ規則が NSG_INT の規則の一覧の一番上に追加されました。

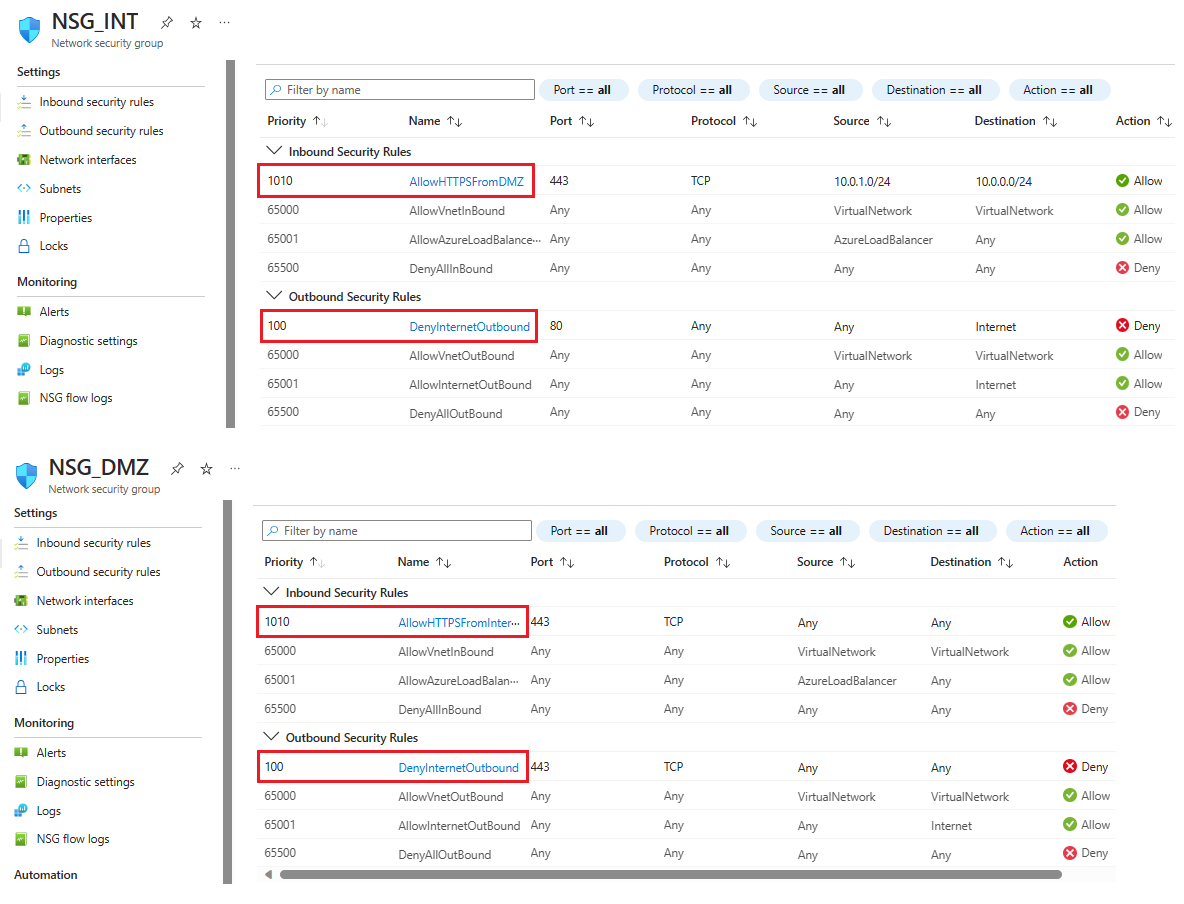

新しい受信セキュリティ規則が NSG_INT の規則の一覧の一番上に追加されました。次の表に示す値を使用して、これらの手順を繰り返します。 内部サブネットと DMZ サブネットをセキュリティで保護するために、作成した新しい規則に加えて、次の規則を優先順位に追加する必要があります。

NSG 規則の種類 Source Destination Service Action Priority Name Description NSG_INT Outbound Any Service Tag/Internet Custom (80/Any) Deny 100 DenyInternetOutbound インターネットにアクセスできません。 NSG_DMZ Inbound Any Any カスタム (アスタリスク (*)/任意) Allow 1010 AllowHTTPSFromInternet インターネットから DMZ への HTTPS を許可します。 NSG_DMZ Outbound Any Service Tag/Internet Custom (80/Any) Deny 100 DenyInternetOutbound インターネットへの HTTPS 以外はブロックされます。 After you finish entering the values for each new rule, select Add and proceed to the next until two new security rules are added for each NSG.

After configuration, the NSG pages should look like the following screenshot:

Note

仮想ネットワークでクライアント ユーザー証明書認証 (X.509ユーザー証明書を使用した clientTLS 認証など) が必要な場合は、受信アクセス用に TCP ポート 49443 を有効にする必要があります。

オンプレミスへの接続を作成する

DC を Azure でデプロイするには、オンプレミスへの接続が必要です。 オンプレミスのインフラストラクチャを Azure インフラストラクチャに接続するには、以下のいずれかのオプションを使用できます。

- Point-to-site

- 仮想ネットワークのサイト間

- ExpressRoute

組織でポイント対サイト接続または仮想ネットワーク サイト間接続が必要でない場合は、ExpressRoute の使用をお勧めします。 ExpressRoute を使用すると、Azure のデータセンターとオンプレミスや共用環境にあるインフラストラクチャとの間にプライベート接続を作成できます。 ExpressRoute 接続はパブリック インターネットに接続しないため、信頼性、速度、安全性に優れています。 ExpressRoute と ExpressRoute を使用した各種の接続方法の詳細については、「 ExpressRoute の技術概要」を参照してください。

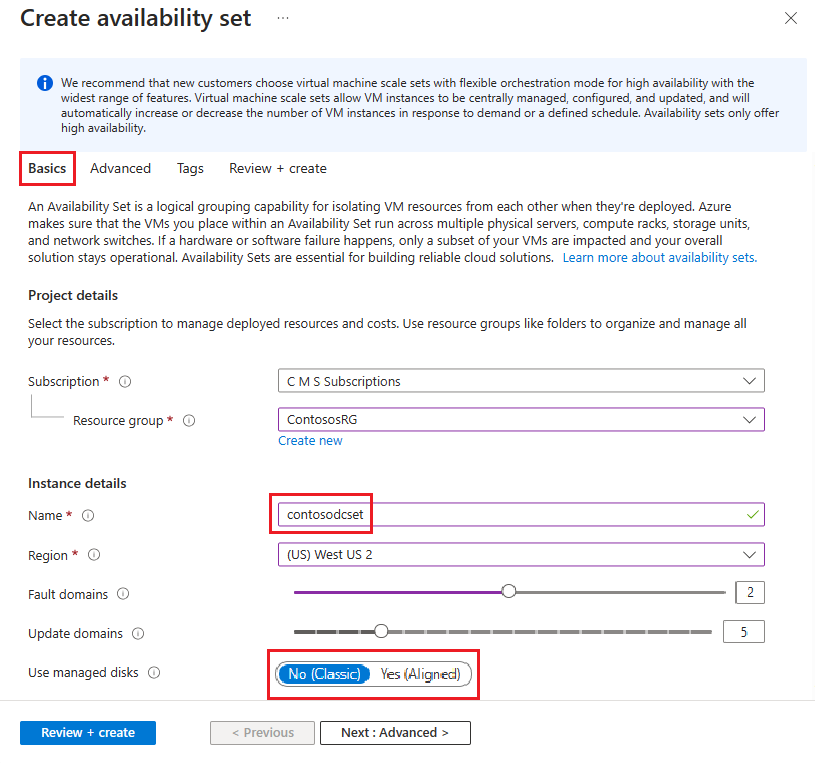

可用性セットを作成する

ロール (DC/AD FS および WAP) ごとに、少なくとも 2 台のマシンを含む可用性セットを作成します。 この構成は、各ロールの高可用性を実現するのに役立ちます。 可用性セットを作成するときは、以下のいずれのドメインを使用するかを決定する必要があります。

障害ドメインでは、すべての VM が同じ電源と物理ネットワーク スイッチを共有します。 障害ドメインは 2 つ以上をお勧めします。 The default value is 2 and you can leave it as-is for this deployment.

更新ドメインでは、更新中にすべてのマシンが一緒に再起動します。 更新ドメインは 2 つ以上をお勧めします。 The default value is 5, and you can leave it as-is for this deployment.

可用性セットを作成するには:

Search for and select Availability sets in the Azure portal, then select + Create.

[可用性セットの作成] で、[基本] タブに移動し、以下の情報を入力します。

Under Project details:

For Subscription, select the name of your subscription.

For Resource group, either select an existing resource group or Create new to make a new one.

Under Instance details:

For Name, enter the name for your availability set. For this example, enter contosodcset.

For Region, select the region you want to use.

For Fault domains, leave it on the default value of 2.

For Update domains, leave it at the default value of 5.

[マネージド ディスクの使用] では、この例では [いいえ (クラシック)] を選択します。

完了したら、[確認と作成]、[作成] の順に選択します。

Repeat the previous steps to create a second availability set with the name contososac2.

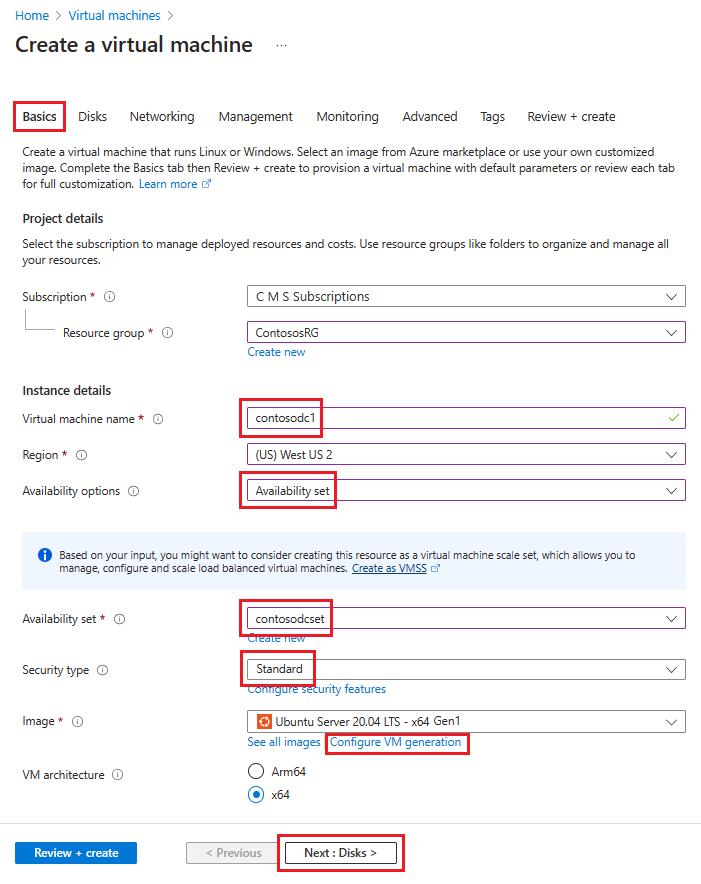

仮想マシンをデプロイする

次の手順では、インフラストラクチャでさまざまなロールをホストする VM をデプロイします。 各可用性セットに少なくとも 2 台のマシンを使用することをお勧めします。 この例では、基本デプロイ用に 4 つの VMを作成します。

VM を作成するには:

Search for and select Virtual machines in the Azure portal.

On the Virtual machines page, select + Create, then choose Azure virtual machine.

[仮想マシンの作成] で、[基本] タブに移動し、以下の情報を入力します。

Under Project details:

For Subscription, select the name of your subscription.

For Resource group, either select an existing resource group or Create new to make a new one.

Under Instance details:

[仮想マシン名] に、VM の名前を入力します。 For the first machine in this example, enter contosodc1.

For Region, select the region you want to use.

For Availability options, select Availability set.

For Availability set, select contosodcset

For Security type, select Standard.

For Subscription, select the name of your subscription.

For Image, select the image you want to use, then select Configure VM generation and select Gen 1.

Under Administrator account:

For Authentication type, select SSH public key.

For Username, enter a user name to use for the account.

[キー ペアの名前] に、アカウントで使用するキー ペア名を入力します。

指定されていない項目については、既定値のままにしておきます。

When you're finished, select Next: Disks.

In the Networking tab, enter the following information:

For virtual network, select the name of the virtual network that contains the subnets you created in the previous section.

For Subnet, select your INT subnet.

[NIC ネットワーク セキュリティ グループ] で [なし] を選択します。

指定されていない項目は、既定値のままにしておくことができます。

![[ネットワーク] タブで仮想マシンを作成する方法を示すスクリーンショット。](media/how-to-connect-fed-azure-adfs/create-vm-networking-tab.png)

すべての選択を行ったら、[確認と作成] を選択し、[作成] を選択します。

次の表の情報を使用して、これらの手順を繰り返し、残りの 3 つの VM を作成します。

| 仮想マシン名 | Subnet | Availability options | Availability set | Storage account |

|---|---|---|---|---|

| contosodc2 | INT | Availability set | contosodcset | contososac2 |

| contosowap1 | DMZ | Availability set | contosowapset | contososac1 |

| contosowap2 | DMZ | Availability set | contosowapset | contososac2 |

Azure ではサブネット レベルで NSG を使用できるため、この設定では NSG を指定していません。 サブネットまたはネットワーク インターフェイス カード (NIC) オブジェクトに関連付けられた個々の NSG を使用して、マシンのネットワーク トラフィックを制御できます。 詳細については、「ネットワーク セキュリティ グループ (NSG) とは」をご覧ください。

DNS を管理する場合、静的 IP アドレスを使用することをお勧めします。 Azure DNS を使用し、ドメインの DNS レコード内の Azure FQDN で新しいマシンを参照できます。 詳細については、「プライベート IP アドレスを静的に変更する」をご覧ください。

Your Virtual machines page should show all four VMs after the deployment completes.

DC および AD FS サーバーを構成する

受信要求を認証するには、AD FS が DC に接続する必要があります。 認証のために Azure からオンプレミス DC にかかる費用を節約するために、Azure に DC のレプリカをデプロイすることをお勧めします。 高可用性を実現するには、少なくとも 2 つの DC の可用性セットを作成することをお勧めします。

| Domain controller | Role | Storage account |

|---|---|---|

| contosodc1 | Replica | contososac1 |

| contosodc2 | Replica | contososac2 |

以下を行うことをお勧めします。

DNS を使用して 2 台のサーバーをレプリカ DC として昇格させる

サーバー マネージャーを使用して AD FS ロールをインストールし、AD FS サーバーを構成します。

内部ロード バランサー (ILB) を作成してデプロイする

ILB を作成してデプロイするには:

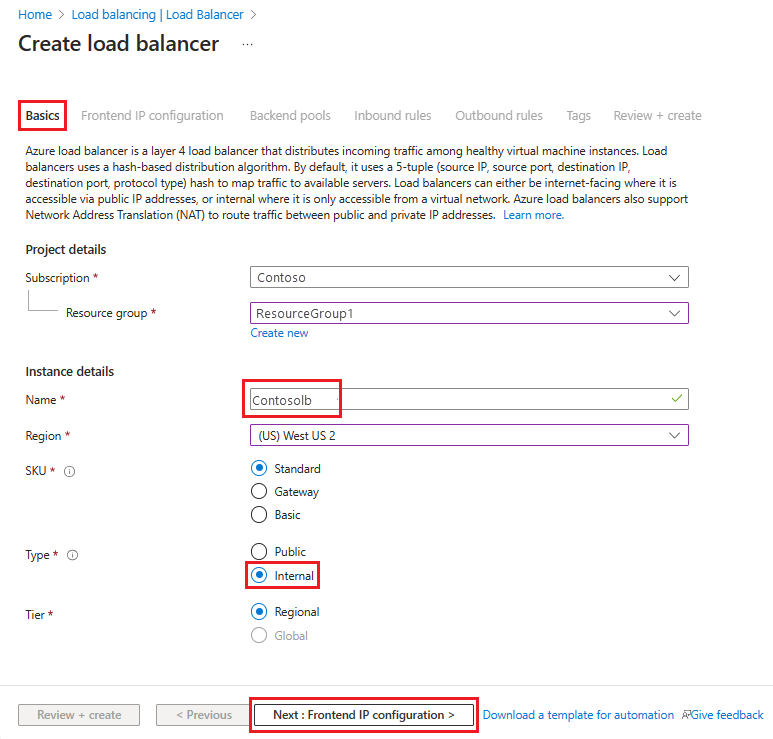

Search for and select Load Balancers in the Azure portal and choose + Create.

[ロード バランサーの作成] で、[基本] タブで次の情報を入力または選択します。

Under Project details:

For Subscription, select the name of your subscription.

For Resource group, either select an existing resource group or Create new to make a new one.

Under Instance details:

For Name, enter the name of your load balancer.

For Region, select the region you want to use.

For Type, select Internal.

Leave SKU and Tier as their defaults and then select Next: Frontend IP Configuration

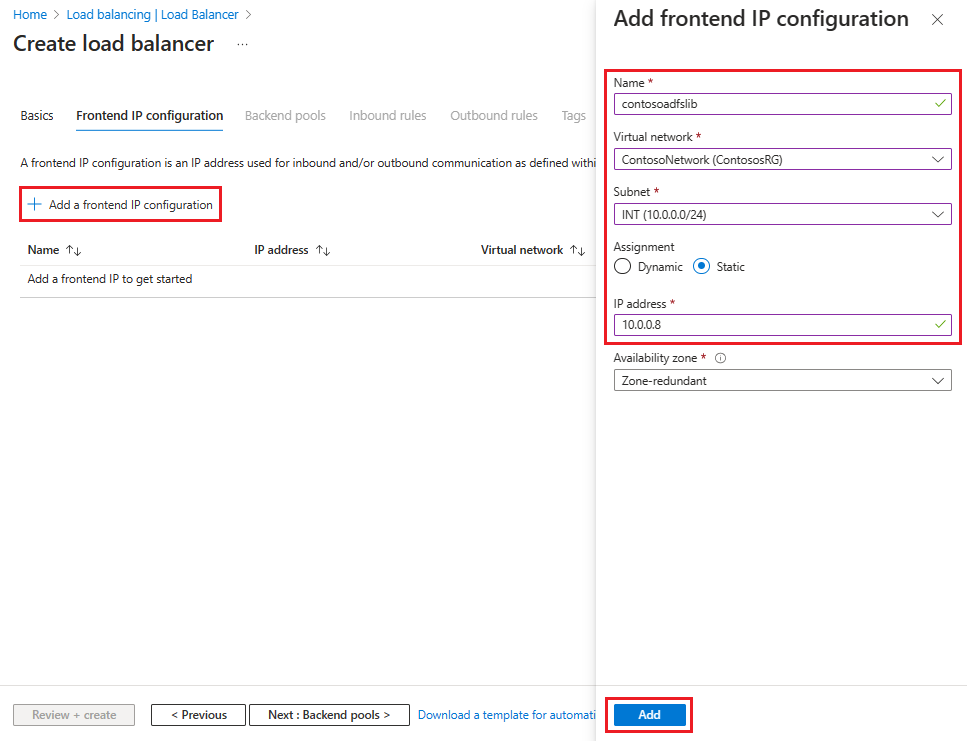

[+ フロントエンド IP 構成の追加] を選び、[フロントエンド IP 構成の追加] ページで次の情報を入力または選択します。

For Name, enter a frontend IP configuration name.

For Virtual network, select the virtual network where you want to deploy your AD FS.

For Subnet, select INT, which was the internal subnet you created in the previous section.

For Assignment, select Static.

For IP address, enter your IP address.

Leave Availability zone as the default and then select Add.

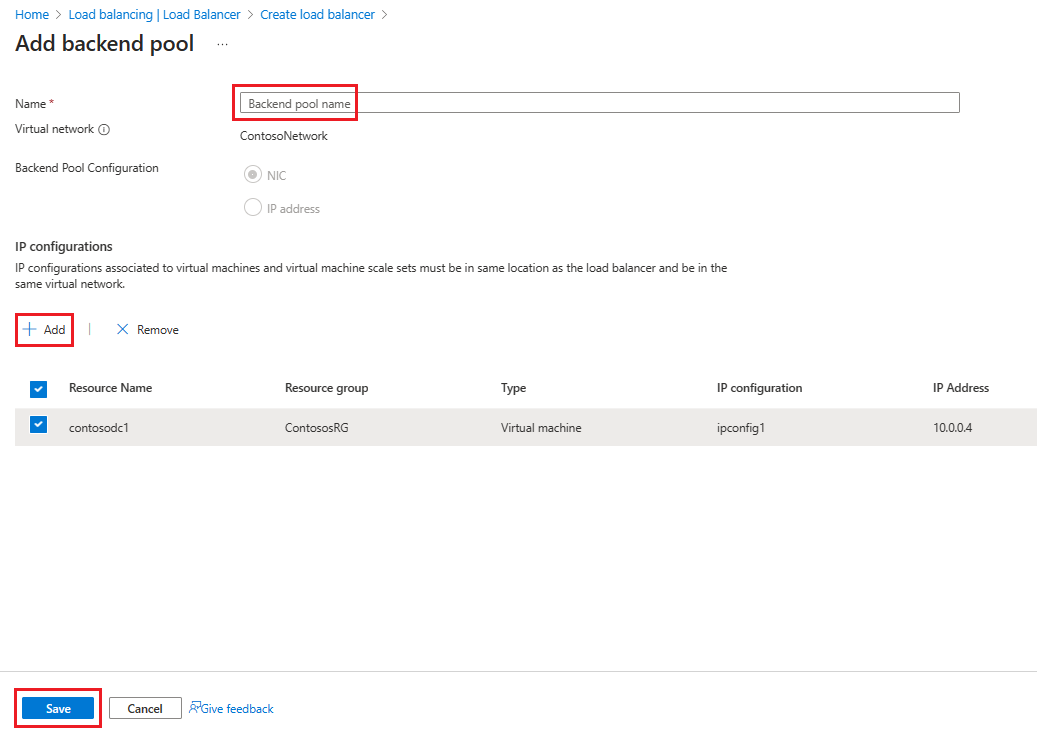

[次へ: バックエンド プール] を選択し、 [+ バックエンド プールの追加] を選択します。

[バックエンド プールの追加] ページで、バックエンド プールの名前を [名前] フィールドに入力します。 In the IP configurations area, select + Add.

[バックエンド プールの追加] ページで、バックエンド プールに合わせて配置する VM を選び、[追加]、[保存] の順に選びます。

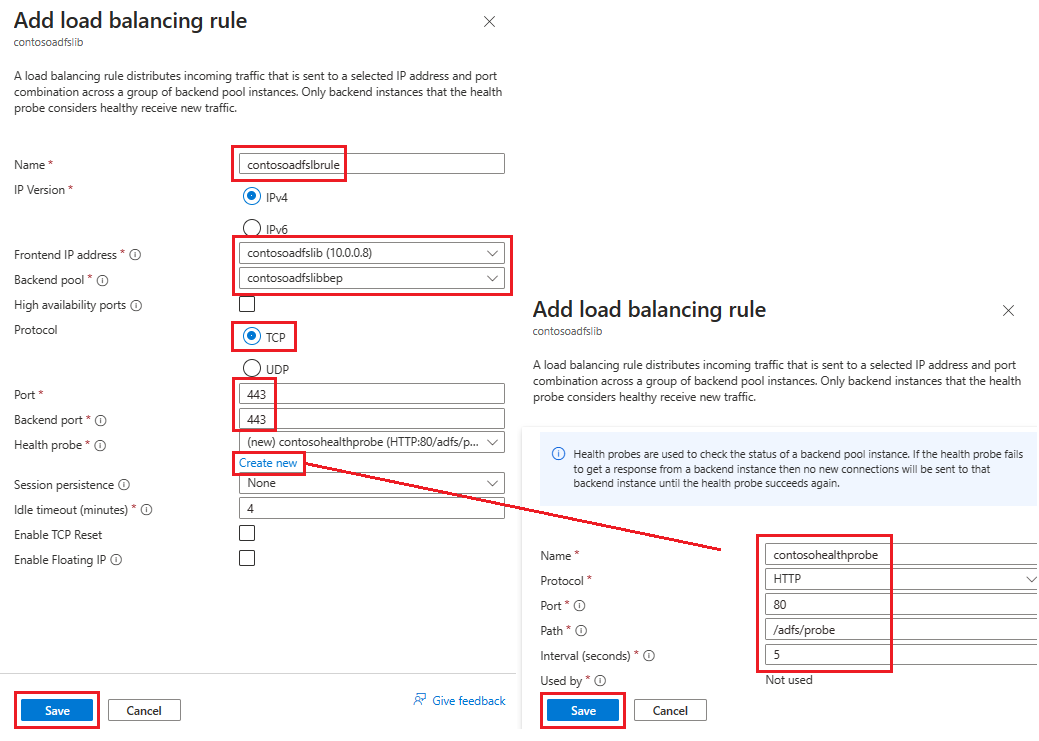

[次へ: 受信規則] を選択します。

On the Inbound rules tab, select Add a load balancing rule, then enter the following information in the Add load balancing rule page:

For Name, enter a name for the rule.

[フロントエンド IP アドレス] で、先ほど作成したアドレスを選択します。

For Backend pool, select the backend pool you created earlier.

For Protocol, select TCP.

For Port, enter 443.

For Backend port, select Create new, then enter the following values to create a health probe:

For Name, enter the name of the health probe.

For Protocol, enter HTTP.

For Port, enter 80.

For Path, enter /adfs/probe.

For Interval, leave it at the default value of 5.

When you're finished, select Save.

When you're done, select Save to save the inbound rule.

Select Save to save the inbound rule.

[Review + create](確認と作成) を選択し、次に [作成] を選択します。

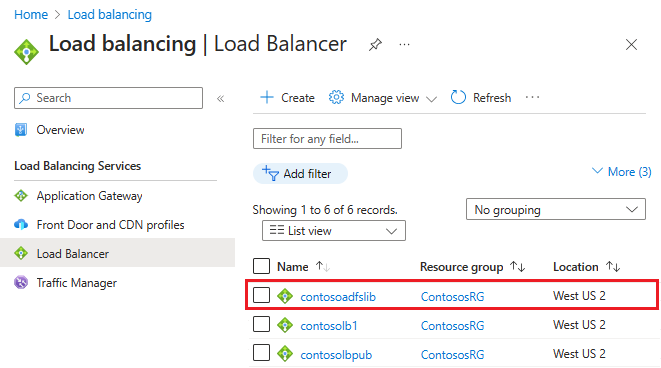

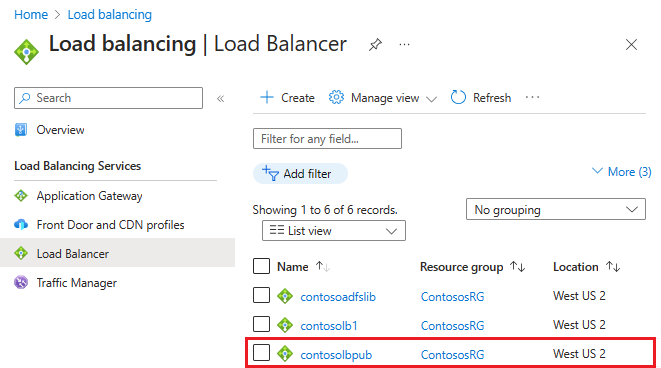

After you select Create and the ILB deploys, you can see it in the list of load balancers, as shown in the following screenshot.

DNS サーバーを ILB で更新する

内部 DNS サーバーを使用して、ILB の A レコードを作成します。 この設定により、fs.contoso.com に送信されるすべてのデータが、適切なルートを使用して ILB に到達するようになります。 A レコードは、ILB の IP アドレスを指す IP アドレスをもつフェデレーション サービス用である必要があります。 たとえば、ILB IP アドレスが 10.3.0.8 で、インストールされているフェデレーション サービスが fs.contoso.com の場合、10.3.0.8 を指す fs.contoso.com の A レコードを作成します。

Warning

AD FS データベースに Windows Internal Database (WID) を使用している場合は、一時的にプライマリ AD FS サーバーを指すようにこの値を設定します。 この一時的な設定変更を行わないと、Web アプリケーション プロキシの登録は失敗します。 すべての Web アプリケーション プロキシ サーバーを正常に登録した後で、この DNS エントリを変更し、ロード バランサーを指すように指定します。

Note

デプロイで IPv6 も使用している場合は、対応する AAAA レコードを作成します。

AD FS サーバーに到達するように Web アプリケーション プロキシ サーバーを構成する

Web アプリケーション プロキシ サーバーが ILB の背後にある AD FS サーバーに確実に到達できるようにするために、ILB の %systemroot%\system32\drivers\etc\hosts ファイルにレコードを作成します。 識別名 (DN) はフェデレーション サービス名 (fs.contoso.com など) にする必要があります。 また、IP エントリには ILB の IP アドレス (この例では 10.3.0.8) を指定します。

Warning

AD FS データベースに Windows Internal Database (WID) を使用している場合は、一時的にプライマリ AD FS サーバーを指すようにこの値を設定します。 この操作を行わないと、Web アプリケーション プロキシの登録は失敗します。 すべての Web アプリケーション プロキシ サーバーを正常に登録した後で、この DNS エントリを変更し、ロード バランサーを指すように指定します。

Web アプリケーション プロキシ ロールをインストールする

Web アプリケーション プロキシ サーバーが ILB の背後にある AD FS サーバーに確実に到達できるようにしたら、次に Web アプリケーション プロキシ サーバーをインストールできます。 Web アプリケーション プロキシ サーバーをドメインに参加させる必要はありません。 Install the web application proxy roles on the two web application proxy servers by selecting the Remote Access role. サーバー マネージャーによって、WAP インストールを完了するためのガイドが表示されます。

詳細については、「Web アプリケーション プロキシ サーバーのインストールと構成」をご覧ください。

インターネットに接続する (パブリック) ロード バランサーを作成してデプロイする

インターネットに接続するロード バランサーを作成してデプロイするには:

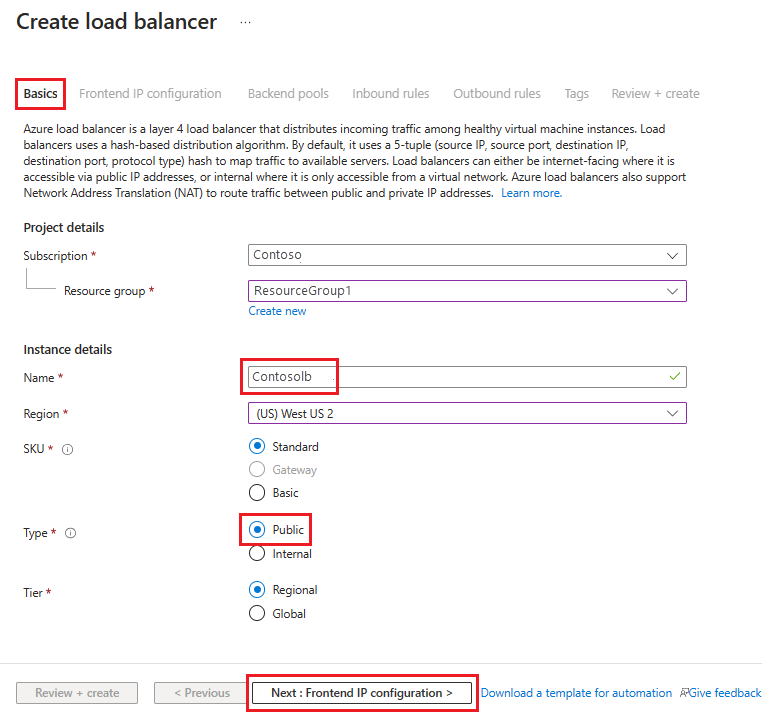

In the Azure portal, select Load balancers and then choose Create.

[ロード バランサーの作成] で、[基本] タブに移動し、以下の設定を構成します。

Under Project details:

For Subscription, select the name of your subscription.

For Resource group, either select an existing resource group or Create new to make a new one.

Under Instance details:

For Name, enter the name of your load balancer.

For Region, select the region you want to use.

For Type, select Public.

Leave SKU and Tier as their defaults and then select Next : Frontend IP Configuration

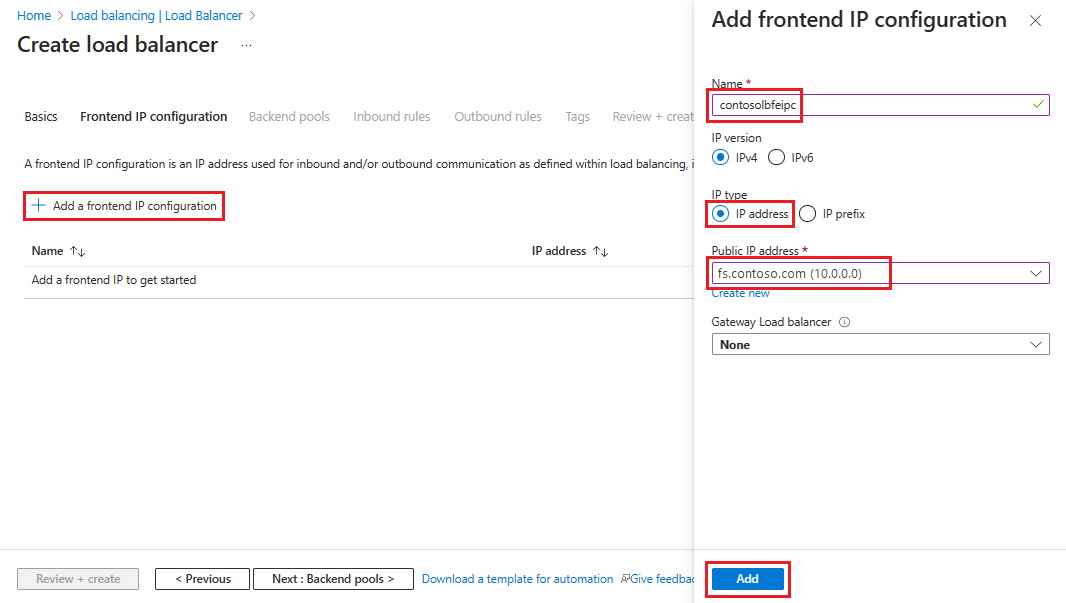

[+ フロントエンド IP 構成の追加] を選び、[フロントエンド IP 構成の追加] ページで次の情報を入力または選択します。

For Name, enter a frontend IP configuration name.

For IP type, select IP address.

[パブリック IP アドレス] で、使用するパブリック IP アドレスをドロップダウン リストで選択するか、[作成] を選択して新しいアドレスを作成し、[追加] を選択します。

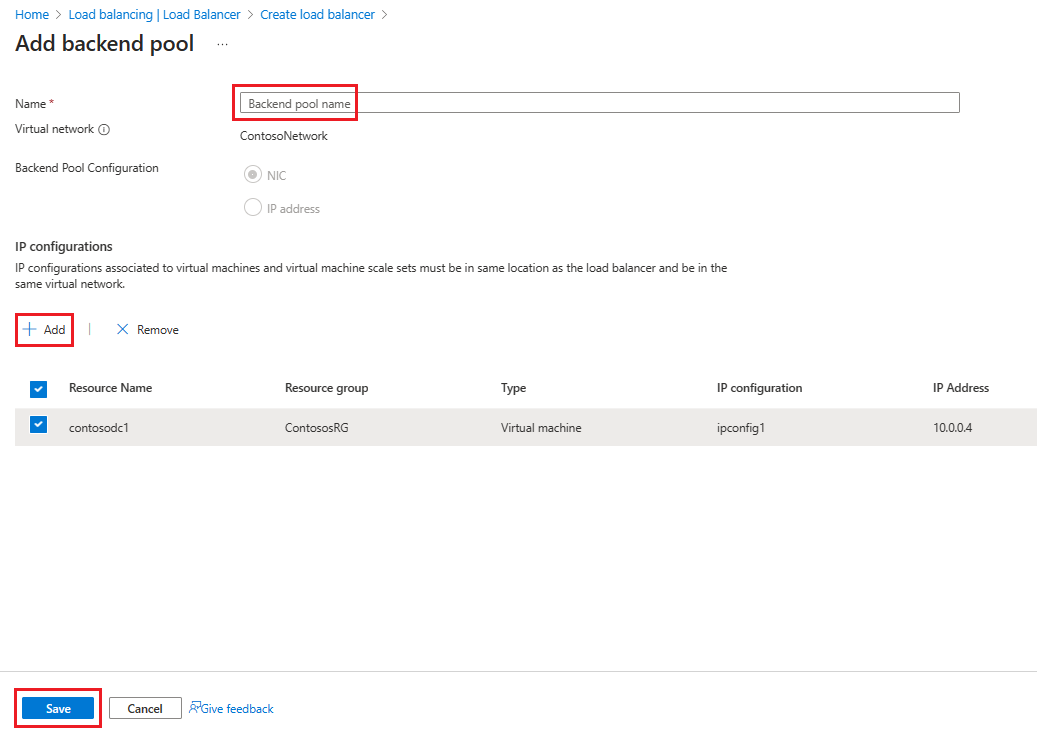

[次へ: バックエンド プール] を選択し、 [+ バックエンド プールの追加] を選択します。

[バックエンド プールの追加] ページで、バックエンド プールの名前を [名前] フィールドに入力します。 In the IP configurations area, select + Add.

[バックエンド プールの追加] ページで、バックエンド プールに合わせて配置する VM を選び、[追加]、[保存] の順に選びます。

[次へ: 受信規則] を選択し、[負荷分散規則の追加] を選択します。 [負荷分散規則の追加] ページで、以下の設定を構成します。

For Name, enter a name for the rule.

[フロントエンド IP アドレス] で、先ほど作成したアドレスを選択します。

For Backend pool, select the backend pool you created earlier.

For Protocol, select TCP.

For Port, enter 443.

For Backend port, enter 443.

For Health probe, enter the following values:

For Name, enter the name of the health probe.

For Protocol, enter HTTP.

For Port, enter 80.

For Path, enter /adfs/probe.

For Interval, leave it at the default value of 5.

When you're finished, select Save.

When you're done, select Save to save the inbound rule.

[Review + create](確認と作成) を選択し、次に [作成] を選択します。

After you select Create and the public ILB deploys, it should contain a list of load balancers.

パブリック IP に DNS ラベルを割り当てる

パブリック IP の DNS ラベルを構成するには:

Azure portal で [パブリック IP アドレス] を検索し、編集する IP アドレスを選択します。

Under Settings, select Configuration.

[DNS ラベルを指定する (オプション)] で、外部ロード バランサー (contosofs.westus.cloudapp.azure.com など) の DNS ラベルを解決するエントリ (fs.contoso.com など) をテキスト フィールドに追加します。

Select Save to complete assigning a DNS label.

AD FS サインインをテストする

AD FS をテストする最も簡単な方法は、IdpInitiatedSignOn.aspx ページを使用することです。 これを行うには、AD FS プロパティの IdpInitiatedSignOn を有効にする必要があります。

IdpInitiatedSignOn プロパティが有効になっているかどうかを確認するには:

PowerShell で、AD FS サーバーで次のコマンドレットを実行して、有効に設定します。

Set-AdfsProperties -EnableIdPInitiatedSignOnPage $true外部のマシンから

https:\//adfs-server.contoso.com/adfs/ls/IdpInitiatedSignon.aspxにアクセスします。次の AD FS ページが表示されます。

サインインを試します。 正常にサインインすると、次のスクリーンショットに示すようにメッセージが表示されます。

Azure で AD FS をデプロイするためのテンプレート

このテンプレートでは、ドメイン コントローラー、AD FS、WAP 用にそれぞれ 2 台、合計 6 台のマシンのセットアップをデプロイします。

このテンプレートのデプロイでは、既存の仮想ネットワークを使用することも、新しい仮想ネットワークを作成することもできます。 次の表に、デプロイのカスタマイズに使用できるパラメーターを示します。

| Parameter | Description |

|---|---|

| Location | リソースのデプロイ先とするリージョン。 |

| StorageAccountType | 作成するストレージ アカウントの種類。 |

| VirtualNetworkUsage | 新しい仮想ネットワークを作成するか、既存の仮想ネットワークを使用するかを示します。 |

| VirtualNetworkName | 仮想ネットワークの名前。 既存の仮想ネットワークを使用する場合も、新規作成の場合も必須です。 |

| VirtualNetworkResourceGroupName | 既存の仮想ネットワークが配置されているリソース グループの名前を指定します。 既存の仮想ネットワークを使用する場合、このオプションは、デプロイで既存の仮想ネットワークの ID を見つけられるようにするために必須のパラメーターです。 |

| VirtualNetworkAddressRange | 新しい仮想ネットワークのアドレス範囲。 新しい仮想ネットワークを作成する場合は必須。 |

| InternalSubnetName | 内部サブネットの名前。 新しい仮想ネットワークと既存の仮想ネットワークの両方で必須です。 |

| InternalSubnetAddressRange | ドメイン コントローラーと AD FS サーバーが含まれる内部サブネットのアドレス範囲。 新しい仮想ネットワークを作成する場合は必須。 |

| DMZSubnetAddressRange | Windows アプリケーション プロキシ サーバーが含まれる DMZ サブネットのアドレス範囲。 新しい仮想ネットワークを作成する場合は必須。 |

| DMZSubnetName | 内部サブネットの名前。新しい仮想ネットワークと既存の仮想ネットワークの両方で必須です。 |

| ADDC01NICIPAddress | 1 台目のドメイン コントローラーの内部 IP アドレス。 この IP アドレスは DC に静的に割り当てられたもので、内部サブネット内の有効な IP アドレスである必要があります。 |

| ADDC02NICIPAddress | 2 台目のドメイン コントローラーの内部 IP アドレス。 この IP アドレスは DC に静的に割り当てられたもので、内部サブネット内の有効な IP アドレスである必要があります。 |

| ADFS01NICIPAddress | 1 台目の AD FS サーバーの内部 IP アドレス。 この IP アドレスは AD FS サーバーに静的に割り当てられたもので、内部サブネット内の有効な IP アドレスである必要があります。 |

| ADFS02NICIPAddress | 2 台目の AD FS サーバーの内部 IP アドレス。 この IP アドレスは AD FS サーバーに静的に割り当てられたもので、内部サブネット内の有効な IP アドレスである必要があります。 |

| WAP01NICIPAddress | 1 台目の WAP サーバーの内部 IP アドレス。 この IP アドレスは WAP サーバーに静的に割り当てられたもので、DMZ サブネット内の有効な IP アドレスである必要があります。 |

| WAP02NICIPAddress | 2 台目の WAP サーバーの内部 IP アドレス。 この IP アドレスは WAP サーバーに静的に割り当てられたもので、DMZ サブネット内の有効な IP アドレスである必要があります。 |

| ADFSLoadBalancerPrivateIPAddress | AD FS ロード バランサーの内部 IP アドレス。 この IP アドレスはロード バランサーに静的に割り当てられたもので、内部サブネット内の有効な IP アドレスである必要があります。 |

| ADDCVMNamePrefix | ドメイン コントローラーの VM 名のプレフィックス。 |

| ADFSVMNamePrefix | AD FS サーバーの VM 名のプレフィックス。 |

| WAPVMNamePrefix | WAP サーバーの VM 名のプレフィックス。 |

| ADDCVMSize | ドメイン コントローラーの VM のサイズ。 |

| ADFSVMSize | AD FS サーバーの VM のサイズ。 |

| WAPVMSize | WAP サーバーの VM のサイズ。 |

| AdminUserName | VM のローカル管理者の名前。 |

| AdminPassword | VM のローカル管理者アカウントのパスワード。 |

Related links

- Availability sets

- Azure Load Balancer

- 内部ロード バランサー

- インターネットに接続されたロード バランサー

- Storage Accounts

- Azure 仮想ネットワーク

- AD FS と Web アプリケーション プロキシのリンク