ハイブリッド環境では、Microsoft Entra Connect を使用してオンプレミスの Active Directory Domain Services (AD DS) 環境と同期するように Microsoft Entra テナントを構成できます。 既定では、Microsoft Entra Connect は、Microsoft Entra Domain Services に必要な従来の NT LAN Manager (NTLM) と Kerberos パスワード ハッシュを同期しません。

オンプレミスの AD DS 環境から同期されたアカウントで Domain Services を使用するには、NTLM および Kerberos 認証に必要なパスワード ハッシュを同期するように Microsoft Entra Connect を構成する必要があります。 Microsoft Entra Connect の構成後は、オンプレミスのアカウント作成またはパスワード変更イベントによって従来のパスワード ハッシュも Microsoft Entra ID に同期されます。

オンプレミスの AD DS 環境がないクラウド専用アカウントを使用する場合は、これらの手順を実行する必要はありません。

このチュートリアルでは、次の情報を学習します。

- 従来の NTLM と Kerberos のパスワード ハッシュが必要な理由

- Microsoft Entra Connect のレガシ パスワード ハッシュ同期を構成する方法

Azure サブスクリプションをお持ちでない場合は、開始 する前にアカウントを作成 してください。

[前提条件]

このチュートリアルを完了するには、以下のリソースが必要です。

- 有効な Azure サブスクリプション。

- Azure サブスクリプションをお持ちでない場合は、アカウントを作成してください。

- Microsoft Entra Connect を使用してオンプレミスディレクトリと同期されるサブスクリプションに関連付けられている Microsoft Entra テナント。

- Microsoft Entra テナント内の Microsoft Entra Domain Services マネージド ドメインが有効化および構成されています。

Microsoft Entra Connect を使用したパスワード ハッシュ同期

Microsoft Entra Connect は、ユーザー アカウントやグループなどのオブジェクトをオンプレミスの AD DS 環境から Microsoft Entra テナントに同期するために使用されます。 このプロセスの一環として、パスワード ハッシュ同期により、アカウントはオンプレミスの AD DS 環境と Microsoft Entra ID で同じパスワードを使用できるようになります。

マネージド ドメインでユーザーを認証するには、Domain Services には NTLM および Kerberos 認証に適した形式のパスワード ハッシュが必要です。 Microsoft Entra ID では、テナントに対して Domain Services を有効にするまで、NTLM または Kerberos 認証に必要な形式のパスワード ハッシュは格納されません。 また、セキュリティ上の理由から、クリアテキスト形式のパスワード資格情報が Microsoft Entra ID に保存されることもありません。 そのため、Microsoft Entra ID では、ユーザーの既存の資格情報に基づいて、これらの NTLM やKerberos のパスワード ハッシュを自動的に生成することはできません。

Microsoft Entra Connect は、Domain Services に必要な NTLM または Kerberos パスワード ハッシュを同期するように構成できます。 パスワード ハッシュ同期のために Microsoft Entra Connect を有効にする手順が完了していることを確認します。 Microsoft Entra Connect の既存のインスタンスがある場合は、NTLM と Kerberos の従来のパスワード ハッシュを同期できるように 、最新バージョンをダウンロードして更新 します。 この機能は、Microsoft Entra Connect の初期リリースや従来の DirSync ツールでは使用できません。 Microsoft Entra Connect バージョン 1.1.614.0 以降が必要です。

Von Bedeutung

Microsoft Entra Connect は、オンプレミスの AD DS 環境との同期のためにのみインストールおよび構成する必要があります。 オブジェクトを Microsoft Entra ID に同期させるために、Domain Services マネージド ドメインに Microsoft Entra Connect をインストールすることはサポートされていません。

パスワード ハッシュの同期を有効にする

Microsoft Entra Connect がインストールされ、Microsoft Entra ID と同期するように構成されたので、NTLM と Kerberos のレガシ パスワード ハッシュ同期を構成します。 PowerShell スクリプトを使用して、必要な設定を構成し、Microsoft Entra ID への完全なパスワード同期を開始します。 Microsoft Entra Connect のパスワード ハッシュ同期プロセスが完了すると、ユーザーは従来の NTLM または Kerberos パスワード ハッシュを使用する Domain Services を使用してアプリケーションにサインインできます。

Microsoft Entra Connect がインストールされているコンピューターで、[スタート] メニューから Microsoft Entra Connect > 同期サービスを開きます。

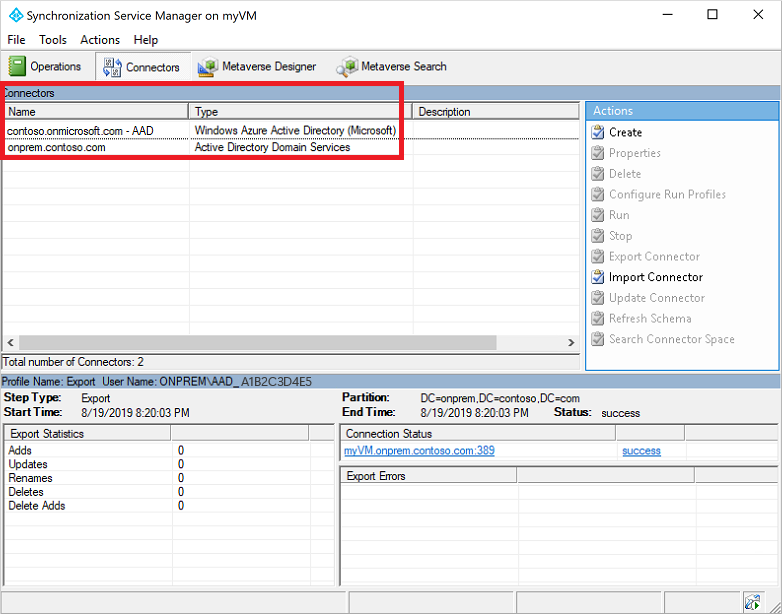

[コネクタ] タブ を 選択します。オンプレミスの AD DS 環境と Microsoft Entra ID の間の同期を確立するために使用される接続情報が一覧表示されます。

種類は、Microsoft Entra コネクタの Windows Microsoft Entra ID (Microsoft) またはオンプレミス AD DS コネクタの Active Directory Domain Services のいずれかを示します。 次の手順で PowerShell スクリプトで使用するコネクタ名を書き留めます。

この例のスクリーンショットでは、次のコネクタが使用されています。

- Microsoft Entra コネクタの名前は contoso.onmicrosoft.com - Microsoft Entra ID

- オンプレミスの AD DS コネクタの名前は onprem.contoso.com

次の PowerShell スクリプトをコピーし、Microsoft Entra Connect がインストールされているコンピューターに貼り付けます。 このスクリプトは、従来のパスワード ハッシュを含む完全なパスワード同期をトリガーします。 前の手順のコネクタ名を使用して、

$azureadConnector変数と$adConnector変数を更新します。オンプレミス アカウントの NTLM と Kerberos パスワード ハッシュを Microsoft Entra ID に同期するには、各 AD フォレストでこのスクリプトを実行します。

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $trueアカウントとグループの数の観点からディレクトリのサイズによっては、従来のパスワード ハッシュと Microsoft Entra ID の同期に時間がかかる場合があります。 その後、パスワードは Microsoft Entra ID に同期された後、マネージド ドメインに同期されます。

次のステップ

このチュートリアルでは、次の内容を学習しました。

- 従来の NTLM と Kerberos のパスワード ハッシュが必要な理由

- Microsoft Entra Connect のレガシ パスワード ハッシュ同期を構成する方法