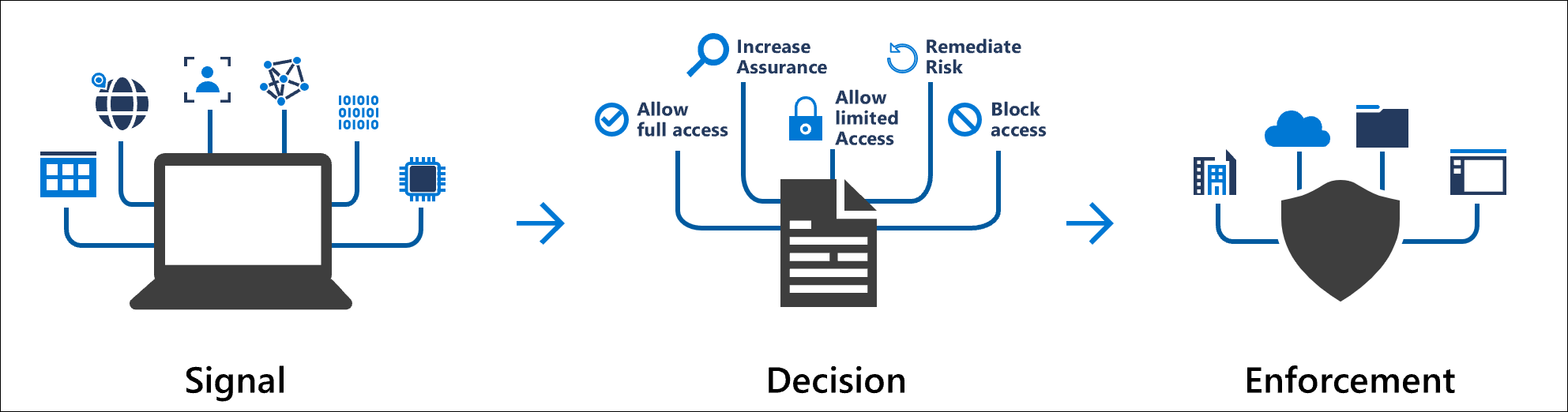

「条件付きアクセスとは」の記事で説明されているように、条件付きアクセス ポリシーは、割り当てとアクセス制御の if-then ステートメントです。 条件付きアクセス ポリシーは、シグナルを組み合わせて意思決定を行い、組織のポリシーを適用します。

組織はこれらのポリシーをどのように作成しますか? 何が必要ですか? どのように適用されますか?

複数の条件付きアクセス ポリシーは、個々のユーザーにいつでも適用できます。 この場合、該当するすべてのポリシーが満たされている必要があります。 たとえば、あるポリシーで多要素認証が必要で、別のポリシーで準拠デバイスが必要な場合は、MFA を完了し、準拠しているデバイスを使用する必要があります。 すべての割り当ては、 AND を使用して論理的に結合されます。 複数の割り当てを構成した場合、ポリシーをトリガーするには、すべての割り当てが満たされている必要があります。

[選択したコントロールの 1 つを必須にする] を含むポリシーが選択されている場合、プロンプトは定義された順序で表示されます。 ポリシー要件が満たされると、アクセス権が付与されます。

すべてのポリシーは、次の 2 つのフェーズで適用されます。

-

フェーズ 1: セッションの詳細を収集する

- ポリシーの評価に必要なネットワークの場所やデバイス ID など、セッションの詳細を収集します。

- ポリシー評価のフェーズ 1 は、 レポート専用モードで有効なポリシーとポリシーに対して行われます。

-

フェーズ 2: 適用

- フェーズ 1 で収集したセッションの詳細を使用して、満たされていない要件を特定します。

- ブロック許可制御で構成されているポリシーがある場合、ここで強制が停止され、ユーザーはブロックされます。

- ユーザーは、ポリシーが満たされるまで、フェーズ 1 で満たされなかったより多くの許可制御要件を次の順序で完了するように求められます。

- すべての許可コントロールが満たされると、セッション 制御が適用されます (アプリの適用、Microsoft Defender for Cloud Apps、トークンの有効期間)。

- ポリシー評価のフェーズ 2 は、有効になっているすべてのポリシーに対して行われます。

課題

[割り当て] セクションでは、条件付きアクセス ポリシーのユーザー、対象、場所を定義します。

ユーザーおよびグループ

ユーザーとグループは、 ポリシーが適用されたときに含めるユーザーまたは除外するユーザーを割り当てます。 この割り当てには、すべてのユーザー、特定のユーザー グループ、ディレクトリ ロール、または外部ゲスト ユーザーを含めることができます。 Microsoft Entra ワークロード ID ライセンスを持つ組織は、 ワークロード ID も 対象とする場合があります。

ロールまたはグループを対象とするポリシーは、トークンが発行された場合にのみ評価されます。 これは、以下のようなことを意味します。

- ロールまたはグループに新しく追加されたユーザーは、新しいトークンを取得するまでポリシーの対象になりません。

- ユーザーがロールまたはグループに追加される前に有効なトークンを既に持っている場合、ポリシーはさかのぼって適用されません。

ベスト プラクティスは、 Microsoft Entra Privileged Identity Management を使用して、ロールのアクティブ化またはグループ メンバーシップのアクティブ化中に条件付きアクセスの評価をトリガーすることです。

対象リソース

ターゲット リソース には、ポリシーの対象となるクラウド アプリケーション、ユーザー アクション、または認証コンテキストを含めたり除外したりできます。

ネットワーク

ネットワーク には、条件付きアクセス ポリシーの決定に対する IP アドレス、地域、 グローバル セキュア アクセスの準拠ネットワーク が含まれています。 管理者は、場所を定義し、組織のプライマリ ネットワークの場所など、一部を信頼済みとしてマークできます。

条件

ポリシーには複数の 条件を含めることができます。

サインイン リスク

Microsoft Entra ID Protection を使用している組織では、そこで生成されたリスク検出が条件付きアクセス ポリシーに影響を与える可能性があります。

デバイス プラットフォーム

複数のデバイス オペレーティング システム プラットフォームを持つ組織は、異なるプラットフォームで特定のポリシーを適用する場合があります。

デバイス プラットフォームの特定に使用される情報は、変更可能なユーザー エージェント文字列など、未確認のソースから取得されます。

クライアント アプリ

ユーザーがクラウド アプリにアクセスするために使用しているソフトウェア。 たとえば、"ブラウザー" や "モバイル アプリとデスクトップ クライアント" などです。 既定では、新しく作成されたすべての条件付きアクセス ポリシーは、クライアント アプリの条件が構成されていない場合でも、すべてのクライアント アプリの種類に適用されます。

デバイスのフィルター

このコントロールを使用すると、ポリシー内の属性に基づいて特定のデバイスをターゲットにできます。

アクセス制御

条件付きアクセス ポリシーのアクセス制御部分は、ポリシーの適用方法を制御します。

付与

許可 は、管理者がアクセスをブロックまたは許可できるポリシー適用の手段を提供します。

アクセスをブロック

ブロックアクセスは、指定された割り当てでアクセスをブロックします。 このコントロールは強力であり、効果的に使用するには適切な知識が必要です。

アクセス権を付与する

許可コントロールは、1 つ以上のコントロールの適用をトリガーします。

- 多要素認証を要求する

- 認証強度が必要

- デバイスが準拠としてマーク済みであることを必要とする (Intune)

- Microsoft Entra ハイブリッド参加済みデバイスが必要

- 承認されたクライアント アプリを要求する

- アプリの保護ポリシーを必須にする

- パスワードの変更を必須とする

- 利用規約が必須

管理者は、次のオプションを使用して、前のいずれかのコントロールまたは選択したすべてのコントロールを要求することを選択します。 既定では、複数のコントロールがすべて必要です。

- 選択したコントロールすべてが必要 (コントロールとコントロール)

- 選択したコントロールのいずれかが必要 (コントロールまたはコントロール)

セッション

セッション制御では、 ユーザーのエクスペリエンスを制限できます。

- アプリによって適用される制限を使用する:

- Exchange Online と SharePoint Online でのみ動作します。

- エクスペリエンスを制御するためのデバイス情報を渡し、フル アクセスまたは制限付きアクセスを許可します。

- アプリの条件付きアクセス制御を使用する:

- Microsoft Defender for Cloud Apps からのシグナルを使用して、次のような操作を行います。

- 機密ドキュメントのダウンロード、切り取り、コピー、印刷をブロックします。

- 危険なセッション動作を監視します。

- 機密性の高いファイルのラベル付けが必要です。

- Microsoft Defender for Cloud Apps からのシグナルを使用して、次のような操作を行います。

- サインインの頻度:

- 先進認証の既定のサインイン頻度を変更する機能。

- 永続的なブラウザー セッション:

- ユーザーがブラウザー ウィンドウを閉じてから再度開いた後もサインインしたままにできます。

- 継続的アクセスの評価をカスタマイズします。

- 回復性の既定値を無効にします。

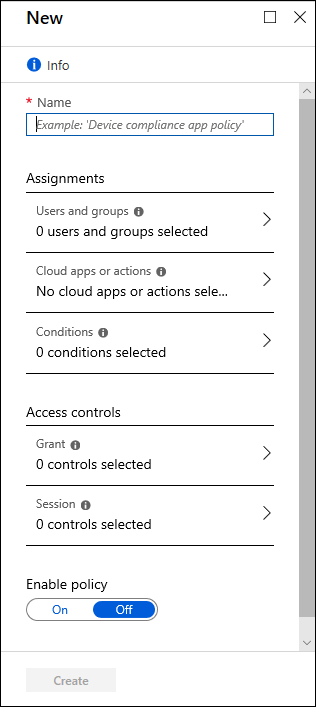

単純なポリシー

条件付きアクセス ポリシーを適用するには、少なくとも次のものが含まれている必要があります。

- ポリシーの名前

-

割り当て

- ポリシーを適用するユーザーまたはグループ

- ポリシーを適用するターゲット リソース

-

アクセス制御

- コントロールの許可またはブロック

この記事 の一般的な条件付きアクセス ポリシーには、 ほとんどの組織に役立つ可能性のあるポリシーが含まれています。