条件付きアクセスの最適化エージェントは、すべてのユーザーとアプリケーションが条件付きアクセス ポリシーによって保護されるようにするのに役立ちます。 ゼロ トラストと Microsoft の学習に合わせたベスト プラクティスに基づいて、ポリシーと変更が推奨されます。

条件付きアクセスの最適化エージェントは、多要素認証 (MFA) の要求、デバイス ベースの制御 (デバイス コンプライアンス、アプリ保護ポリシー、ドメイン参加済みデバイス) の適用、レガシ認証とデバイス コード フローのブロックなどのポリシーを評価します。 エージェントは、既存のすべての有効なポリシーを評価して、同様のポリシーの潜在的な統合を提案します。 エージェントが提案を識別したら、ワンクリック是正を使ってエージェントに関連ポリシーを更新させることができます。

Prerequisites

- 少なくとも Microsoft Entra ID P1 ライセンスが必要です。

- 使用可能な セキュリティ コンピューティング ユニット (SCU) が必要です。

- 平均して、各エージェントの実行で消費される SCU は 1 つ未満です。

- エージェントを初めてアクティブ化するには、 セキュリティ管理者 または グローバル管理者が必要です。

-

条件付きアクセス管理者にセキュリティCopilot アクセスを割り当てることができます。これによって、条件付きアクセス管理者もエージェントを使用できるようになります。

- 詳細については、「Security Copilot へのアクセスを割り当てる」を参照してください

- グローバル閲覧者 ロールと セキュリティ閲覧者 ロールは、エージェントと提案を表示できますが、アクションを実行することはできません。

- グローバル管理者、 セキュリティ管理者、 条件付きアクセス管理者 の各ロールは、エージェントを表示し、提案に対してアクションを実行できます。

- デバイス ベースのコントロールには 、Microsoft Intune ライセンスが必要です。

- Microsoft Security Copilot でプライバシーとデータ セキュリティを確認する

Limitations

- アカウントを使用して、Privileged Identity Management (PIM) を使用してロールのアクティブ化を必要とするエージェントを設定しないでください。 永続的なアクセス許可を持たないアカウントを使用すると、エージェントの認証エラーが発生する可能性があります。

- エージェントを起動すると、エージェントを停止または一時停止することはできません。 実行には数分かかる場合があります。

- ポリシー統合の場合、各エージェントの実行では、同様の 4 つのポリシー ペアのみが検索されます。

- エージェントは現在、これを有効化したユーザーとして実行されます。

- Microsoft Entra 管理センターからエージェントを実行することをお勧めします。

- スキャンは 24 時間に制限されます。

- エージェントからの提案をカスタマイズまたはオーバーライドすることはできません。

- エージェントは、1 回の実行で最大 300 人のユーザーと 150 のアプリケーションを確認できます。

動作方法

条件付きアクセスの最適化エージェントは、過去 24 時間の新しいユーザーとアプリケーションのテナントをスキャンし、条件付きアクセス ポリシーが適用されるかどうかを判断します。 エージェントが条件付きアクセス ポリシーによって保護されていないユーザーまたはアプリケーションを見つけた場合は、条件付きアクセス ポリシーの有効化や変更など、推奨される次の手順が提供されます。 提案、エージェントがソリューションを識別した方法、およびポリシーに含まれる内容を確認できます。

エージェントが実行されるたびに、次の手順が実行されます。 最初のスキャン手順では、SCU は使用されません。

- エージェントは、テナント内のすべての条件付きアクセス ポリシーをスキャンします。

- エージェントは、ポリシーのギャップと、ポリシーを組み合わせることができるかどうかを確認します。

- エージェントは以前の提案を確認するため、同じポリシーが再度提案されることはありません。

エージェントが、以前に提案されていないものを識別した場合は、次の手順を実行します。 エージェントアクションステップはSKUを消費します。

- エージェントは、統合可能なポリシーギャップまたはポリシーのペアを識別します。

- エージェントは、指定したカスタム命令を評価します。

- エージェントは、レポート専用モードで新しいポリシーを作成するか、カスタム命令によって提供されるロジックを含め、ポリシーを変更するための提案を提供します。

Tip

2 つのポリシーが 2 つ以下の条件または制御によって異なる場合は、統合できます。

エージェントによって識別されるポリシーの提案は次のとおりです。

- MFA を要求する: エージェントは、MFA を必要とし、ポリシーを更新できる条件付きアクセス ポリシーの対象になっていないユーザーを識別します。

- デバイス ベースの制御が必要: エージェントは、デバイス コンプライアンス、アプリ保護ポリシー、ドメイン参加済みデバイスなどのデバイス ベースの制御を適用できます。

- レガシ認証をブロックする: レガシ認証を持つユーザー アカウントのサインインがブロックされます。

- デバイス コード フローをブロックする: エージェントは、デバイス コード フロー認証をブロックするポリシーを探します。

- 危険なユーザー: エージェントは、リスクの高いユーザーに対してセキュリティで保護されたパスワードの変更を要求するポリシーを提案します。 Microsoft Entra ID P2 ライセンスが必要です。

- 危険なサインイン: エージェントは、リスクの高いサインインに多要素認証を要求するポリシーを提案します。Microsoft Entra ID P2 ライセンスが必要です。

- ポリシーの統合: エージェントはポリシーをスキャンし、重複する設定を識別します。 たとえば、同じ許可制御を持つポリシーが複数ある場合、エージェントはそれらのポリシーを 1 つに統合することを提案します。

Important

管理者が提案を明示的に承認しない限り、エージェントは既存のポリシーに変更を加えません。

エージェントによって提案されたすべての 新しい ポリシーは、レポート専用モードで作成されます。

作業の開始

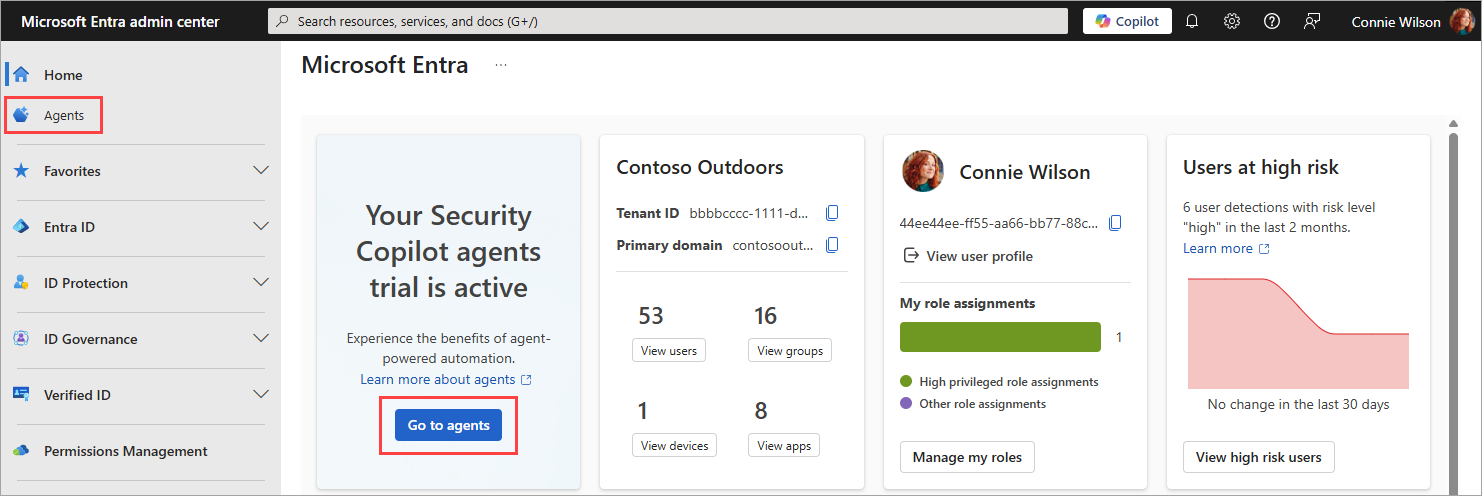

少なくともセキュリティ管理者として Microsoft Entra 管理センターにサインインします。

新しいホーム ページで、エージェント通知カードから [ エージェントに移動 ] を選択します。

- 左側のナビゲーション メニューから [エージェント] を選択することもできます。

[条件付きアクセスの最適化エージェント] タイルで [ 詳細の表示 ] を選択します。

[ エージェントの開始] を選択して、最初の実行を開始します。

- PIM によってアクティブ化されたロールを持つアカウントを使用しないでください。

- 画面の右上に "エージェントが最初の実行を始めています" というメッセージが表示されます。

- 最初の実行が完了するまでに数分かかる場合があります。

エージェントの概要ページが読み込まれると、[最近使った候補] ボックスに 候補 が表示されます。 提案が特定された場合は、ポリシーを確認し、ポリシーへの影響を判断し、必要に応じて変更を適用できます。 詳細については、「 条件付きアクセス エージェントの提案を確認して承認する」を参照してください。

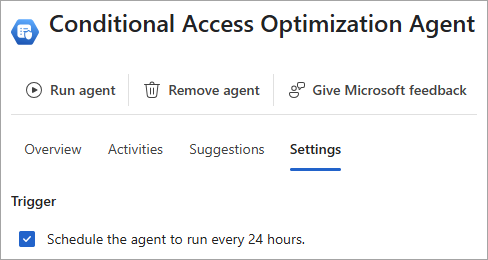

Settings

エージェントが有効になったら、いくつかの設定を調整できます。 この設定には、Microsoft Entra 管理センターの 2 つの場所からアクセスできます。

- [エージェント]>[条件付きアクセス最適化エージェント]>[設定] から。

- [条件付きアクセス] から>ポリシーの概要設定の下にある >] カードを選択します。

エージェントの機能

既定では、条件付きアクセス最適化エージェントは レポート専用モードで新しいポリシーを作成できます。 この設定を変更して、管理者が新しいポリシーを作成する前に承認する必要があります。 ポリシーは引き続きレポート専用モードで作成されますが、管理者の承認後にのみ作成されます。 ポリシーへの影響を確認したら、エージェント エクスペリエンスまたは条件付きアクセスから直接ポリシーを有効にすることができます。

Trigger

エージェントは、最初に構成された時間に基づいて 24 時間ごとに実行するように構成されます。 トリガーの設定をオフに切り替え、実行するタイミングに戻すことで、特定の時刻に実行できます。

監視する Microsoft Entra オブジェクト

Microsoft Entra オブジェクトの下にあるチェック ボックスを使用して、ポリシーの推奨事項を作成するときにエージェントが監視する必要がある内容を指定します。 既定では、エージェントは、過去 24 時間にわたってテナント内の新しいユーザーとアプリケーションの両方を検索します。

エージェントの機能

既定では、条件付きアクセス最適化エージェントはレポート専用モードで新しいポリシーを作成できます。 この設定を変更して、管理者が新しいポリシーを作成する前に承認する必要があります。 ポリシーは引き続きレポート専用モードで作成されますが、管理者の承認後にのみ作成されます。 ポリシーへの影響を確認したら、エージェント エクスペリエンスまたは条件付きアクセスから直接ポリシーを有効にすることができます。

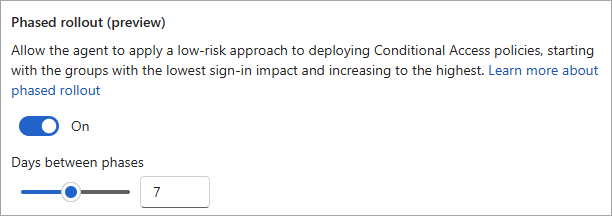

段階的なロールアウト (プレビュー)

エージェントがレポート専用モードで新しいポリシーを作成すると、ポリシーは段階的にロールアウトされるため、新しいポリシーの効果を制御および監視できます。 段階的ロールアウトは既定でオンになっています。

スライダーをドラッグするか、テキスト ボックスに日数を入力して、各フェーズの間の日数を変更できます。 変更を行った後、ページの下部にある [保存 ] ボタンを選択します。 各フェーズ間の日数は、すべてのフェーズで同じです。 ロールアウトを一時停止する必要がある場合に備えて、次のフェーズが開始される前に影響を監視するのに十分な時間で段階的なロールアウトを開始していることを確認します。そのため、ロールアウトは週末または休日に開始されません。

ID とアクセス許可

エージェントの ID とアクセス許可に関して考慮すべきいくつかの重要なポイントがあります。

エージェントは、 テナントでエージェントを有効にしたユーザーの ID とアクセス許可で実行されます。

Just-In-Time 昇格に PIM による昇格が必要なアカウントは使用しないでください。 エージェントの実行時に、そのユーザーが適切なロールに昇格していない場合、実行は失敗します。

セキュリティ管理者ロールとグローバル管理者ロールは、既定で Security Copilot にアクセスできます。 条件付きアクセス管理者には、セキュリティ のCopilot アクセスを割り当てることができます。 この承認により、条件付きアクセス管理者もエージェントを使用できるようになります。 詳細については、「セキュリティCopilotのアクセスの割り当て」を参照してください。

ポリシーにユーザーを追加する提案を承認したユーザーは、ポリシーにユーザーを追加する新しいグループの所有者になります。

エージェントによって実行されたアクションの監査ログは、エージェントを有効にしたユーザーに関連付けられます。 エージェントを開始したアカウントの名前は、設定の [ID とアクセス許可 ] セクションで確認できます。

カスタム手順

オプションの [ ユーザー設定の指示 ] フィールドを使用して、ニーズに合わせてポリシーを調整できます。 この設定を使用すると、実行の一部としてエージェントにプロンプトを表示できます。 これらの手順を使用して、特定のユーザー、グループ、ロールを含めたり除外したりできます。 このフィールドは、MFA を必要とするポリシーなど、特定の種類のポリシーにのみ例外を適用するなど、例外を追加するためにも使用できます。

カスタム命令に含めるユーザーまたはグループのオブジェクト ID を使用することもできます。 カスタム命令に含まれる特定のオブジェクト ID はすべて検証されます。 カスタム命令の例:

- "多要素認証を必要とするポリシーから "Break Glass" グループのユーザーを除外します。

- "オブジェクト ID dddddddd-3333-4444-5555-eeeeeeeee を持つユーザーをすべてのポリシーから除外する"

カスタム手順の使用方法の詳細については、次のビデオを参照してください。

エージェントが頻繁に更新されるため、ビデオ内の一部のコンテンツは変更される可能性があることに注意してください。

エージェントの削除

条件付きアクセスの最適化エージェントを使用しなくなった場合は、エージェント ウィンドウの上部にある [ エージェントの削除 ] を選択します。 既存のデータ (エージェント アクティビティ、提案、メトリック) は削除されますが、エージェントの提案に基づいて作成または更新されたすべてのポリシーはそのまま残ります。 以前に適用された提案は変更されず、エージェントによって作成または変更されたポリシーを引き続き使用できます。

フィードバックの提供

エージェント ウィンドウの上部にある [ Microsoft フィードバックの提供 ] ボタンを使用して、エージェントに関するフィードバックを Microsoft に提供します。

FAQs

条件付きアクセス最適化エージェントと Copilot Chat を使用する必要がある場合

どちらの機能も、条件付きアクセス ポリシーに関するさまざまな分析情報を提供します。 次の表に、2 つの機能の比較を示します。

| Scenario | 条件付きアクセスの最適化エージェント | Copilot チャット |

|---|---|---|

| 一般的なシナリオ | ||

| テナント固有の構成を利用する | ✅ | |

| 高度な推論 | ✅ | |

| オンデマンド分析情報 | ✅ | |

| 対話型のトラブルシューティング | ✅ | |

| 継続的なポリシー評価 | ✅ | |

| 自動化された改善の提案 | ✅ | |

| CA のベスト プラクティスと構成に関するガイダンスを取得する | ✅ | ✅ |

| 特定のシナリオ | ||

| 保護されていないユーザーまたはアプリケーションを事前に特定する | ✅ | |

| すべてのユーザーに対して MFA とその他のベースライン制御を適用する | ✅ | |

| CA ポリシーの継続的な監視と最適化 | ✅ | |

| ボタンひとつでポリシー変更 | ✅ | |

| 既存の CA ポリシーと割り当てを確認する (ポリシーは Alice に適用されますか? | ✅ | ✅ |

| ユーザーのアクセスのトラブルシューティング (Alice が MFA を求められた理由) | ✅ |

エージェントをアクティブ化しましたが、アクティビティの状態に "失敗" と表示されます。 どうしたんですか。

Privileged Identity Management (PIM) によるロールのアクティブ化を必要とするアカウントでエージェントが有効になっている可能性があります。 そのため、エージェントが実行を試みたときに、その時点でアカウントに必要なアクセス許可がないため、失敗しました。 PIM アクセス許可の有効期限が切れた場合は、再認証を求められます。

この問題を解決するには、エージェントを削除してから、Security Copilot アクセスの永続的なアクセス許可を持つユーザー アカウントでエージェントを再度有効にします。 詳細については、「セキュリティCopilotのアクセスの割り当て」を参照してください。

![[詳細の表示] ボタンが強調表示されている [条件付きアクセス エージェント] タイルのスクリーンショット。](media/agent-optimization/view-details.png)

![[条件付きアクセスの最適化の開始エージェント] ページを示すスクリーンショット。](media/agent-optimization/start-agent.png)

![[レビューの提案] ボタンが強調表示されているエージェントの概要と最近の提案のスクリーンショット。](media/agent-optimization/review-suggestions.png)

![条件付きアクセスの最適化エージェント設定の [ID とアクセス許可] セクションのスクリーンショット。](media/agent-optimization/identity-permissions.png)