この記事では、Microsoft Entra ID の Authenticator でのパスキーの使用を有効にして適用する手順の一覧を示します。 まず、認証方法ポリシーを更新して、ユーザーが Authenticator でパスキーを使用して登録およびサインインできるようにします。 その後、条件付きアクセス認証の強度ポリシーを使用して、ユーザーが機密リソースにアクセスするときにパスキー サインインを適用できます。

要件

Android 14 以降または iOS 17 以降。

クロスデバイス登録と認証の場合:

- 両方のデバイスでBluetoothが有効になっている必要があります。

- 組織では、次の 2 つのエンドポイントへのインターネット接続を許可する必要があります。

https://cable.ua5v.comhttps://cable.auth.com

注

認証を有効にした場合、ユーザーはクロスデバイス登録を利用できません。

FIDO2 のサポートの詳細については、「Microsoft Entra IDを使用した FIDO2 認証のサポート」を参照してください。

注

条件付きアクセス ポリシーの一部で「デバイスを準拠しているとマークすることを要求する」コントロールが付与されている場合、Microsoft Authenticator アプリから UserAuthenticationMethod.Read スコープへのアクセスはブロックされません。 Authenticator は、ユーザーが構成できる資格情報を決定するために、Authenticator の登録中に UserAuthenticationMethod.Read スコープにアクセスする必要があります。 認証システムでは、資格情報を登録するために UserAuthenticationMethod.ReadWrite にアクセスする必要がありますが、デバイスを準拠としてマークする必要があるチェックをスキップすることはありません。

管理センターで Authenticator のパスキーを有効にする

認証ポリシー管理者以上として Microsoft Entra 管理センターにサインインします。

Entra ID>認証方法>認証方法ポリシーを参照します。

[パスキー (FIDO2)] の方法で、[すべてのユーザー] または [グループの追加] を選択し、特定のグループを選択します。 セキュリティ グループのみがサポートされています。

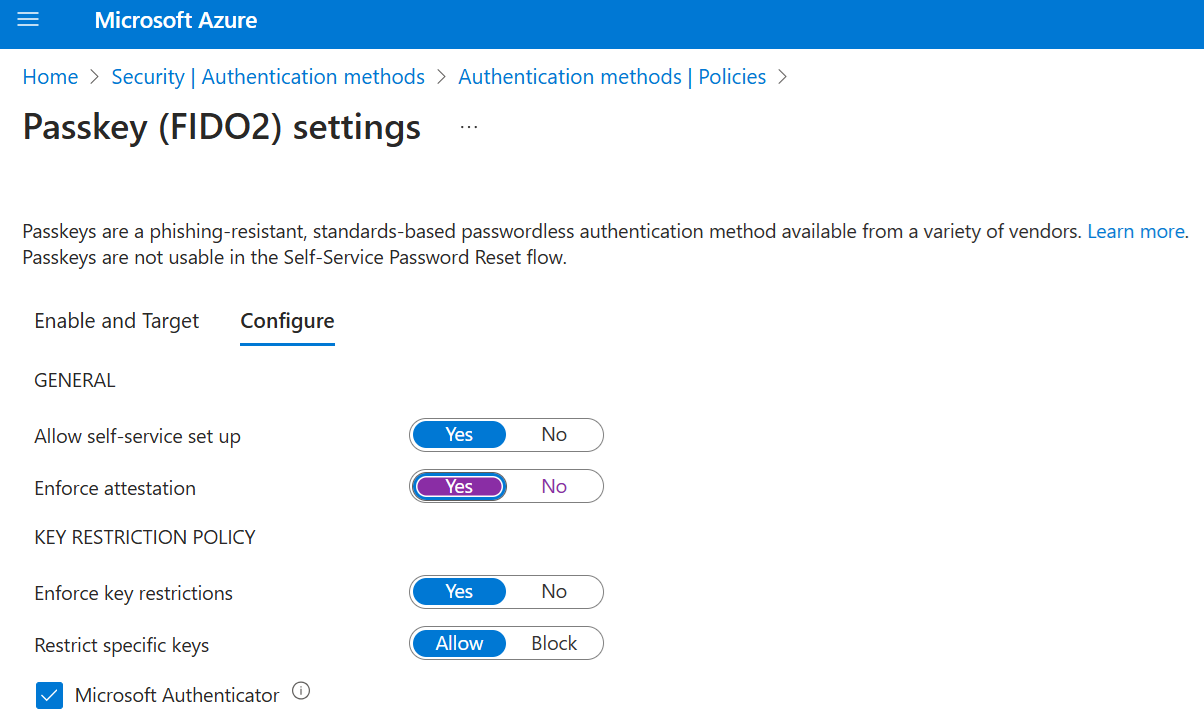

[構成] タブで:

[セルフサービス セットアップを許可する] を [はい] に設定します。 なしに設定されている場合、認証方法ポリシーでパスキー (FIDO2) が有効になっている場合でも、セキュリティ情報を使用してパスキーを登録することはできません。

[構成証明の適用] を [はい] または [いいえ] に設定します。 ユーザーは保証されたパスキーのみを Authenticator アプリに直接登録できます。 クロスデバイス登録フローでは、認証済みパスキーの登録はサポートされていません。

パスキー (FIDO2) ポリシーで構成証明が有効になっている場合、Microsoft Entra ID は作成されるパスキーの正当性の検証を試みます。 ユーザーが Authenticator にパスキーを登録している場合、認証は、正規の Authenticator アプリが Apple および Google サービスを使用してパスキーを作成したことを確認します。 詳細は次のとおりです。

iOS: Authenticator の証明では、iOS アプリアテストサービス を使って、パスキーを登録する前に Authenticator アプリの正当性を確認します。

Android:

- Play Integrity 構成証明の場合、Authenticator 構成証明は、Play Integrity API を使用して Authenticator アプリの正当性を確認してから、パスキーを登録します。

- キー構成証明の場合、Authenticator 構成証明は、Android によるキー構成証明を使用して、登録対象のパスキーがハードウェアでサポートされていることを確認します。

注

iOS と Android のいずれでも、Authenticator 構成証明は Apple および Google のサービスを利用して、Authenticator アプリの信びょう性を検証します。 サービスの使用率が高いと、パスキーの登録が失敗する可能性があり、ユーザーはもう一度やり直す必要があります。 Apple および Google のサービスが停止している場合、Authenticator 構成証明は、サービスが復旧するまで構成証明を必要とする登録をブロックします。 Google Play Integrity サービスの状態を監視するには、「Google Play ステータス ダッシュボード」を参照してください。 iOS App Attest サービスの状態を監視するには、「システム ステータス」を参照してください。

キーの制限 登録と認証の両方で特定のパスキーの使いやすさを設定します。 キー制限の適用 を No に設定すると、ユーザーは Authenticator アプリで直接パスキーの登録を含め、サポートされているパスキーを登録できます。 [キー制限の適用] を [はい] に設定し、既にアクティブなパスキーの使用がある場合は、現在使用されているパスキーの AAGUID を収集して追加する必要があります。

[特定のキーを制限する] を [許可] に設定した場合、Microsoft Authenticator を選択して、Authenticator アプリの AAGUID をキー制限の一覧に自動的に追加します。 次の AAGUID を手動で追加して、ユーザーが Authenticator アプリにサインインするか、セキュリティ情報のガイド付きフローを使用して、Authenticator にパスキーを登録できるようにすることもできます。

- Android 用 Authenticator:

de1e552d-db1d-4423-a619-566b625cdc84 - iOS 用の Authenticator:

90a3ccdf-635c-4729-a248-9b709135078f

キーの制限を変更し、以前は許可していた AAGUID を削除すると、許可された方法を前に登録していたユーザーはサインインに使用できなくなります。

注

キーの制限をオフにする場合は、Microsoft Authenticator チェック ボックスをオフにして、ユーザーが セキュリティ情報で Authenticator アプリにパスキーを設定するように求めないようにします。

- Android 用 Authenticator:

構成が完了したら、[保存] を選択します。

保存しようとするとエラーが表示される場合は、1 回の操作で複数のグループを 1 つのグループに置き換え、もう一度 [保存] を選択します。

Graph Explorer を使用して Authenticator でのパスキーを有効にする

Microsoft Entra 管理センターを使用するだけでなく、Graph Explorer を使用して Authenticator でのパスキーを有効にすることもできます。 少なくとも 認証ポリシー管理者 ロールが割り当てられている場合は、認証システムの AAGUID を許可するように認証方法ポリシーを更新できます。

Graph Explorer を使用してポリシーを構成するには、次の手順を実行します。

Graph Explorer にサインインして、Policy.Read.All および Policy.ReadWrite.AuthenticationMethod のアクセス許可に同意します。

認証方法ポリシーを取得します:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2認証の強制を無効にし、Authenticator の AAGUID のみを許可するようにキー制限を適用するには、次の要求本文を使用して

PATCH操作を実行します。PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": true, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }パスキー (FIDO2) ポリシーが正しく更新されていることを確認してください。

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Authenticator で Bluetooth の使用をパスキーに制限する

一部の組織では、パスキーの使用を含む Bluetooth の使用を制限しています。 このような場合、組織がパスキー許可するには、パスキー対応の FIDO2 認証システムとの Bluetooth ペアリングのみを許可します。 Bluetooth の使用をパスキーのみにする構成方法について詳しくは、「Bluetooth が制限された環境でのパスキー」を参照してください。

パスキーを削除する

ユーザーが Authenticator でパスキーを削除すると、そのパスキーはユーザーのサインイン方法からも削除されます。 認証ポリシー管理者は、次の手順に従ってユーザーの認証方法からパスキーを削除することもできますが、Authenticator からパスキーは削除されません。

Microsoft Entra 管理センターにサインインし、パスキーを削除する必要があるユーザーを検索します。

[認証方法]を選択し、パスキー 右クリックして、[の削除]選択します。

ユーザーが自分で Authenticator でパスキーの削除を開始した場合を除き、デバイス上の Authenticator でもパスキーを削除する必要があります。

Authenticator でパスキーを使用してサインインを強制する

機密リソースにアクセスする際に、ユーザーにパスキーを使用してサインインさせるには、組み込みのフィッシングに強い認証強度を使用するか、次の手順に従ってカスタム認証強度を作成します。

条件付きアクセス管理者として Microsoft Entra 管理センターにサインインします。

Entra ID>認証方法>認証の強度にアクセスします。

[新しい認証強度] を選びます。

新しい認証強度のわかりやすい名前を指定します。

必要に応じて、説明を入力します。

パスキー (FIDO2)を選択し、詳細オプションを選択します。

[フィッシングに強い MFA 強度]を選択するか、Authenticator でパスキーの AAGUID を追加します。

- Android 用 Authenticator:

de1e552d-db1d-4423-a619-566b625cdc84 - iOS 用の Authenticator:

90a3ccdf-635c-4729-a248-9b709135078f

- Android 用 Authenticator:

[次 を選択し、ポリシーの構成を確認します。