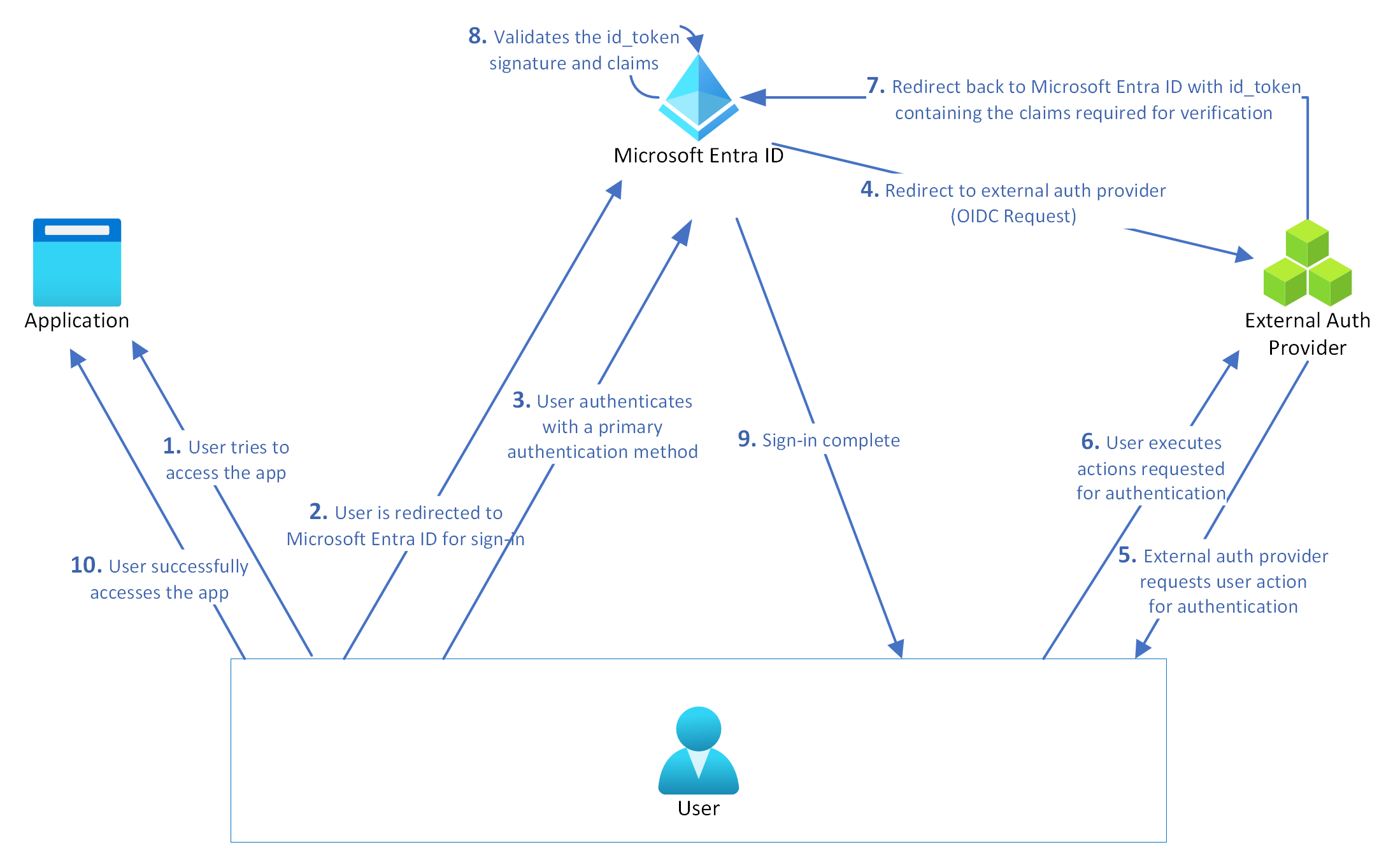

外部認証方法 (EAM) は、ユーザーが Microsoft Entra ID に署名する場合、多要素認証 (MFA) の要件を満たす外部プロバイダーを選択できるようにします。 EAMは、条件付きアクセスポリシー、Microsoft Entra ID 保護のリスクベースの条件付きアクセスポリシー、Privileged Identity Management(PIM)のアクティベーション、およびアプリケーション自体がMFAを必要とする場合のMFA要件を満たすことができます。

EAM がフェデレーションと異なるのは、ユーザー ID が Microsoft Entra ID で生成され管理される点です。 フェデレーションでは、ID は外部の ID プロバイダーで管理されます。 EAM には、少なくとも Microsoft Entra ID P1 ライセンスが必要です。

重要

改善をサポートするために EAM プレビューを更新しています。 機能強化の一環として、EAM でサインインする一部のユーザーに影響を与える可能性のあるバックエンド移行を実行します。 詳細については、「 EAM の認証方法の登録」を参照してください。 2025 年 9 月に改善がロールアウトされます。

EAM を構成するために必要なメタデータ

EAM を作成するには、外部認証プロバイダーから次の情報が必要です。

アプリケーション ID は、一般的にはプロバイダーのマルチテナント アプリケーションで、統合の一部として使用されます。 テナントのこのアプリケーションには、管理者の同意が必要です。

クライアント ID は、認証を要求する Microsoft Entra ID を識別するために、認証統合の一部として使用されるプロバイダーの識別子です。

探索 URL は、外部認証プロバイダーの OpenID Connect (OIDC) 検出エンドポイントです。

アプリの登録を設定する方法の詳細については、「 Microsoft Entra ID を使用して新しい外部認証プロバイダーを構成する」を参照してください。

重要

kid (キー ID) プロパティが、id_tokenの JSON Web トークン (JWT) ヘッダーと、プロバイダーのjwks_uriから取得した JSON Web キー セット (JWKS) の両方で base64 でエンコードされていることを確認します。 このエンコードアラインメントは、認証プロセス中にトークン署名をシームレスに検証するために不可欠です。 配置が間違うと、キーの一致または署名の検証に問題が発生する可能性があります。

Microsoft Entra 管理センターで EAM を管理する

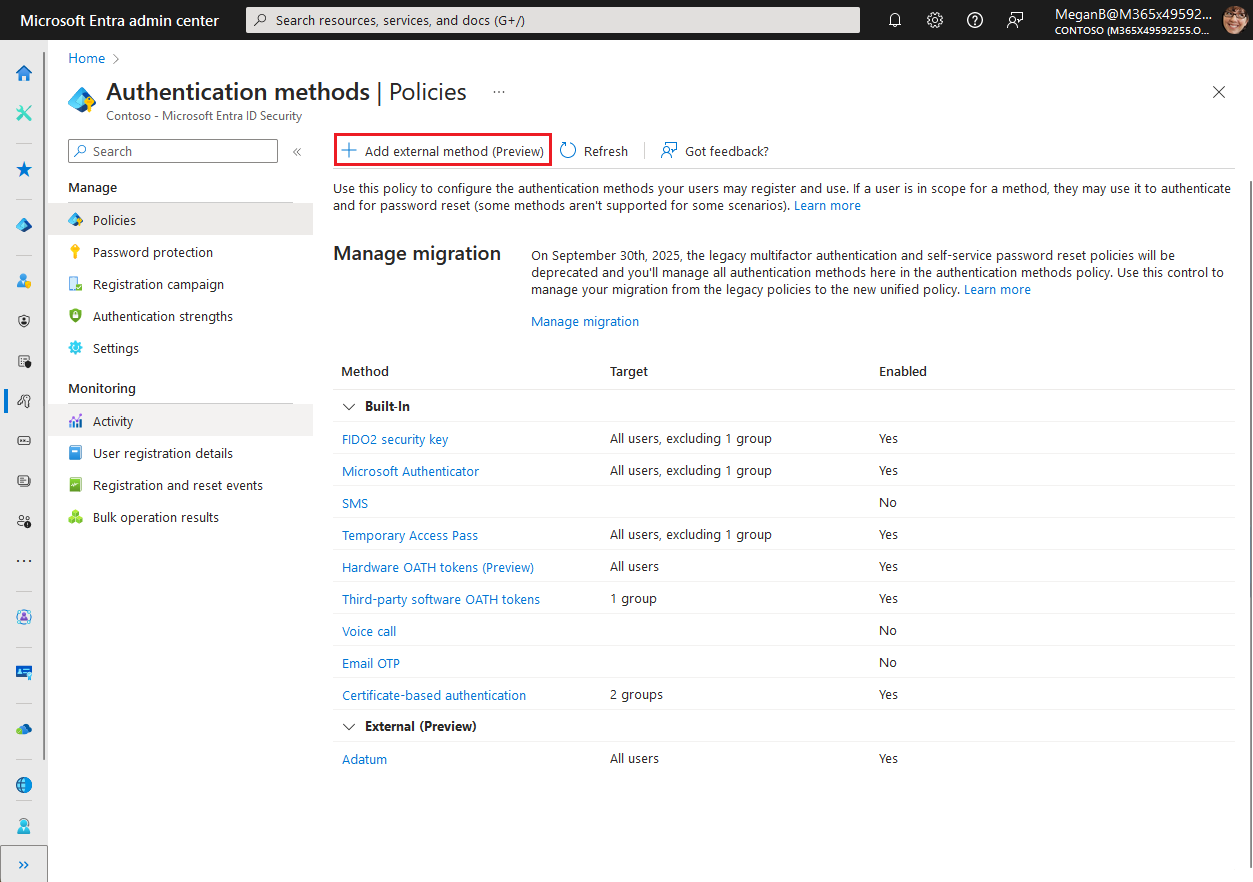

EAM は、組み込みのメソッドと同様に、Microsoft Entra ID 認証メソッド ポリシーで管理されます。

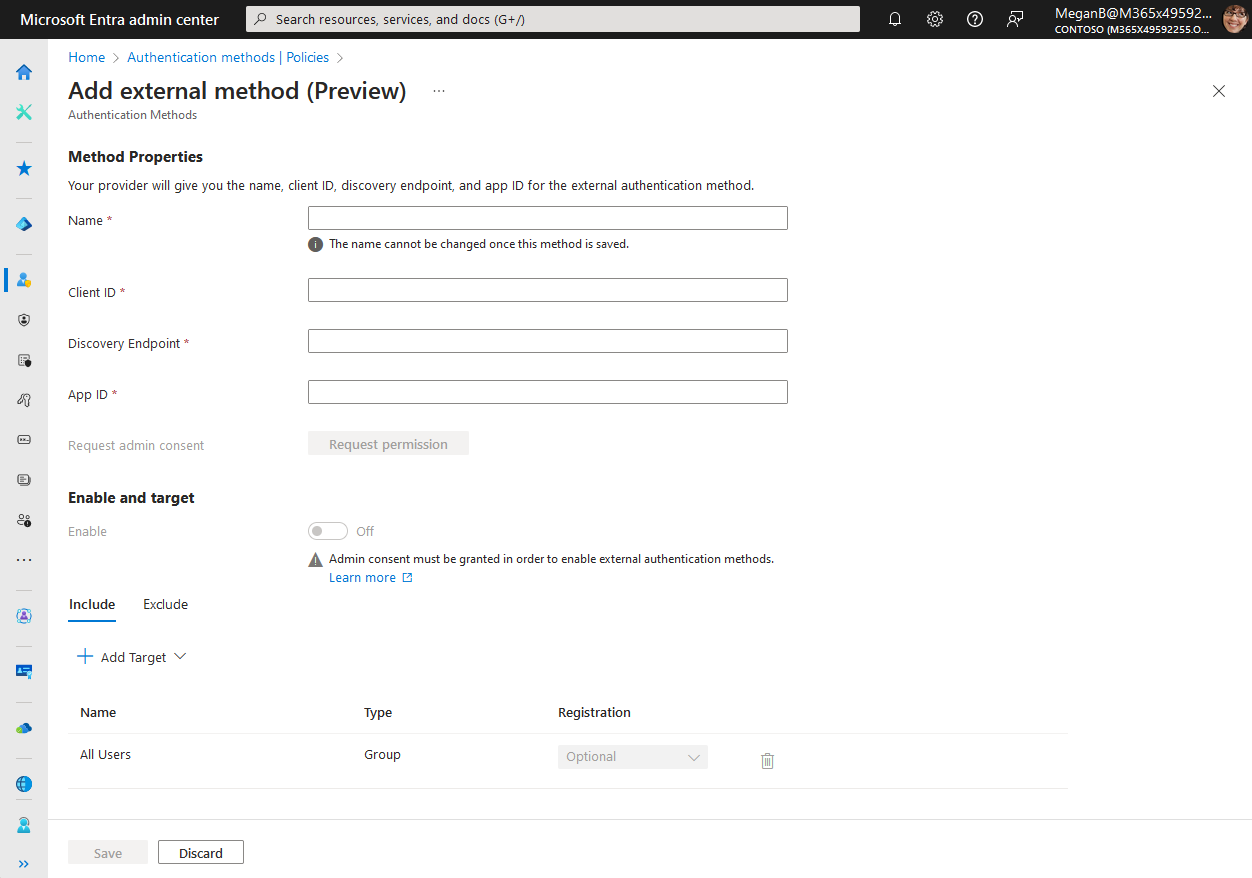

管理センターで EAM を作成する

管理センターで EAM を作成する前に、EAM を構成するためのメタデータがあることを確認してください。

Microsoft Entra 管理センターに特権ロール管理者以上としてサインインします。

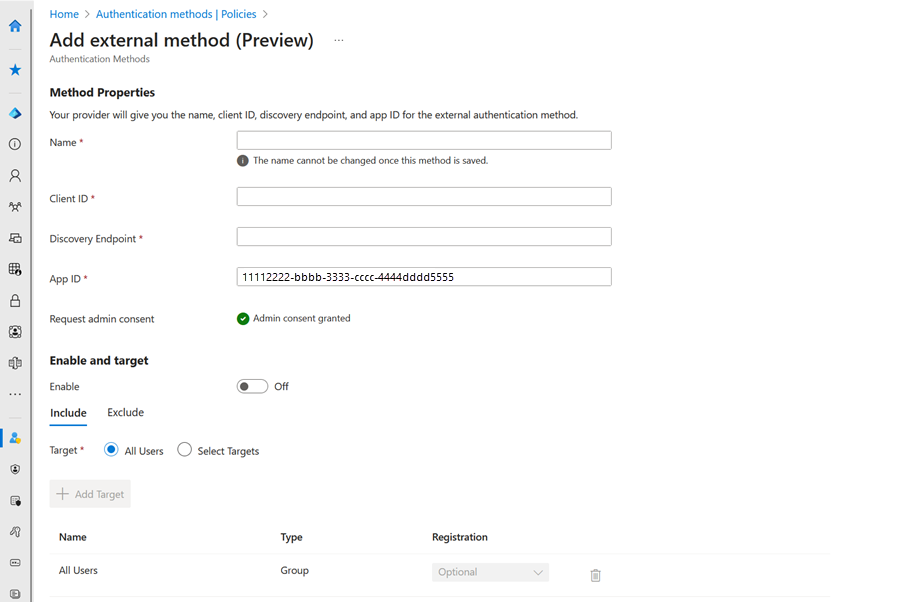

Entra ID>認証方法>外部方法を追加する(プレビュー) に移動します。

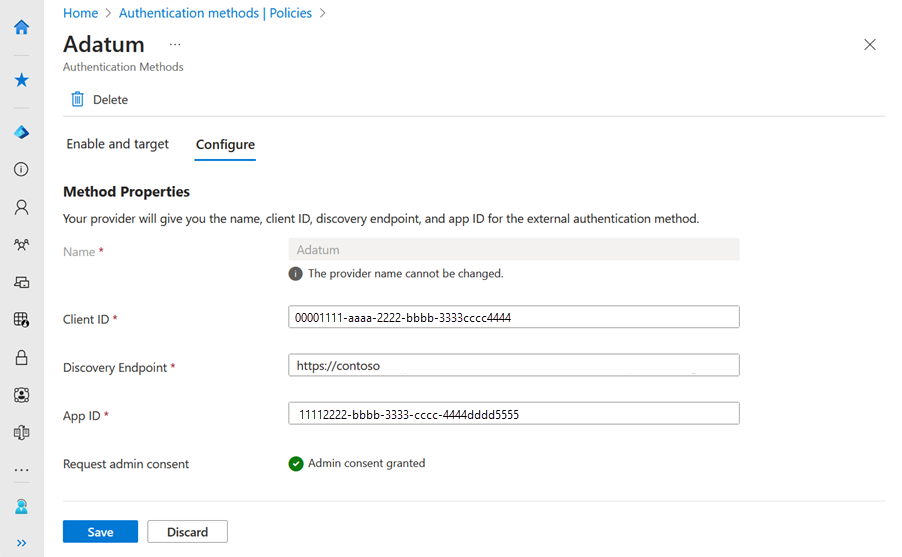

プロバイダーからの構成情報に基づいてメソッドのプロパティを追加します。 次に例を示します。

- 名前: Adatum

- クライアント ID: 00001111-aaaa-2222-bbbb-3333cccc4444

- 探索エンドポイント:

https://adatum.com/.well-known/openid-configuration - アプリ ID: 11112222-bbbb-3333-cccc-4444dddd5555

重要

ユーザーには、メソッド ピッカーに表示名が表示されます。 メソッドの作成後に名前を変更することはできません。 表示名は一意である必要があります。

プロバイダーのアプリケーションに対する管理者の同意を付与するには、少なくとも特権ロール管理者ロールが必要です。 同意の付与に必要なロールがない場合でも、認証方法を保存することはできますが、同意が付与されるまで有効にすることはできません。

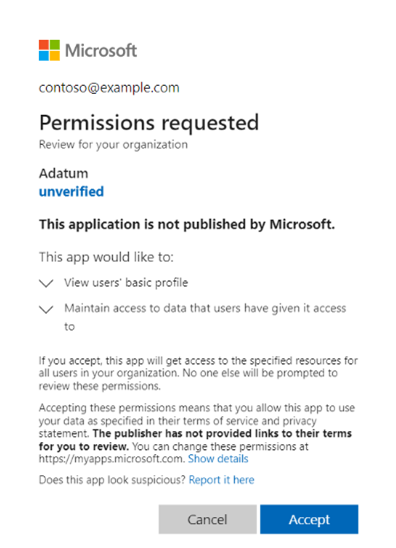

プロバイダーからの値を入力した後、ボタンを押して、正しく認証するために必要な情報をユーザーから読み取ることができるように、アプリケーションに管理者の同意を付与するよう要求します。 管理者アクセス許可を持つアカウントでサインインし、プロバイダーのアプリケーションに必要なアクセス許可を付与するよう要求されます。

サインインした後、[ 同意 する] を選択して管理者の同意を付与します。

同意を付与する前に、プロバイダーのアプリケーションで要求されているアクセス許可を確認できます。 管理者の同意を付与し、変更が複製されると、管理者の同意が付与されたことを示すためにページが更新されます。

アプリケーションにアクセス許可がある場合は、保存する前にメソッドを有効にすることもできます。 そうでない場合は、メソッドを無効の状態で保存し、アプリケーションの同意が付与された後に有効にする必要があります。

メソッドが有効になると、範囲内のすべてのユーザーが MFA プロンプトに対してこのメソッドを選択できるようになります。 プロバイダーからのアプリケーションの同意が承認されていない場合、そのメソッドでのサインインは失敗します。

アプリケーションが削除されたり、アクセス許可がなくなったりすると、ユーザーにエラーが表示され、サインインに失敗します。 メソッドは使用できません。

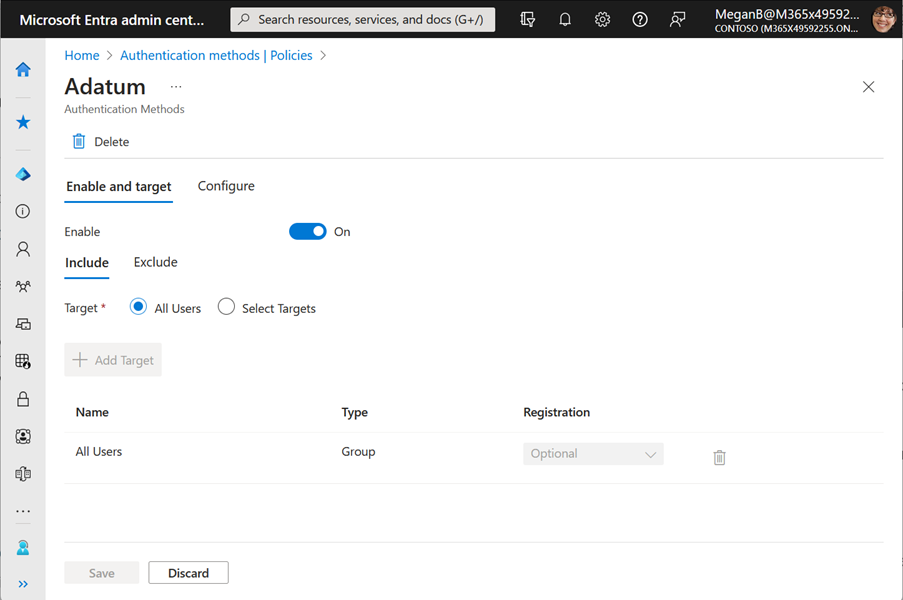

管理センターで EAM を構成する

Microsoft Entra 管理センターで EAM を管理するには、認証方法ポリシーを開きます。 メソッド名を選択すると、構成オプションが開きます。 どのユーザーをこのメソッドに含めるか、除外するかを選択することができます。

管理センターで EAM を削除する

ユーザーが EAM を使用できないようにする場合は、次のような方法があります。

- [有効にする] を [オフ] に設定して、メソッド構成を保存します

- [削除] を選択してメソッドを削除する

Microsoft Graph を使用して EAM を管理する

Microsoft Graph を使用して認証方法ポリシーを管理するには、Policy.ReadWrite.AuthenticationMethod アクセス許可が必要です。 詳細については、「authenticationMethodsPolicy を更新する」を参照してください。

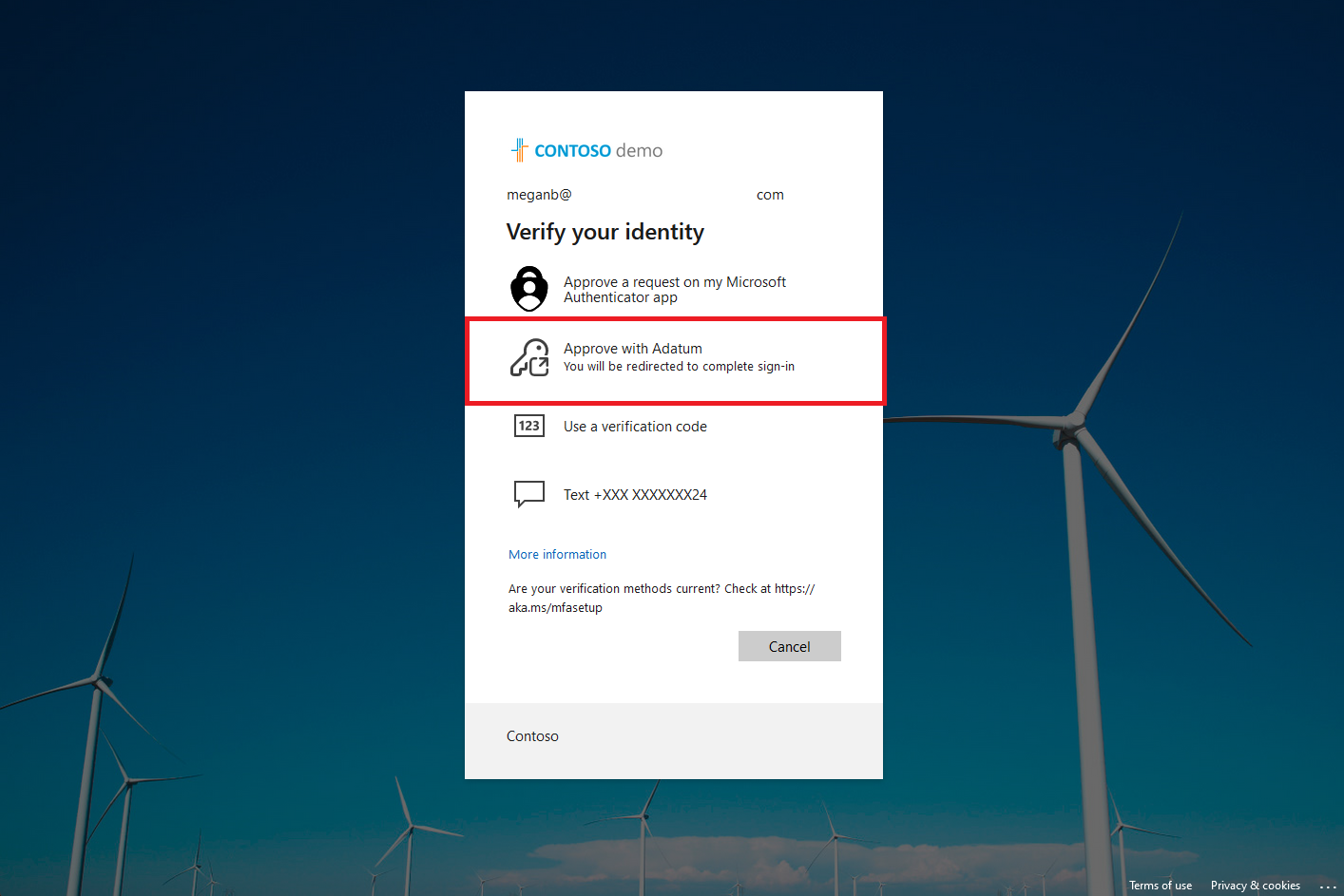

ユーザー エクスペリエンス

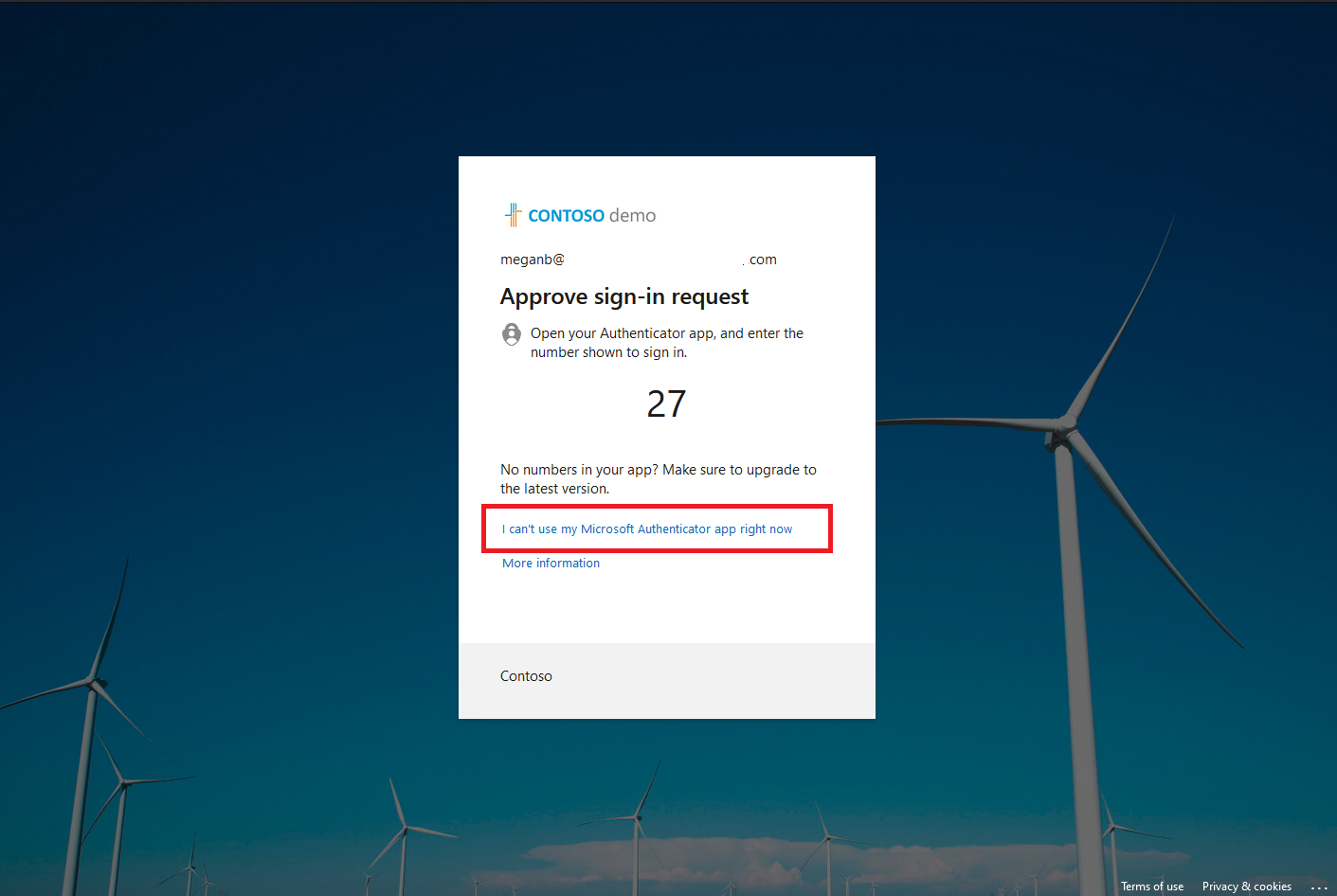

EAM が有効になっているユーザーは、サインイン時に EAM を使用でき、多要素認証が必要です。

ユーザーが他の方法でサインインし、システムが優先する MFA が有効になっている場合、既定の順序で他の方法が表示されます。 ユーザーは別の方法を使用することを選択し、EAM を選択することができます。 たとえば、ユーザーが別の方法として Authenticator を有効にしている場合、数値の一致が要求されます。

ユーザーが他の方法を有効にしていない場合は、EAM を選択するだけです。 外部認証プロバイダーにリダイレクトされ、認証が完了します。

認証方法 EAM の登録

EAM プレビューでは、EAM が有効になっているグループのメンバーであるユーザーは、EAM を使用して MFA を満たすことができます。 これらのユーザーは、認証方法の登録に関するレポートには含まれません。

Microsoft Entra ID での EAM 登録のロールアウトが進行中です。 ロールアウトが完了したら、ユーザーは MFA を満たすために使用する前に、EAM を Microsoft Entra ID に登録する必要があります。 このロールアウトの一環として、最近 EAM でサインインした EAM ユーザーは、自動的に EAM に登録済みとしてマークされます。

最近 EAM でサインインしていないユーザーは、再度使用する前に登録する必要があります。 これらのユーザーは、現在の認証設定に応じて、次回サインイン時に変更が表示される場合があります。

- EAM でのみ有効になっている場合は、続行する前に EAM の Just-In-Time 登録を完了する必要があります。

- EAM やその他の認証方法で有効になっている場合、認証のために EAM へのアクセスが失われる可能性があります。 アクセスを回復する方法は 2 つあります。

- セキュリティ情報で EAM を登録できます。

- 管理者は、Microsoft Entra 管理センターまたは Microsoft Graph を使用して、ユーザーの代わりに EAM を登録できます。

次のセクションでは、各オプションの手順について説明します。

ユーザーがセキュリティ情報に EAM を登録する方法

ユーザーは、次の手順に従って、セキュリティ情報に EAM を登録できます。

- セキュリティ情報にサインインします。

- [ + サインイン方法の追加] を選択します。

- 使用可能なオプションの一覧からサインイン方法を選択するように求められたら、[ 外部認証方法] を選択します。

- 確認画面で [次へ ] を選択します。

- 外部プロバイダーで 2 番目の要素チャレンジを完了します。 成功した場合、ユーザーはサインイン方法に EAM が一覧表示されます。

登録ウィザードを使用してユーザーが EAM を登録する方法

ユーザーがサインインすると、登録ウィザードを使用して有効になっている EAM を登録できます。 他の認証方法に対して有効になっている場合は、 別の方法を設定する>認証方法 を選択して続行する必要がある場合があります。 EAM を Microsoft Entra ID に登録するには、EAM プロバイダーで認証する必要があります。

認証が成功すると、登録が完了したことを確認するメッセージが表示され、EAM が登録されます。 ユーザーは、アクセスするリソースにリダイレクトされます。

認証に失敗した場合、ユーザーは登録ウィザードにリダイレクトされ、登録ページにエラー メッセージが表示されます。 ユーザーは、もう一度試すか、他の方法で有効になっている場合は、別のサインイン方法を選択できます。

管理者がユーザーの EAM を登録する方法

管理者は、EAM のユーザーを登録できます。 EAM にユーザーを登録する場合、ユーザーは 、セキュリティ情報 または登録ウィザードを使用して EAM を登録する必要はありません。

管理者は、ユーザーの代わりに登録を削除することもできます。 次の署名によって新しい登録がトリガーされるため、ユーザーは回復シナリオで役立つ登録を削除できます。 Microsoft Entra 管理センターまたは Microsoft Graph で EAM 登録を削除できます。 管理者は、PowerShell スクリプトを作成して、複数のユーザーの登録状態を一度に更新できます。

Microsoft Entra 管理センターの場合:

- [ユーザー]>[すべてのユーザー] の順に選択します。

- EAM に登録する必要があるユーザーを選択します。

- [ユーザー] メニューの [ 認証方法] を選択し、[ + 認証方法の追加] を選択します。

- [外部認証方法] を選択します。

- 1 つ以上の EAM を選択し、[ 保存] を選択します。

- 成功メッセージが表示され、前に選択した方法が [使用可能な認証方法] に一覧表示されます。

EAMと 条件付きアクセス カスタム コントロールを並行して使用する

EAM とカスタム コントロールは並行して操作できます。 Microsoft では、管理者に次の 2 つの条件付きアクセス ポリシーを構成することを推奨しています。

- カスタム コントロールを適用するための 1 つのポリシー

- MFA の付与が必要なもう 1 つのポリシー

各ポリシーにユーザーのテスト グループを含めますが、両方ではありません。 ユーザーが両方のポリシーに含まれる場合、または両方の条件を持つポリシーに含まれる場合、ユーザーはサインイン時に MFA を満たす必要があります。 また、カスタム コントロールを満たす必要があるため、外部プロバイダーに 2 回リダイレクトされます。

次のステップ

認証方法を管理する方法の詳細については、「Microsoft Entra ID の認証方法を管理する」を参照してください。

EAM プロバイダーのリファレンスについては、「Microsoft Entra 多要素認証の外部メソッド プロバイダーの参照 (プレビュー)」を参照してください。