Microsoft Entra ID には、ユーザーが再認証を必要とする頻度を決定する複数の設定があります。 この再認証には、パスワード、Fast IDentity Online (FIDO)、パスワードレス Microsoft Authenticator など、第 1 要素のみが関係するものがあります。 または、多要素認証 (MFA) が求められる場合もあります。 これらの再認証の設定は、必要に応じて、独自の環境と目的のユーザー エクスペリエンスに合わせて構成することができます。

ユーザー サインインの頻度に関する Microsoft Entra ID の既定の構成は、90 日間のローリング ウィンドウです。 ユーザーに資格情報を求めることはしばしば目的にかなっているように思われますが、不足の結果に終わる可能性があります。 考えることなしに資格情報を入力するようにユーザーが訓練されている場合、悪意のある資格情報プロンプトに情報を意図せず渡してしまうことがあります。

ユーザーに再度サインインを求めないというのは、危険だと思われるかもしれません。 ただし、IT ポリシーの違反があれば、セッションは取り消されます。 たとえば、パスワードの変更、非準拠のデバイス、アカウントの無効化操作などがあります。 また、Microsoft Graph PowerShell を使用して明示的にユーザーのセッションを取り消すこともできます。

この記事では、推奨される構成と、さまざまな設定のしくみと相互作用について説明します。

推奨設定

適切な頻度でサインインするように要求することで、セキュリティと使いやすさのバランスをユーザーに付与するには、次の構成をお勧めします。

- Microsoft Entra ID P1 または P2 を持っている場合:

- マネージド デバイスまたはシームレス SSO を使用して、アプリケーション間でシングル サインオン (SSO) を有効にします。

- 再認証が必要な場合は、Microsoft Entra 条件付きアクセスのサインイン頻度ポリシーを使用します。

- アンマネージド デバイスからサインインするユーザーやモバイル デバイスのシナリオでは、永続的ブラウザー セッションは望ましくない場合があります。 または、条件付きアクセスを使用して、サインイン頻度ポリシーで永続的ブラウザー セッションを有効にすることもできます。 サインイン リスクに基づいて、期間を適切な時間に制限すると、リスクの低いユーザーほどセッション継続時間が長くなります。

- Microsoft 365 Apps ライセンスまたは Microsoft Entra ID Free ライセンスを持っている場合:

- マネージド デバイスまたは シームレス SSO を使用して、アプリケーション間で SSO を有効にします。

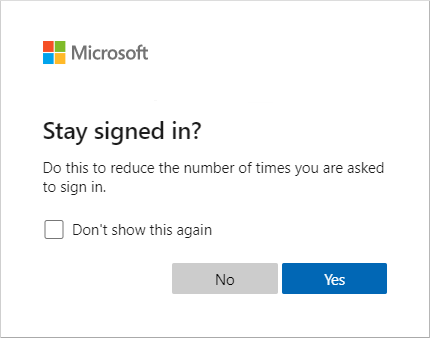

- [サインインしたままにするオプションを表示する] オプションを有効のままにして、ユーザーがサインイン時に [サインインの状態を維持しますか?] に同意するようガイドします。

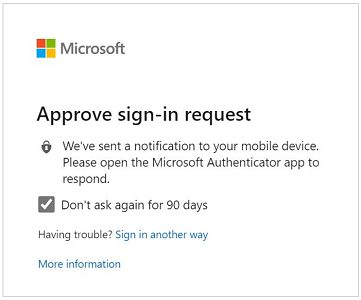

- モバイル デバイス シナリオの場合、ユーザーが Microsoft Authenticator アプリを必ず使用するようにします。 このアプリは他の Microsoft Entra ID フェデレーション アプリへのブローカーとして使用され、デバイスの認証プロンプトを減らします。

この調査では、ほとんどのテナントに対してこれらの設定が適切であることが示されています。 これらの [多要素認証を記憶する] や [サインインしたままにするオプションを表示する] などの設定の組み合わせによっては、ユーザーが認証を頻繁に行うように求めるメッセージが表示される可能性があります。 通常の再認証プロンプトでは、ユーザーの生産性が低下し、攻撃に対して脆弱になる可能性があります。

Microsoft Entra セッションの有効期間を構成する

ユーザーの認証プロンプトの頻度を最適化するには、Microsoft Entra セッションの有効期間を構成します。 ビジネスおよびユーザーのニーズを理解し、環境に最適なバランスを提供する設定を構成してください。

セッション有効期間のポリシー

セッションの有効期間が設定されていない場合、ブラウザー セッションに永続的な Cookie はありません。 ユーザーがブラウザーを閉じて開くたびに、再認証を求めるプロンプトが表示されます。 Office クライアントでは、既定の期間は 90 日のローリング ウィンドウです。 この既定の Office 構成では、ユーザーが自分のパスワードをリセットした場合、またはセッションで非アクティブな状態が 90 日を超えた場合、ユーザーは必要な第 1 要素と第 2 要素を使用して再認証を行う必要があります。

Microsoft Entra ID の ID がないデバイスでは、ユーザー向けに複数の MFA プロンプトが表示される場合があります。 各アプリケーションに他のクライアント アプリと共有されていない独自の OAuth 更新トークンがあると、複数のプロンプトが表示されます。 このシナリオでは、MFA を使用して OAuth 更新トークンを検証するよう各アプリケーションから要求されるため、MFA によって複数回プロンプトが表示されます。

Microsoft Entra ID では、セッションの有効期間に関する最も制限の厳しいポリシーによって、ユーザーが再認証を必要とするタイミングが決まります。 次の両方の設定を有効にするシナリオについて考えてみましょう。

- [サインインしたままにするオプションを表示する]。永続的なブラウザー Cookie が使用されます。

- [多要素認証を記憶する]。14 日間、値が保持されます。

この例では、ユーザーは 14 日ごとに再認証する必要があります。 この動作は、[サインインしたままにするオプションを表示する] 自体でブラウザーでユーザーに再認証を要求としない場合でも、最も制限の厳しいポリシーに従います。

マネージド デバイス

Microsoft Entra 参加または Microsoft Entra ハイブリッド参加を使用して Microsoft Entra ID に参加しているデバイスは、アプリケーション間で SSO を使用するために、プライマリ更新トークン (PRT) を受け取ります。

この PRT を使用すると、ユーザーはデバイスに一度サインインすることができ、IT スタッフはデバイスがセキュリティとコンプライアンスの基準を満たしているかどうかを確認できます。 アプリまたはシナリオによっては、参加しているデバイスでより頻繁にサインインするようにユーザーに求める必要がある場合は、条件付きアクセスのサインイン頻度ポリシーを使用できます。

サインインしたままにするオプション

ユーザーが、サインイン中に [サインインの状態を維持しますか?] プロンプト オプションで [はい] を選択した場合、永続的な Cookie がブラウザーに設定されます。 この永続的な Cookie は、第 1 要素と第 2 要素を記憶し、ブラウザーでの認証要求にのみ適用されます。

Microsoft Entra ID P1 または P2 ライセンスをお持ちの場合は、[永続ブラウザー セッション] に条件付きアクセス ポリシーを使うことをお勧めします。 このポリシーは、[サインインしたままにするオプションを表示する] の設定を上書きして、ユーザー エクスペリエンスを向上させます。 Microsoft Entra ID P1 または P2 ライセンスをお持ちでない場合は、ユーザーに対して [サインインしたままにするオプションを表示する] 設定を有効にすることをお勧めします。

ユーザーがサインインの状態を維持するためのオプションの構成の詳細については、[サインインの状態を維持しますか?] プロンプトの管理に関する記事を参照してください。

多要素認証を記憶するオプション

[多要素認証を記憶する] 設定では、1 日から 365 日までの間の値を設定できます。 ユーザーがサインイン時に [今後 X 日間はこのメッセージを表示しない] オプションを選択すると、永続的 Cookie がブラウザーに設定されます。

この設定によって Web アプリの認証回数が減りますが、Office クライアントなどの最新の認証クライアントで認証回数が増えます。 これらのクライアントでは、通常、パスワードのリセットまたは 90 日の非アクティブな状態の経過後にのみメッセージが表示されます。 ただし、この値を 90 日間より短く設定すると Office クライアントの既定 MFA プロンプトが短縮され、再認証の頻度が増加します。 この設定を [サインインしたままにするオプションを表示する] または条件付きアクセス ポリシーと組み合わせて使用すると、認証要求回数が増える場合があります。

[多要素認証を記憶する] を使用し、Microsoft Entra ID P1 ライセンスまたは P2 ライセンスをお持ちの場合には、これらの設定を条件付きアクセスのサインイン頻度に移行することを検討してください。 それ以外の場合は、代わりに [サインインしたままにするオプションを表示する] を使用することを検討してください。

詳細については、「多要素認証を記憶する」を参照してください。

条件付きアクセスを使用した認証セッション管理

管理者は [サインインの頻度] ポリシーを使用して、クライアントとブラウザーの両方の第 1 要素と第 2 要素の両方に適用されるサインインの頻度を選択できます。 認証セッションを制限する必要があるシナリオでは、マネージド デバイスの使用と共にこれらの設定を使用することをお勧めします。 たとえば、重要なビジネス アプリケーションの認証セッションを制限しなければならないことがあります。

[永続的ブラウザー セッション] では、ユーザーはブラウザー ウィンドウを閉じてから再度開いた後でもサインインした状態を維持できます。 [サインインしたままにするオプションを表示する] 設定と同様に、これによりブラウザーに永続的な Cookie が設定されます。 ただし、これは管理者が構成するため、ユーザーが [サインインの状態を維持しますか?] オプションで [はい] を選択する必要はありません。 そのため、ユーザー エクスペリエンスが向上します。 [サインインしたままにするオプションを表示する] オプションを使用する場合には、代わりに [永続的ブラウザー セッション] ポリシーを有効にすることをお勧めします。

詳細については、「適応型セッション有効期間ポリシーを構成する」をご覧ください。

構成可能なトークンの有効期間

[構成可能なトークンの有効期間] 設定を使用すると、Microsoft Entra ID が発行したトークンの有効期間を構成できます。 条件付きアクセスを使用した認証セッション管理がこのポリシーに置き換わります。 現在、構成可能なトークンの有効期間を使用している場合は、条件付きアクセス ポリシーへの移行を開始することをお勧めします。

テナント構成を確認する

さまざまな設定のしくみと推奨される構成を理解したので、次はテナントの構成を確認します。 最初に、サインイン ログを参照して、サインイン時にどのセッションの有効期間ポリシーが適用されたかを把握することができます。

各サインイン ログで、 [認証の詳細] タブに移動して、 [セッションの有効期間ポリシーが適用されました] を確認します。 詳細については、サインイン ログ アクティビティの詳細についての学習に関する記事を参照してください。

![[認証の詳細] のスクリーンショット。](media/concepts-azure-multi-factor-authentication-prompts-session-lifetime/details.png)

[サインインしたままにするオプションを表示する] オプションを構成するか見直すには、次の操作を実行します。

重要

Microsoft は、アクセス許可が最も少ないロールを使用することを推奨しています。 このプラクティスは、組織のセキュリティを強化するのに役立ちます。 グローバル管理者は、緊急シナリオに限定する必要がある、または既存のロールを使用できない場合に、高い特権を持つロールです。

- Microsoft Entra 管理センターにグローバル管理者としてサインインします。

- Entra ID>Custom Branding に移動します。 ロケールごとに [サインインしたままにするオプションを表示する] を選択します。

- [はい] を選択し、[保存] を選択します。

信頼されたデバイスで多要素認証を記憶するには、次の操作を実行します。

- 認証ポリシー管理者以上として Microsoft Entra 管理センターにサインインします。

- Entra ID>多要素認証に移動します。

- [構成] で、 [追加のクラウドベースの MFA 設定] を選択します。

- [多要素認証サービス設定] ペインで、[多要素認証を記憶する] 設定までスクロールして、チェックボックスを選択します。

サインインの頻度と永続的なブラウザー セッションに条件付きアクセス ポリシーを構成するには、次の操作を実行します。

- 条件付きアクセス管理者以上として、Microsoft Entra 管理センターにサインインします。

- Entra ID>Conditional Access に移動します。

- この記事で推奨しているセッション管理オプションを使用して、ポリシーを構成します。

トークンの有効期間を確認するには、Microsoft Graph PowerShell を使用して Microsoft Entra ポリシーのクエリを実行します。 使用しているすべてのポリシーを無効にします。

テナントで複数の設定が有効になっている場合は、使用可能なライセンスに基づいて設定を更新することをお勧めします。 たとえば、Microsoft Entra ID P1 ライセンスあるいは P2 ライセンスをお持ちの場合は、[サインインの頻度] および [永続的ブラウザー セッション] の条件付きアクセス ポリシーのみを使用する必要があります。 Microsoft 365 Apps ライセンスまたは Microsoft Entra ID Free ライセンスをお持ちの場合は、[サインインしたままにするオプションを表示する] の構成を使用する必要があります。

構成可能なトークンの有効期間が有効になっている場合、この機能はすぐに削除されることに注意してください。 条件付きアクセス ポリシーへの移行を計画します。

ライセンスに基づく推奨事項を次の表に示します。

| カテゴリ | Microsoft 365 Apps または Microsoft Entra ID Free | Microsoft Entra ID P1 または P2 |

|---|---|---|

| SSO | Microsoft Entra 参加、Microsoft Entra ハイブリッド参加、またはアンマネージド デバイス向けのシームレス SSO | Microsoft Entra 参加または Microsoft Entra ハイブリッド参加 |

| 再認証の設定 | サインインしたままにする表示オプション。 | サインインの頻度と永続的なブラウザー セッションの条件付きアクセス ポリシー |