他の Azure リソースに対して Azure でホストされるアプリを認証するには、マネージド IDを使用することをお勧めします。 このアプローチ 、Azure App Service、Azure Container Apps、Azure Virtual Machines でホストされているアプリなど、ほとんどの Azure サービスでサポートされています。 さまざまな認証手法と方法の詳細については、認証の概要 ページを参照してください。 前のセクションでは、次の内容について説明します。

- マネージド ID の基本的な概念

- アプリのユーザー割り当てマネージド ID を作成する方法

- ユーザー割り当てマネージド ID にロールを割り当てる方法

- アプリ コードからユーザー割り当てマネージド ID を使用して認証する方法

マネージド ID の基本的な概念

マネージド ID を使用すると、シークレット キーやその他のアプリケーション シークレットを使用せずに、アプリを他の Azure リソースに安全に接続できます。 内部的には、Azure は ID と、接続先として許可されているリソースを追跡します。 Azure では、この情報を使用して、アプリの Microsoft Entra トークンを自動的に取得して、他の Azure リソースへの接続を許可します。

ホストされているアプリを構成する際に考慮すべきマネージド ID には、次の 2 種類があります。

- システム割り当て マネージド ID は、Azure リソースで直接有効になり、そのライフ サイクルに関連付けられます。 リソースが削除されると、その ID も Azure によって自動的に削除されます。 システム割り当て ID は、マネージド ID を使用するための最小限のアプローチを提供します。

- ユーザー割り当て マネージド ID はスタンドアロンの Azure リソースとして作成され、柔軟性と機能が向上します。 同じ ID とアクセス許可を共有する必要がある複数の Azure リソースを含むソリューションに最適です。 たとえば、複数の仮想マシンが同じ Azure リソースのセットにアクセスする必要がある場合、ユーザー割り当てマネージド ID は再利用性と最適化された管理を提供します。

ヒント

システム割り当てマネージド ID とユーザー割り当てマネージド ID の選択と管理の詳細については、マネージド ID のベスト プラクティスに関する推奨事項 記事を参照してください。

前のセクションでは、Azure でホストされるアプリに対してユーザー割り当てマネージド ID を有効にして使用する手順について説明します。 システム割り当てマネージド ID を使用する必要がある場合は、 システム割り当てマネージド ID に関する記事を参照してください。

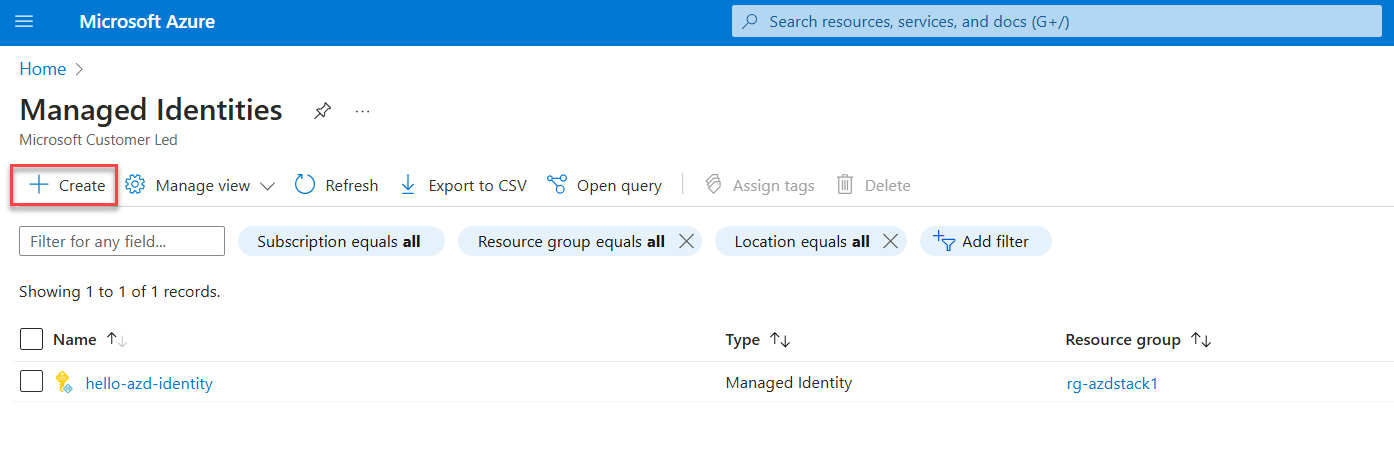

ユーザー割り当てマネージド ID を作成する

ユーザー割り当てマネージド ID は、Azure portal または Azure CLI を使用して、Azure サブスクリプションにスタンドアロン リソースとして作成されます。 Azure CLI コマンドは、 Azure Cloud Shell で、または Azure CLI がインストールされているワークステーション上で実行できます。

Azure portal で、メインの検索バーに 「マネージド ID」と 入力し、[ サービス ] セクションで一致する結果を選択します。

[マネージド ID] ページで、 [+ 作成] を選択します。

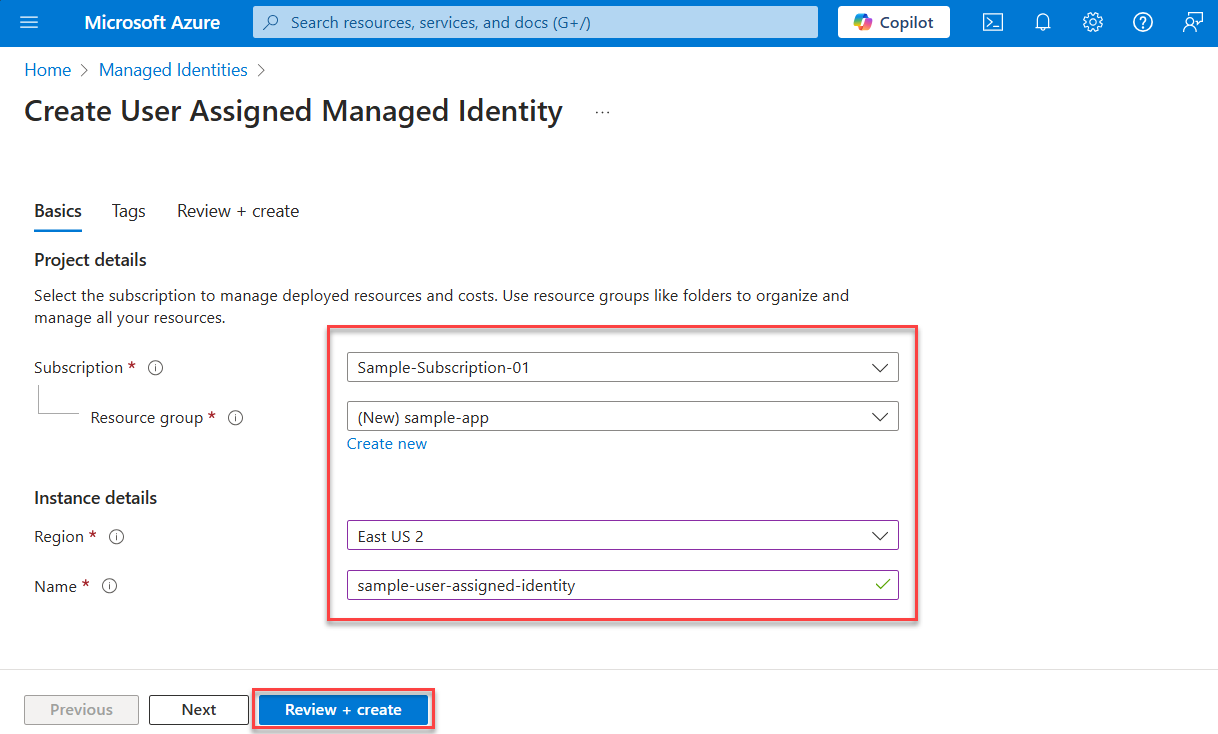

[ ユーザー割り当てマネージド ID の作成] ページで、ユーザー割り当てマネージド ID のサブスクリプション、リソース グループ、リージョンを選択し、名前を指定します。

[ 確認と作成 ] を選択して、入力を確認して検証します。

[ 作成] を選択して、ユーザー割り当てマネージド ID を作成します。

ID が作成されたら、[ リソースに移動] を選択します。

新しい ID の [概要 ] ページで、後でアプリケーション コードを構成するときに使用する クライアント ID の値をコピーします。

マネージド ID をアプリに割り当てる

ユーザー割り当てマネージド ID は、1 つ以上の Azure リソースに関連付けることができます。 その ID を使用するすべてのリソースは、ID のロールを通じて適用されるアクセス許可を取得します。

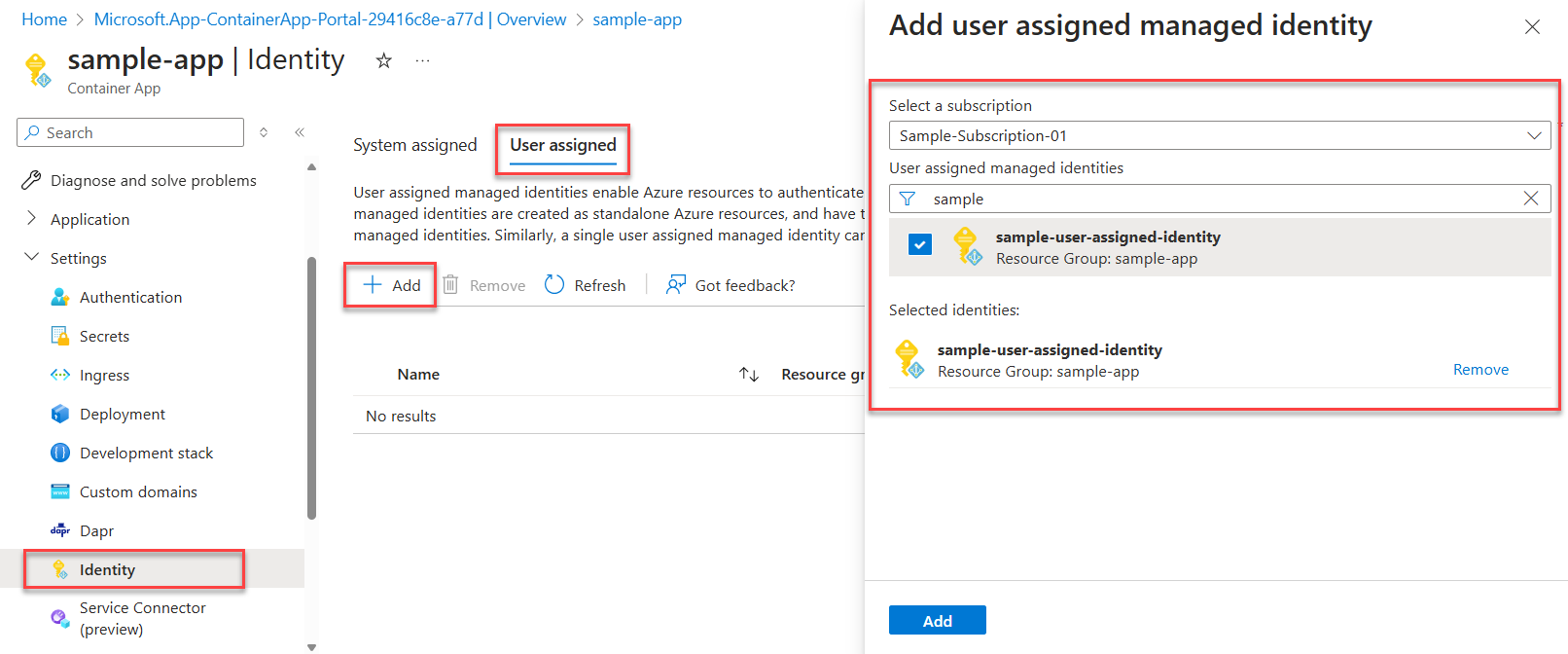

Azure portal で、アプリ コードをホストするリソース (Azure App Service や Azure Container App インスタンスなど) に移動します。

リソースの [概要] ページで、[設定] を展開し、ナビゲーションから [アイデンティティ] を選択します。

[ID] ページで、[ユーザー割り当て済み] タブに切り替えます。

[ + 追加] を選択して、[ ユーザー割り当てマネージド ID の追加] パネルを 開きます。

[ ユーザー割り当てマネージド ID の追加 ] パネルで、[ サブスクリプション ] ドロップダウンを使用して、ID の検索結果をフィルター処理します。 [ユーザー割り当てマネージド ID] 検索ボックスを使用して、アプリをホストしている Azure リソースに対して有効にしたユーザー割り当てマネージド ID を見つけます。

ID を選択し、パネルの下部にある [追加 ] を選択して続行します。

マネージド ID にロールを割り当てる

次に、アプリで必要なロールを決定し、それらのロールをマネージド ID に割り当てます。 次のスコープで、マネージド ID にロールを割り当てることができます。

- リソース: 割り当てられたロールは、その特定のリソースにのみ適用されます。

- リソース グループ: 割り当てられたロールは、リソース グループに含まれるすべてのリソースに適用されます。

- サブスクリプション: 割り当てられたロールは、サブスクリプションに含まれるすべてのリソースに適用されます。

次の例は、多くのアプリが 1 つのリソース グループを使用して関連するすべての Azure リソースを管理するため、リソース グループ スコープでロールを割り当てる方法を示しています。

ユーザー割り当てマネージド ID を持つアプリを含むリソース グループの [概要 ] ページに移動します。

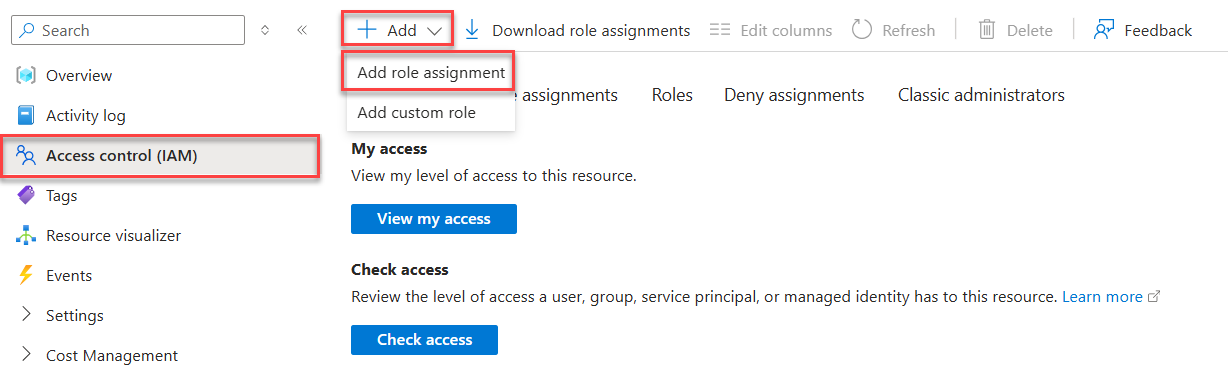

左側のナビゲーションでアクセス制御 (IAM) を選択します。

[アクセス制御 (IAM)] ページで、上部メニューの [+ の追加] を選択し、[ロールの割り当ての追加] 選択して、[ロールの割り当ての追加] ページに移動します。

ロールの割り当ての追加 ページには、ID にロールを割り当てるタブ付きのマルチステップ ワークフローが表示されます。 最初の [ロール] タブで、上部にある検索ボックスを使用して、ID に割り当てるロールを見つけます。

検索結果からロールを選択し、[次へ] を選んで、メンバー タブに移動します。

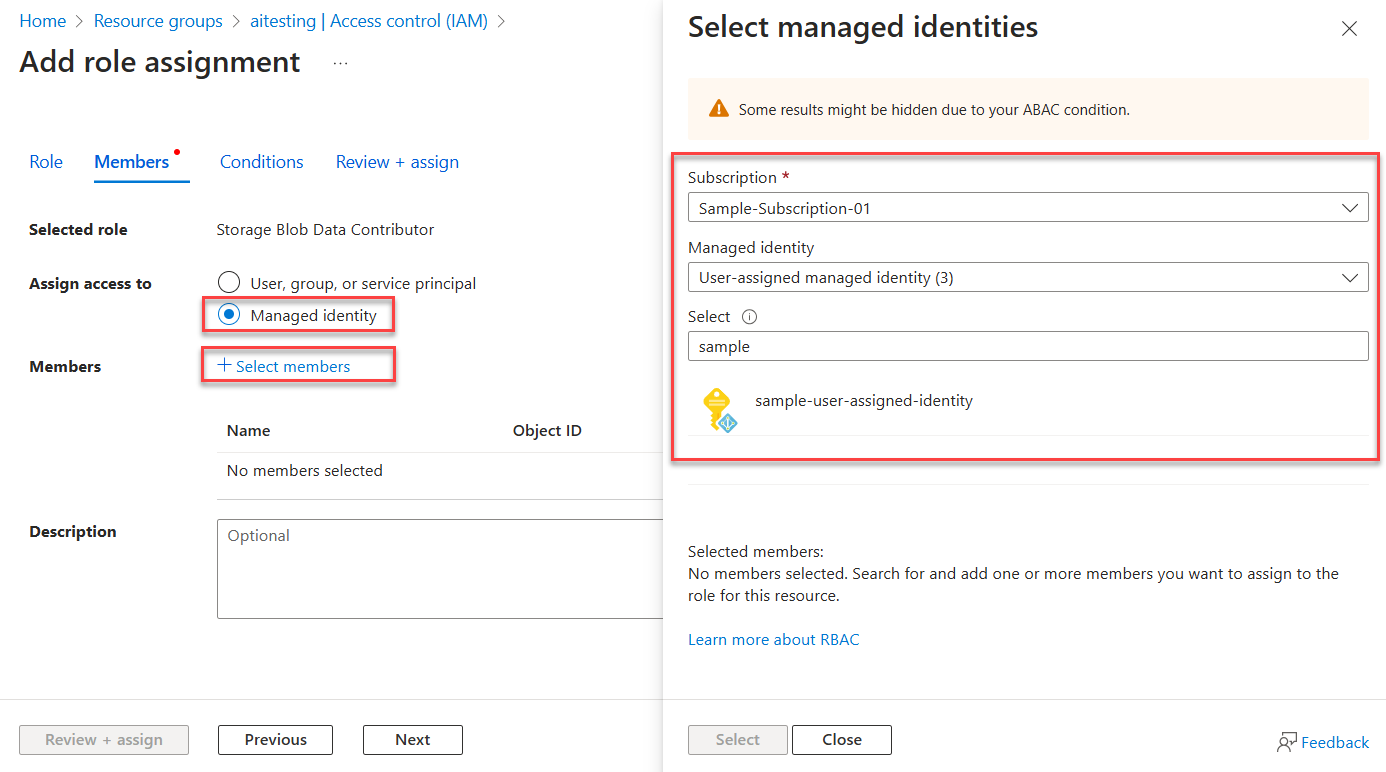

[アクセスの割り当て先] オプションで、[マネージド ID] を選択します。

メンバー オプションで、+ メンバー選択 を選んで、マネージド ID の選択 パネルを開きます。

Select managed identities パネルで、サブスクリプション と マネージド ID ドロップダウンを利用して、ID の検索結果をフィルタリングします。 [選択] 検索ボックスを使用して、アプリをホストしている Azure リソースに対して有効にしたユーザー割り当てマネージド ID を特定します。

ID を選択し、を選択した後、パネルの下部にある を選択して続行します。

ページの下部にある [確認] と [割り当て] を選択します。

最終の レビュー+割り当て タブで、レビュー+割り当て を選択して、ワークフローを完了します。

アプリから Azure サービスに対して認証する

Azure ID ライブラリ では、さまざまな 資格情報、さまざまなシナリオと Microsoft Entra 認証フローのサポートに適応した TokenCredential の実装が提供されます。 マネージド ID はローカルで実行するときに使用できないため、次の手順では、どのシナリオで使用する資格情報を示します。

- ローカル開発環境: ローカル開発時にのみ、 DefaultAzureCredential という名前のクラスを、構成済みの資格情報チェーンに使用します。

DefaultAzureCredentialは、Azure CLI や Visual Studio などのローカル ツールまたは IDE からユーザー資格情報を検出します。 また、再試行の柔軟性と利便性、応答の待機時間、複数の認証オプションのサポートも提供します。 詳細については、 ローカル開発時の Azure サービスに対する認証 に関する記事を参照してください。 - Azure でホストされるアプリ: アプリが Azure で実行されている場合は、 ManagedIdentityCredential を使用して、アプリ用に構成されたマネージド ID を安全に検出します。 この正確な種類の資格情報を指定すると、他の使用可能な資格情報が予期せず取得されなくなります。

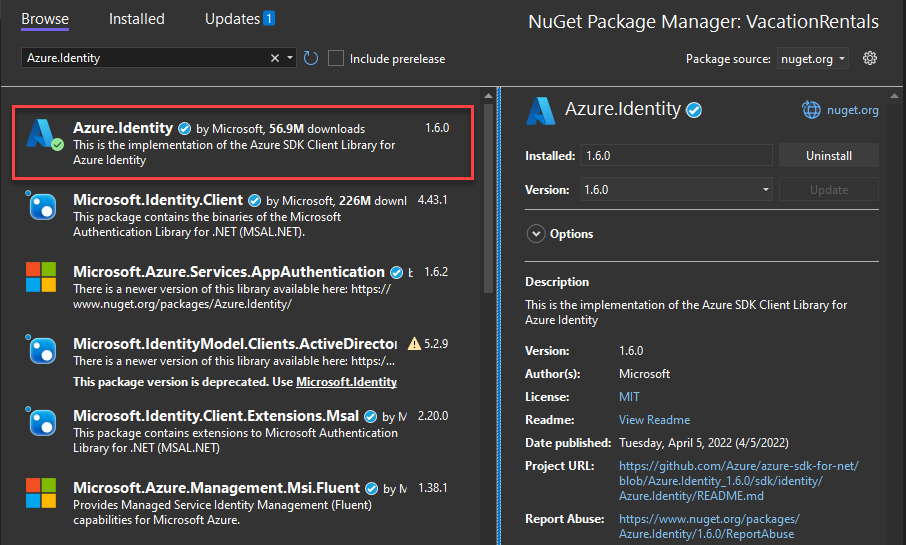

コードを実装する

Azure.Identity パッケージを追加します。 ASP.NET Core プロジェクトで、Microsoft.Extensions.Azure パッケージもインストールします。

選択したターミナルで、アプリケーション プロジェクト ディレクトリに移動し、次のコマンドを実行します。

dotnet add package Azure.Identity

dotnet add package Microsoft.Extensions.Azure

Azure サービスには、さまざまな Azure SDK クライアント ライブラリの特殊なクライアント クラスを使用してアクセスします。 これらのクラスと独自のカスタム サービスは、アプリ全体で使用できるように、依存関係の挿入に登録する必要があります。 Program.csで、次の手順を実行して、依存関係の挿入とトークンベースの認証用にクライアント クラスを構成します。

Azure.Identityディレクティブを使用して、Microsoft.Extensions.Azureとusing名前空間を含めます。- 対応する

Addプレフィックス付き拡張メソッドを使用して、Azure サービス クライアントを登録します。 - 適切な

TokenCredentialインスタンスをUseCredentialメソッドに渡します。- アプリがローカルで実行されているときに

DefaultAzureCredentialを使用する - アプリが Azure で実行されているときに

ManagedIdentityCredentialを使用し、クライアント ID、リソース ID、またはオブジェクト ID のいずれかを構成します。

- アプリがローカルで実行されているときに

クライアント ID は、その ID を使用して認証する必要があるアプリケーションまたはサービスを構成するときに、マネージド ID を識別するために使用されます。

次のコマンドを使用して、ユーザー割り当てマネージド ID に割り当てられたクライアント ID を取得します。

az identity show \ --resource-group <resource-group-name> \ --name <identity-name> \ --query 'clientId'クライアント ID を使用して

ManagedIdentityCredentialを構成します。builder.Services.AddAzureClients(clientBuilder => { clientBuilder.AddBlobServiceClient( new Uri("https://<account-name>.blob.core.windows.net")); TokenCredential credential = null; if (builder.Environment.IsProduction() || builder.Environment.IsStaging()) { // Managed identity token credential discovered when running in Azure environments credential = new ManagedIdentityCredential( ManagedIdentityId.FromUserAssignedClientId("<client-id>")); } else { // Running locally on dev machine - DO NOT use in production or outside of local dev credential = new DefaultAzureCredential(); } clientBuilder.UseCredential(credential); });UseCredential方法の代わりに、サービス クライアントに資格情報を直接提供します。TokenCredential credential = null; if (builder.Environment.IsProduction() || builder.Environment.IsStaging()) { // Managed identity token credential discovered when running in Azure environments credential = new ManagedIdentityCredential( ManagedIdentityId.FromUserAssignedClientId("<client-id>")); } else { // Running locally on dev machine - DO NOT use in production or outside of local dev credential = new DefaultAzureCredential(); } builder.Services.AddSingleton<BlobServiceClient>(_ => new BlobServiceClient( new Uri("https://<account-name>.blob.core.windows.net"), credential));

上記のコードは、実行されている環境によって動作が異なります。

- ローカル開発ワークステーションでは、

DefaultAzureCredentialは、アプリケーション サービス プリンシパルの環境変数、またはローカルにインストールされた開発者ツール (Visual Studio など) で開発者資格情報のセットを検索します。 - Azure にデプロイすると、

ManagedIdentityCredentialは、他のサービスに対して自動的に認証するマネージド ID 構成を検出します。

.NET