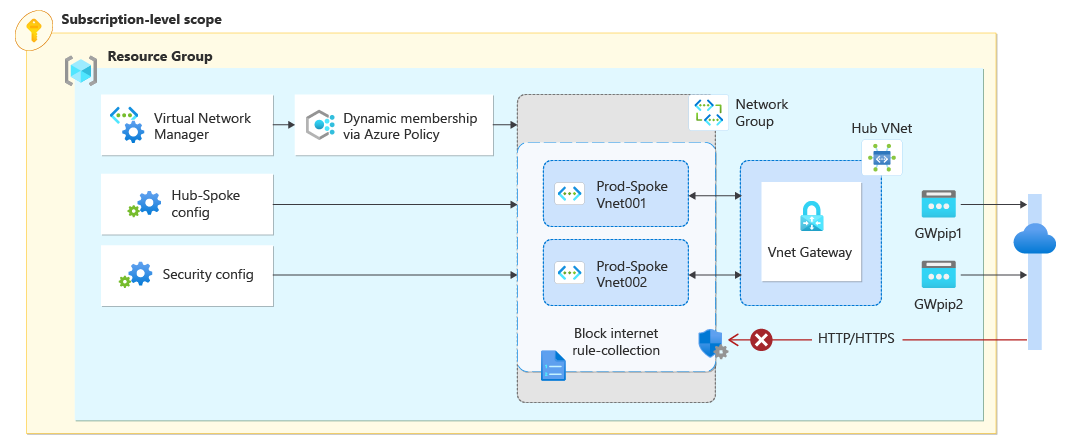

このチュートリアルでは、Azure Virtual Network Manager を使用してハブアンドスポーク ネットワーク トポロジを作成します。 次に、ハブ仮想ネットワークに仮想ネットワーク ゲートウェイをデプロイして、スポーク ネットワーク グループの仮想ネットワーク内のリソースが VPN を使用してリモート ネットワークと通信できるようにします。 また、ポート 80 と 443 でインターネットへの送信ネットワーク トラフィックをブロックするようにセキュリティ管理者の構成を構成します。 最後に、仮想ネットワークと仮想マシンの設定を監視することで、構成が正しく適用されたことを確認します。

このチュートリアルで学習する内容は次のとおりです。

- 複数の仮想ネットワークを作成します。

- 仮想ネットワーク ゲートウェイをデプロイします。

- ハブアンドスポーク ネットワーク トポロジを作成します。

- ポート 80 と 443 でトラフィックをブロックするセキュリティ管理者構成を作成します。

- 構成が適用されたことを確認します。

前提条件

- アクティブなサブスクリプションが含まれる Azure アカウント。 無料でアカウントを作成できます。

- このチュートリアルの手順を実行する前に、まず Azure Virtual Network Manager インスタンスを作成する必要があります。 インスタンスには 、接続 と セキュリティの管理機能 が含まれている必要があります。 このチュートリアルでは、 vnm-learn-eastus-001 という名前の Azure Virtual Network Manager インスタンスを使用します。

仮想ネットワークを作成する

この手順では、ハブアンドスポーク接続構成を使用して接続する 3 つの仮想ネットワークを作成する手順について説明します。

Azure portal にサインインします。

[リソースの作成] を選択し、仮想ネットワークを検索します。 [作成] を選択して、仮想ネットワークの構成を開始します。

[基本] タブで、次の情報を入力または選択します。

設定 値 サブスクリプション この仮想ネットワークをデプロイするサブスクリプションを選択します。 Resource group 仮想ネットワークを格納する新しいリソース グループを選択または作成します。 このクイックスタートでは、rg-learn-eastus-001 という名前のリソース グループを使います。 名前 仮想ネットワーク名として「vnet-learn-prod-eastus-001」を入力します。 リージョン [米国東部] リージョンを選択します。 [次へ: IP アドレス] を選択し、次のネットワークのアドレス空間を構成します。

設定 値 IPv4 アドレス空間 アドレス空間として「10.0.0.0/16」と入力します。 サブネット名 サブネットの名前 default を入力します。 サブネットのアドレス空間 サブネットのアドレス空間「10.0.0.0/24」を入力します。 [確認と作成] を選択し、[作成] を選択して、仮想ネットワークをデプロイします。

手順 2-5 を繰り返して、次の情報を使用して、仮想ネットワークをさらに 2 つ同じリソース グループに作成します。

設定 値 サブスクリプション 手順 3 で選択したものと同じサブスクリプションを選択します。 Resource group rg-learn-eastus-001 を選択します。 名前 2 つの仮想ネットワークに「vnet-learn-prod-eastus-002」および「vnet-learn-hub-eastus-001」と入力します。 リージョン [(米国) 米国東部] を選択します vnet-learn-prod-eastus-002 の IP アドレス IPv4 アドレス空間: 10.1.0.0/16

サブネット名: 既定値

サブネット アドレス空間: 10.1.0.0/24vnet-learn-hub-eastus-001 の IP アドレス IPv4 アドレス空間: 10.2.0.0/16

サブネット名: 既定値

サブネット アドレス空間: 10.2.0.0/24

仮想ネットワーク ゲートウェイ サブネットを作成する

ハブ仮想ネットワークに仮想ネットワーク ゲートウェイ サブネットを作成します。 このサブネットは、仮想ネットワーク ゲートウェイによって、仮想ネットワークとの間でトラフィックをルーティングするために使用されます。

vnet-learn-hub-eastus-001 仮想ネットワークに移動し、[設定] で [サブネット] を選択します。

[+ サブネット] を選択して新しいサブネットを作成します。

[ サブネットの追加] ページで、次の情報を入力または選択します。

設定 値 サブネットの目的 ドロップダウン メニューから [仮想ネットワーク ゲートウェイ ] を選択します。 IPv4 サイズ ドロップダウン メニューから /27 を選択します。 [ 追加] を選択し、新しいサブネットが作成されていることを確認します。

注

ゲートウェイ サブネットは、仮想ネットワーク ゲートウェイによって使用される特別なサブネットです。 ゲートウェイ サブネットのサイズは、少なくとも /27 である必要があります。 ゲートウェイ サブネットのアドレス空間は、仮想ネットワーク内の他のサブネットと重複してはなりません。 ゲートウェイ サブネットのアドレス空間は、仮想ネットワークのアドレス空間のサブセットである必要があります。 このゲートウェイ サブネットには GatewaySubnet という名前を付ける必要があります。 サブネット GatewaySubnet に名前を付けない場合、仮想ネットワーク ゲートウェイでは使用できません。

仮想ネットワーク ゲートウェイをデプロイする

ハブ仮想ネットワークに仮想ネットワーク ゲートウェイをデプロイします。 この仮想ネットワーク ゲートウェイは、接続構成のスポーク ネットワーク グループで [ ハブをゲートウェイとして使用 ] 設定を有効にするために必要です。

[リソースの作成] を選択し、仮想ネットワーク ゲートウェイを検索します。 [作成] を選択して、仮想ネットワーク ゲートウェイの構成を開始します。

[基本] タブで、次の設定を入力または選択します。

設定 値 サブスクリプション この仮想ネットワークをデプロイするサブスクリプションを選択します。 名前 仮想ネットワーク ゲートウェイの名前には「gw-learn-hub-eastus-001」と入力します。 SKU SKU には [VpnGW1] を選択します。 世代 世代には [Generation1] を選択します。 仮想ネットワーク VNet には vnet-learn-hub-eastus-001 を選択します。 パブリック IP アドレス パブリック IP アドレス名 パブリック IP には「gwpip-learn-hub-eastus-001」の名前を入力します。 2 番目のパブリック IP アドレス パブリック IP アドレス名 パブリック IP には「gwpip-learn-hub-eastus-002」の名前を入力します。 [確認と作成] を選択し、検証に成功したら [作成] を選択します。 仮想ネットワーク ゲートウェイのデプロイには、約 30 分かかる場合があります。 このデプロイの完了を待機している間に、次のセクションに進むことができます。 ただし、Azure portal 全体でのタイミングと同期のため、gw-learn-hub-eastus-001 にゲートウェイがあるものと表示されない場合があります。

ネットワーク グループを作成する

注

このハウツー ガイドでは、 クイックスタート ガイドを使用して Azure Virtual Network Manager インスタンスを作成していることを前提としています。 このチュートリアルのネットワーク グループは ng-learn-prod-eastus-001 と呼ばれます。

リソース グループを参照し、network-manager リソースを選択します。

[設定] で [ネットワーク グループ] を選択します。 次に、[+ 作成] を選択します。

[ネットワーク グループの作成] ペインで [作成] を選択します。

設定 価値 名前 「network-group」と入力します。 説明 (省略可能) このネットワーク グループに関する説明を入力します。 メンバーの種類 ドロップダウン メニューから [仮想ネットワーク] を選択します。 新しいネットワーク グループが [ネットワーク グループ] ペインに表示されるようになったことを確認します。

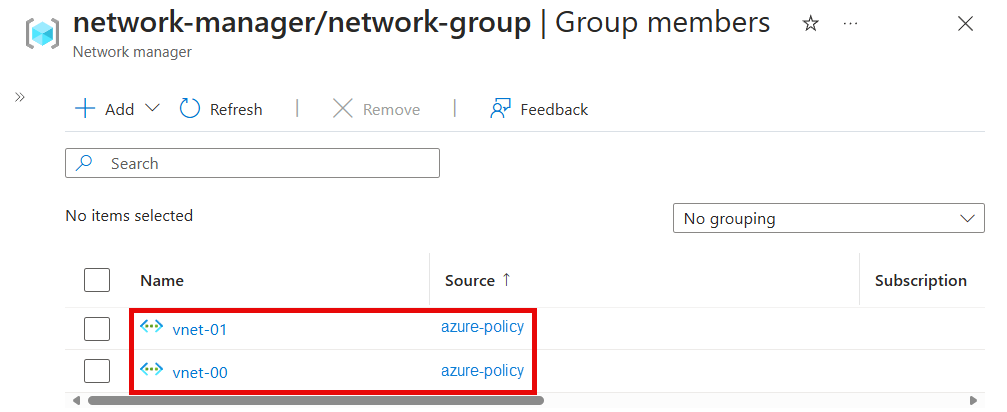

Azure Policy を使用して動的グループ メンバーシップを定義する

ネットワーク グループのリストから、ng-learn-prod-eastus-001 を選択します。 [ Create policy to dynamically add members] (メンバーを動的に追加するポリシーの作成) で、[ Azure Policy の作成] を選択します。

[Create Azure Policy] (Azure Policy の作成) ページで、次の情報を選択または入力します。

![[ネットワーク グループの条件付きステートメントの作成] タブのスクリーンショット。](media/tutorial-create-secured-hub-and-spoke/network-group-conditional.png)

設定 値 ポリシー名 テキスト ボックスに「azpol-learn-prod-eastus-001」と入力します。 Scope [スコープの選択] を選択し、現在のサブスクリプションを選択します。 条件 パラメーター ドロップダウンから [名前] を選択します。 演算子 ドロップダウンから [値を含む] を選択します。 条件 テキスト ボックスに条件として「-prod」と入力します。 [ リソースのプレビュー ] を選択して [有効な仮想ネットワーク ] ウィンドウを表示し、[ 閉じる] を選択します。 このページには、Azure Policy で定義した条件に基づいてネットワーク グループに追加される仮想ネットワークが表示されます。

[保存] を選択して、グループ メンバーシップをデプロイします。 ポリシーが有効になり、ネットワーク グループに追加されるまでに最大で 1 分かかることがあります。

[設定] の [ネットワーク グループ] ページで、[グループ メンバー] を選択し、Azure Policy で定義されている条件に基づいてグループのメンバーシップを表示します。 ソースは azpol-learn-prod-eastus-001 として一覧表示されます。

ハブアンドスポーク接続構成を作成する

[設定] の下の [構成] を選択し、[+ 作成] を選択します。

ドロップダウン メニューから [接続構成] を選択して、接続構成の作成を開始します。

[基本] ページで、次の情報を入力して [次へ: トポロジ >] を選択します。

設定 値 名前 「cc-learn-prod-eastus-001」と入力します。 説明 (省略可能) この接続構成に関する説明を入力します。 [トポロジ] タブで、[ハブおよびスポーク] を選択します。 これにより、他の設定が表示されます。

[ハブ] 設定で [ハブを選択] を選択します。 次に、vnet-learn-hub-eastus-001 を構成のハブとして選択し、[選択] をクリックします。

注

デプロイのタイミングによっては、Has ゲートウェイで対象のハブ仮想ネットワークにゲートウェイがあると表示されない場合があります。 これは、仮想ネットワーク ゲートウェイのデプロイが原因です。 デプロイには最大 30 分かかる場合があり、さまざまな Azure portal ビューにすぐには表示されない場合があります。

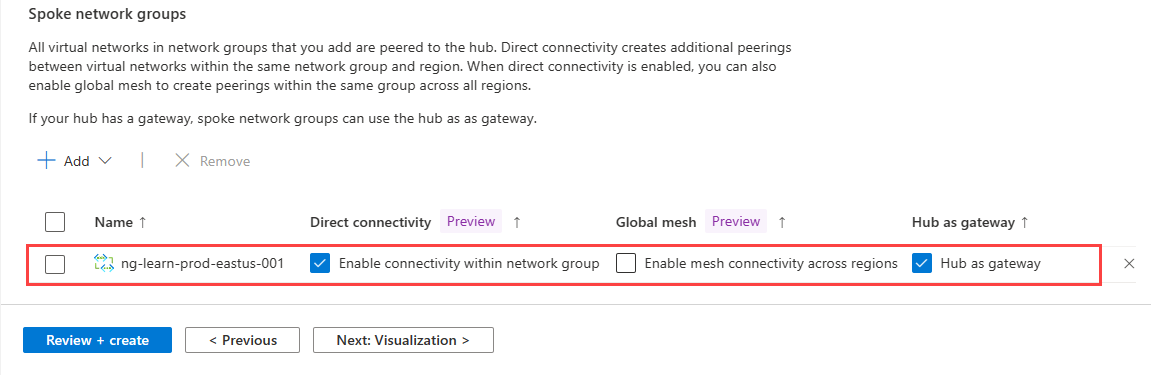

[ スポーク ネットワーク グループ] で、[ + 追加] を選択します。 次に、スポーク ネットワーク グループとして ng-learn-prod-eastus-001 を選択し、[選択] を 選択します。

ネットワーク グループを追加した後、次のオプションを選択します。

設定 値 直接接続 [Enable connectivity within network group] (ネットワーク グループ内の接続を有効にする) のチェックボックスをオンにします。 この設定により、同じリージョン内のスポーク ネットワーク グループの仮想ネットワークが相互に直接通信できるようになります。 グローバル メッシュ [ リージョン間のメッシュ接続を有効にする] オプション はオフのままにします。 両方のスポーク仮想ネットワークが同じリージョンに存在する場合、この設定は必要ありません。 Hub as gateway (ゲートウェイとしてのハブ) [ハブをゲートウェイとして使用する] のチェックボックスをオンにします。 [次へ: レビューと作成>] を選択し、それから、接続構成を作成します。

接続構成をデプロイする

接続構成をデプロイする前に、仮想ネットワーク ゲートウェイが正常にデプロイされたことを確認します。 ハブを ゲートウェイとして使用 する構成を有効にしてハブアンドスポーク構成をデプロイし、ゲートウェイがない場合、デプロイは失敗します。 詳細については、ハブをゲートウェイとして使用するを参照してください。

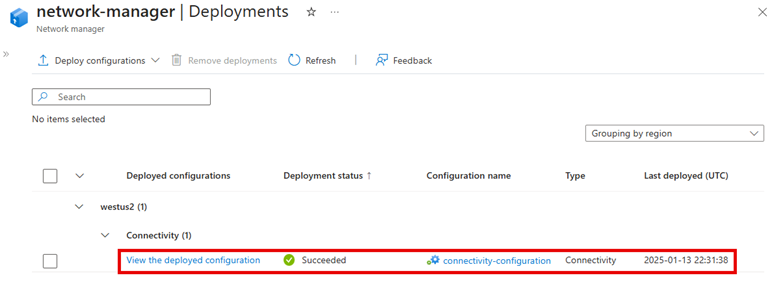

[設定] で [デプロイ] を選択し、[構成のデプロイ] を選択します。

次の設定を選択します。

設定 値 Configurations [Include connectivity configurations in your goal state] (目標の状態に接続構成を含める) を選択します。 接続の構成 cc-learn-prod-eastus-001 を選択します。 ターゲット リージョン デプロイ リージョンとして [米国東部] を選択します。 [次へ]、[デプロイ] の順に選択してデプロイを完了します。

選択したリージョンのリストにデプロイが表示されます。 構成のデプロイは、完了するまでに数分かかる場合があります。

セキュリティ管理者の構成を作成する

[設定] の下の [構成] をもう一度選択し、[+ 作成] を選択し、メニューから [セキュリティ管理者の構成] を選択して、セキュリティ管理者構成の作成を開始します。

構成の名前「sac-learn-prod-eastus-001」を入力し、[次へ: 規則コレクション] を選択します。

ルール コレクションに「rc-learn-prod-eastus-001」という名前を入力し、ターゲット ネットワーク グループに ng-learn-prod-eastus-001 を選択します。 次に、[+ 追加] を選択します。

次の設定を入力して選択してから、[追加] を選択します。

![[規則の追加] ページと規則の設定を示しているスクリーンショット。](media/tutorial-create-secured-hub-and-spoke/add-rule.png)

設定 値 名前 「DENY_INTERNET」と入力します 説明 「This rule blocks traffic to the internet on HTTP and HTTPS (この規則は、HTTP および HTTPS でのインターネットへのトラフィックをブロックします)」と入力します 優先順位 「1」と入力します アクション [拒否] を選択します Direction [送信] を選択します プロトコル [TCP] を選択します ソース 送信元の種類 [IP] を選択します ソース IP アドレス 「*」と入力します 宛先 変換先の型 [IP アドレス] を選択します 送信先 IP アドレス 「*」と入力します Destination port (依存先ポート) 「80, 443」と入力します [ 追加] を選択して、規則コレクションをセキュリティ管理者の構成に追加します。

[確認および作成] と [作成] を選択して、セキュリティ管理構成を作成します。

セキュリティ管理構成をデプロイする

[設定] で [デプロイ] を選択し、[構成のデプロイ] を選択します。

[構成] で、[目標の状態にセキュリティ管理を含める] と、前のセクションで作成した sac-learn-prod-eastus-001 構成を選択します。 次に、ターゲット リージョンとして [米国東部] を選択し、[次へ] を選択します。

[次へ]、[デプロイ] の順に選択します。 これで、選択したリージョンの一覧にデプロイが表示されます。 構成のデプロイは、完了するまでに数分かかる場合があります。

構成のデプロイを確認する

仮想ネットワークから確認する

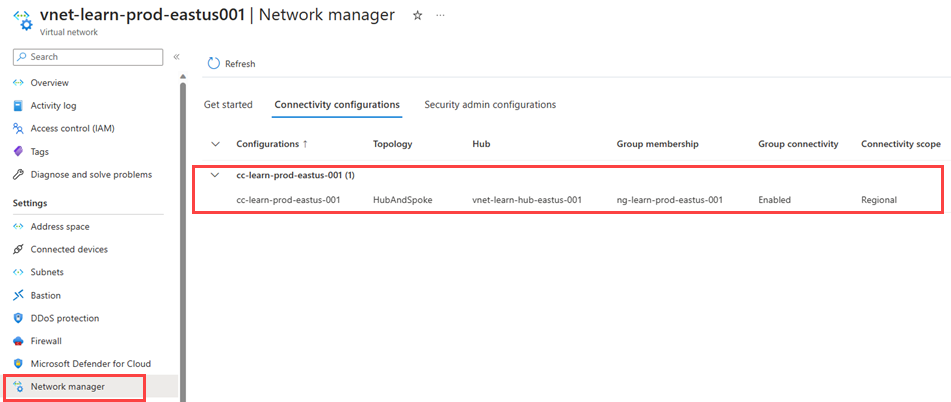

仮想ネットワーク vnet-learn-prod-eastus-001 に移動し、[設定] で [Network Manager] (ネットワーク マネージャー) を選択します。 [ 接続構成] タブには、仮想ネットワークに適用 される cc-learn-prod-eastus-001 接続構成が一覧表示されます。

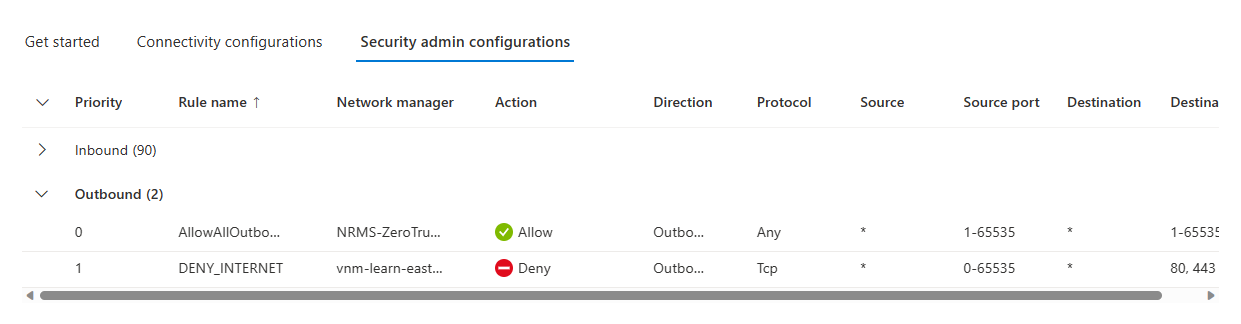

[セキュリティ管理者の構成] タブを選択し、[送信] を展開して、この仮想ネットワークに適用されるセキュリティ管理規則を一覧表示します。

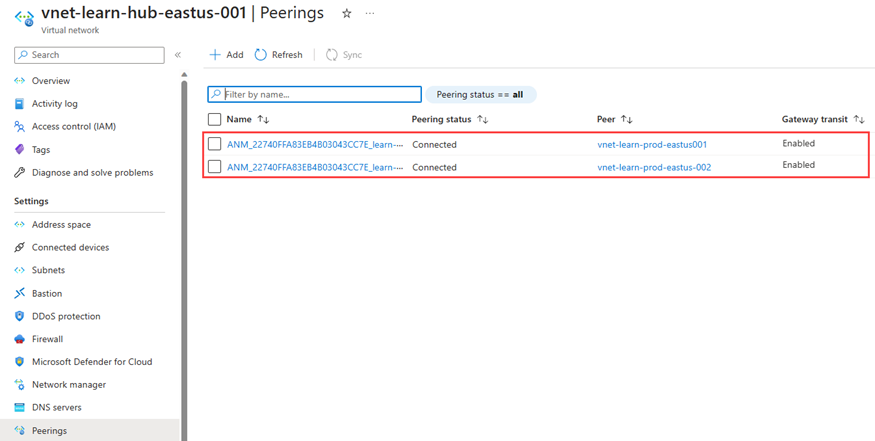

vnet-learn-hub-eastus-001 に移動し、[設定] で [ピアリング] を選択して、Azure Virtual Network Manager によって作成された仮想ネットワーク ピアリングを一覧表示します。 その名前は ANM_ で始まります。

仮想マシンからの確認

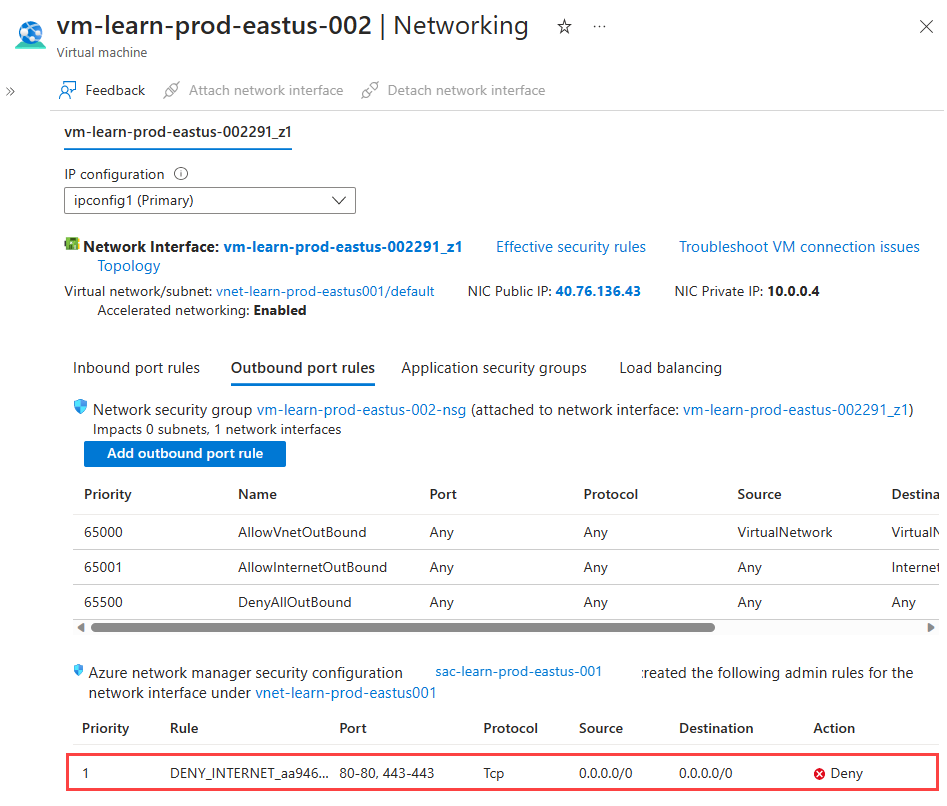

vnet-learn-prod-eastus-001 にテスト仮想マシンをデプロイします。

vnet-learn-prod-eastus-001 に作成されたテスト VM に移動し、[設定] の下の [ネットワーク] を選択します。 [送信ポート規則] を選択し、DENY_INTERNET 規則が適用されていることを確認します。

ネットワーク インターフェイス名を選択し、[ヘルプ] で [有効なルート] を選択して、仮想ネットワーク ピアリングのルートを確認します。 [ネクスト ホップの種類] が

VNet peeringである10.2.0.0/16ルートは、ハブ仮想ネットワークへのルートです。

リソースをクリーンアップする

Azure Virtual Network Manager が不要になった場合は、リソースを削除する前に、次のすべてに当てはまることを確認する必要があります。

- どのリージョンにも構成のデプロイはありません。

- すべての構成が削除されました。

- すべてのネットワーク グループが削除されました。

リソース グループを削除する前に、 コンポーネントの削除チェックリスト を使用して、子リソースを引き続き使用できないようにします。

次のステップ

セキュリティ管理構成を使用してネットワーク トラフィックをブロックする方法を学びます。