TLS 経由でライトウェイト ディレクトリ アクセス プロトコル (LDAP) を使用して、Azure NetApp Files ボリュームと Active Directory LDAP サーバー間の通信をセキュリティで保護できます。 Azure NetApp Files の NFS、SMB、およびデュアルプロトコルのボリュームに対して LDAP over TLS を有効にすることができます。

考慮事項

- DNS ポインター (PTR) レコードは、Azure NetApp Files Active Directory 接続で指定された AD サイト名 に割り当てられた AD DS ドメイン コントローラーごとに存在する必要があります。

- AD DS LDAP over TLS が正常に機能するためには、サイト内のすべてのドメイン コントローラーに PTR レコードが存在する必要があります。

ルート CA 証明書を生成してエクスポートする

ルート CA 証明書がない場合は、ルート CA 証明書を生成し、TLS 認証経由で LDAP で使用するためにエクスポートする必要があります。

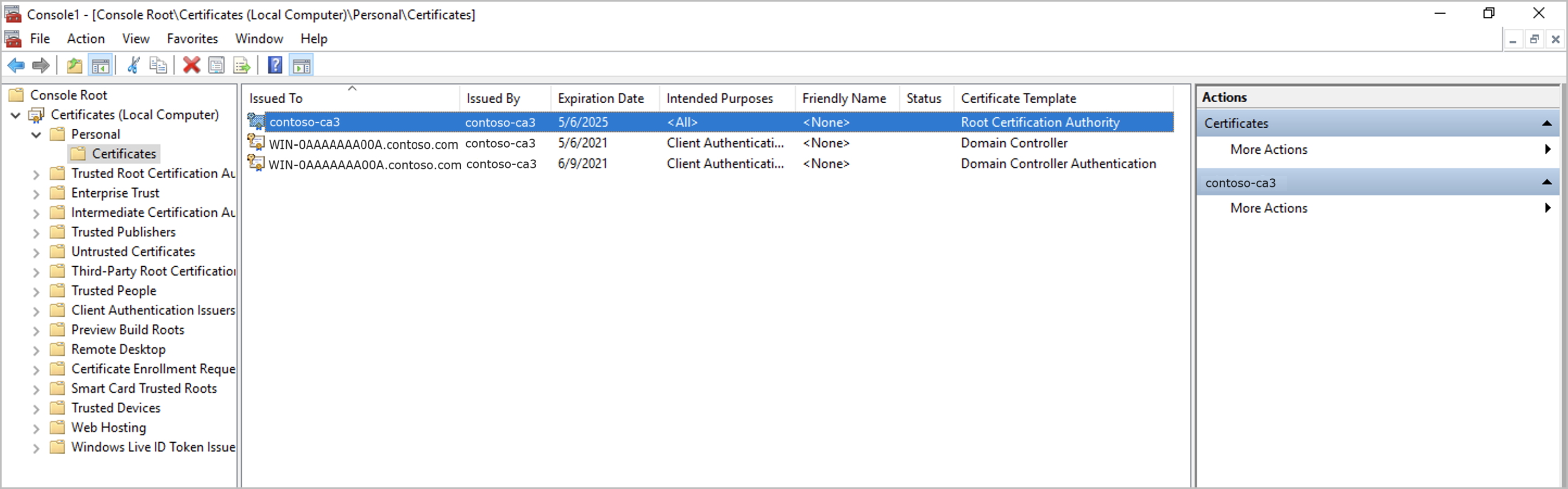

Microsoft 管理コンソール (MMC) スナップインを使用して証明書を表示します。 証明書マネージャー スナップインを使用して、ローカル デバイスのルートまたは発行元の証明書を検索します。 証明書管理スナップイン コマンドは、次のいずれかの設定から実行する必要があります。

- ドメインに参加し、ルート証明書がインストールされている Windows ベースのクライアント

- ルート証明書を含むドメイン内の別のマシン

ルート CA 証明書をエクスポートします。

ルート CA 証明書は、[個人用] または [信頼されたルート証明機関] ディレクトリからエクスポートできます。 次の図は、[個人用ルート証明機関] ディレクトリを示しています。

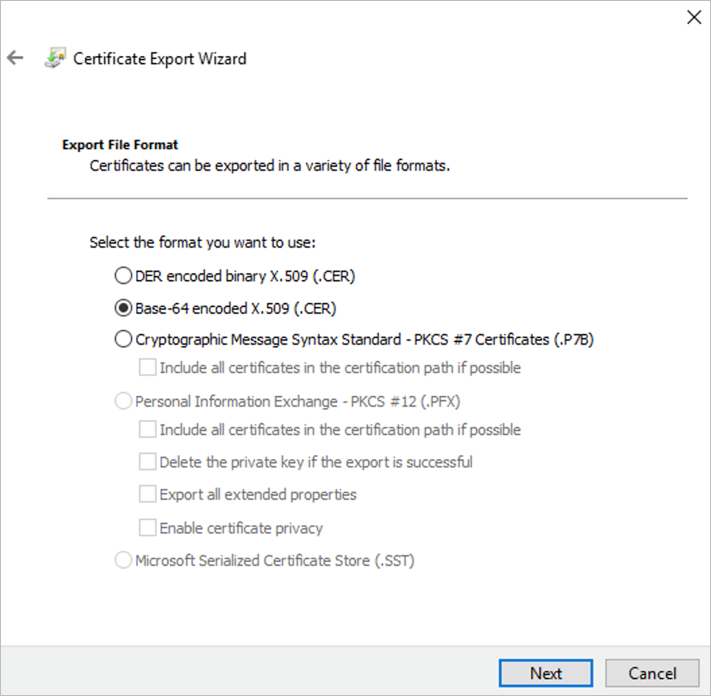

証明書が Base 64 encoded x.509 (.CER) 形式でエクスポートされていることを確認します。

LDAP over TLS を有効にし、ルート CA 証明書をアップロードする

ボリュームに使用されている NetApp アカウントに移動し、 Active Directory 接続を選択します。

[ 参加 ] を選択して新しい AD 接続を作成するか 、[編集] を 選択して既存の AD 接続を編集します。

[Active Directory に参加します] ウィンドウまたは [Active Directory の編集] ウィンドウが表示されたら、[LDAP over TLS] チェックボックスを選択して、ボリュームに対して LDAP over TLS を有効にします。 次に、[サーバー ルート CA 証明書] を選択し、LDAP over TLS に使用する生成されたルート CA 証明書をアップロードしてください。

![[LDAP over TLS] オプションを示すスクリーンショット](media/configure-ldap-over-tls/ldap-over-tls-option.png)

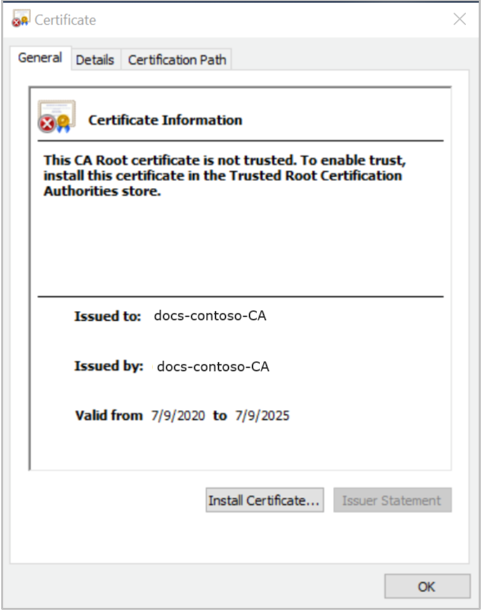

証明機関名が DNS で解決できることを確認します。 この名前は、証明書の [発行元] または [発行者] フィールドです。

無効な証明書をアップロードし、既存の AD 構成、SMB ボリューム、または Kerberos ボリュームがある場合は、次のようなエラーが発生します。

Unable to validate the LDAP client configuration from LDAP server, please check connectivity or LDAP settings under AD connection.エラー状態を解決するには、LDAP 認証用の Windows Active Directory LDAP サーバーからの要求に応じて、NetApp アカウントに有効なルート CA 証明書をアップロードします。

LDAP over TLS を無効にする

TLS 経由で LDAP を無効にすると、Active Directory (LDAP サーバー) に対する LDAP クエリの暗号化が停止します。 既存の Azure NetApp Files ボリュームに対する他の予防措置や影響はありません。

ボリュームに使用されている NetApp アカウントに移動し、 Active Directory 接続を選択します。

[ 編集] を 選択して既存の AD 接続を編集します。

表示された [ Active Directory の編集] ウィンドウで、[ LDAP over TLS ] チェックボックスの選択を解除し、[ 保存] を選択して、ボリュームの LDAP over TLS を無効にします。