Hinweis

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, sich anzumelden oder das Verzeichnis zu wechseln.

Für den Zugriff auf diese Seite ist eine Autorisierung erforderlich. Sie können versuchen, das Verzeichnis zu wechseln.

Gilt für:SQL Server

Azure SQL-Datenbank

Azure SQL Managed Instance

Azure Synapse Analytics

Analytics Platform System (PDW)

Diese Seite enthält Links, die Ihnen helfen, die Informationen zu finden, die Sie über Sicherheit und Schutz in der SQL Server Database Engine und Azure SQL Database benötigen.

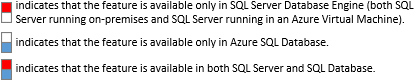

Legende

Authentifizierung: Wer sind Sie?

| Funktion | Link |

|---|---|

Wer authentifiziert? Windows Authentifizierung Windows Authentifizierung SQL Server-Authentifizierung SQL Server-Authentifizierung Microsoft Entra ID (früher Azure Active Directory) Microsoft Entra ID (früher Azure Active Directory) |

Wer authentifiziert? (Windows oder SQL Server) Auswählen eines Authentifizierungsmodus Verbindung zu Azure SQL mit Microsoft Entra-Authentifizierung herstellen |

Wo authentifizieren? Bei Bei master Datenbank: Anmeldungen und Datenbankbenutzer Bei Benutzerdatenbank: Enthaltene DB-Benutzer Bei Benutzerdatenbank: Enthaltene DB-Benutzer |

Authentifizieren bei der master Datenbank (Anmeldungen und Datenbankbenutzer)Ein Login erstellen Verwalten von Datenbanken und Anmeldungen in Azure SQL Database Erstellen Sie einen Datenbankbenutzer Authentifizierung bei einer Benutzerdatenbank Machen Sie Ihre Datenbank tragbar, indem Sie enthaltene Datenbanken verwenden |

Verwendung anderer Identitäten Anmeldeinformationen Anmeldeinformationen Als anderes Login ausführen Als anderes Login ausführen Als anderer Datenbankbenutzer ausführen Als anderer Datenbankbenutzer ausführen |

Berechtigungsnachweise (Datenbankmodul) AUSFÜHREN ALS AUSFÜHREN ALS |

Autorisierung: Was können Sie tun?

| Funktion | Link |

|---|---|

Erteilen, Entziehen und Verweigern von Berechtigungen Sicherbare Klassen Sicherbare Klassen Granulare Server-Berechtigungen Granulare Server-Berechtigungen Granulare Datenbank-Berechtigungen Granulare Datenbank-Berechtigungen |

Berechtigungshierarchie (Datenbank-Engine) Berechtigungen (Datenbank-Engine) Sicherbares Erste Schritte mit Datenbankmodulberechtigungen |

Sicherheit nach Rollen Rollen auf Serverebene Rollen auf Serverebene Rollen auf Datenbankebene Rollen auf Datenbankebene |

Rollen auf Serverebene Rollen auf Datenbankebene |

Einschränkung des Datenzugriffs auf ausgewählte Datenelemente Datenzugriff mit Ansichten/Verfahren einschränken Datenzugriff mit Ansichten/Verfahren einschränken Sicherheit auf Zeilenebene Sicherheit auf Zeilenebene Dynamische Datenmaskierung Dynamische Datenmaskierung Signierte Objekte Signierte Objekte |

Einschränken des Datenzugriffs mithilfe von Ansichten und gespeicherten Prozeduren (Datenbankmodul) Sicherheit auf Zeilenebene Sicherheit auf Zeilenebene Dynamische Datenmaskierung Dynamische Datenmaskierung (Azure SQL-Datenbank) SIGNATUR HINZUFÜGEN |

Verschlüsselung: Speichern geheimer Schlüssel

| Funktion | Link |

|---|---|

Dateien verschlüsseln BitLocker-Verschlüsselung (Laufwerksebene) BitLocker-Verschlüsselung (Laufwerksebene) NTFS-Verschlüsselung (Ordnerebene) NTFS-Verschlüsselung (Ordnerebene) Transparente Datenverschlüsselung (Datenebene) Transparente Datenverschlüsselung (Datenebene) Backup-Verschlüsselung (Dateiebene) Backup-Verschlüsselung (Dateiebene) |

BitLocker (Laufwerksebene) NTFS-Verschlüsselung (Ordnerebene) Transparent Data Encryption (TDE) Sicherungsverschlüsselung |

Verschlüsseln von Quellen Erweiterbares Schlüsselverwaltungsmodul Erweiterbares Schlüsselverwaltungsmodul Im Azure Key Vault gespeicherte Schlüssel Im Azure Key Vault gespeicherte Schlüssel Immer verschlüsselt Immer verschlüsselt |

Erweiterbare Schlüsselverwaltung (Extensible Key Management, EKM) Erweiterbare Schlüsselverwaltung mit Azure Key Vault (SQL Server) Immer verschlüsselt |

Spalte, Daten, & Schlüsselverschlüsselung Verschlüsseln nach Zertifikat Verschlüsseln nach Zertifikat Verschlüsselung mit symmetrischem Schlüssel Verschlüsselung mit symmetrischem Schlüssel Verschlüsseln nach asymmetrischem Schlüssel Verschlüsseln nach asymmetrischem Schlüssel Verschlüsseln nach Passphrase Verschlüsseln nach Passphrase |

ENCRYPTBYCERT ENCRYPTBYASYMKEY ENCRYPTBYKEY ENCRYPTBYPASSPHRASE Verschlüsseln einer Datenspalte |

Verbindungssicherheit: Einschränken und Schützen

| Funktion | Link |

|---|---|

Firewall-Schutz Windows Firewall-Einstellungen Windows Firewall-Einstellungen Azure Service Firewall-Einstellungen Azure Service Firewall-Einstellungen Datenbank-Firewall-Einstellungen Datenbank-Firewall-Einstellungen |

Konfigurieren Sie die Windows Firewall für den Zugriff auf die Datenbank-Engine sp_set_database_firewall_rule (Azure SQL-Datenbank) sp_set_firewall_rule (Azure SQL-Datenbank) |

Verschlüsseln von Daten während der Übertragung Erzwungene TLS/SSL-Verbindungen Erzwungene TLS/SSL-Verbindungen Optionale SSL-Verbindungen Optionale SSL-Verbindungen |

Konfigurieren der SQL Server-Datenbank-Engine zum Verschlüsseln von Verbindungen Konfigurieren des SQL Server-Datenbankmoduls zum Verschlüsseln von Verbindungen, Netzwerksicherheit TLS 1.2-Unterstützung für Microsoft SQL Server |

Überwachung: Aufzeichnen des Zugriffs

| Funktion | Link |

|---|---|

Automatisierte Überwachung SQL Server-Überprüfung (Server- und DB-Ebene) SQL Server-Überprüfung (Server- und DB-Ebene) SQL-Datenbank-Überwachung (Datenbankebene) SQL-Datenbank-Überwachung (Datenbankebene) Bedrohungen erkennen Bedrohungen erkennen |

SQL Server-Überprüfung (Datenbank-Engine) SQL-Datenbank-Überprüfung Starten Sie mit SQL Database Advanced Threat Protection SQL-Datenbank-Schwachstellenbewertung |

Benutzerdefinierte Prüfung Auslöser Auslöser |

Benutzerdefinierte Überwachungsimplementierung: Erstellen von DDL-Triggern und DML-Triggern |

Richtlinien Richtlinien Richtlinien |

SQL Server: Allgemeine Kriterien SQL-Datenbank: Microsoft Azure Trust Center: Konformität nach Funktion |

Einschleusung von SQL-Befehlen:

SQL-Injektion ist ein Angriff, bei dem bösartiger Code in Zeichenketten eingefügt wird, die später an die Datenbank-Engine zum Parsen und zur Ausführung weitergeleitet werden. Sie sollten jede Prozedur, die SQL-Anweisungen erstellt, nach Injection-Anfälligkeiten überprüfen, denn SQL Server führt alle empfangenen gültigen Abfragen aus. Alle Datenbanksysteme bergen ein gewisses Risiko für SQL-Injection, und viele der Schwachstellen werden in der Anwendung eingeführt, die die Datenbank-Engine abfragt. Sie können Angriffe, die das Ziel haben, SQL-Befehle einzuschleusen, abwehren, indem Sie gespeicherte Prozeduren und parametrisierte Befehle verwenden, dynamisches SQL vermeiden und die Berechtigungen aller Benutzer einschränken. Weitere Informationen finden Sie unter SQL-Injektion.

Zusätzliche Links für Anwendungsprogrammierer:

Verwandte Inhalte

- Erste Schritte mit Datenbankmodulberechtigungen

- Absicherung von SQL Server

- Principals (Database Engine)

- SQL Server-Zertifikate und asymmetrische Schlüssel

- SQL Server-Verschlüsselung

- Oberflächenkonfiguration

- Starke Passwörter

- TRUSTWORTHY database property

- Neuerungen in SQL Server 2019-

- Schutz Ihres geistigen SQL Server-Eigentums

Anfordern von Hilfe

Anfordern von Hilfe

- Ideen für SQL: Haben Sie Vorschläge zur Verbesserung von SQL Server?

- Microsoft Q & A (SQL Server)

- DBA Stack Exchange (tag sql-server) - stellen Sie SQL Server-Fragen

- Stack Overflow (tag sql-server) - hat auch einige Antworten zur SQL-Entwicklung

- Reddit - allgemeine Diskussion über SQL Server

- Lizenzbedingungen und -informationen zu Microsoft SQL Server

- Supportoptionen für Geschäftsbenutzer

- Kontaktieren Sie Microsoft